CONTIランサムウェアの

最新情報

ランサムウェア「CONTI」に懸念がありますか? Mandiantは対策のための情報とテスト機能を提供しています。

デモのリクエストはこちらから

ランサムウェア「CONTI」は最近、ロシア政府への支持を表明し、ロシアに影響を与えるサイバー攻撃を行った国の重要インフラに対する報復攻撃を予告し、大きな話題となりました。この結果、CONTIと関連する攻撃に関与した関係者間のソースコードや私的な通信が流出しました。CONTIのデータ流出サイトには、現在も被害側の情報が掲載されており、少なくとも一部の攻撃者は活動を継続していることがわかります。Mandiant Threat Intelligenceは、これらの活動に関するレポートを再公開し、CONTIランサムウェアを展開した攻撃者によるものと見られる不正侵入の戦術、技術、手順(TTP)を説明しています。

本レポートの抜粋版については、以下を参照ください。

レポート全文(英語)には、Mandiant Advantage Threat Intelligenceにてアクセスいただけます。アカウントをお持ちでない方は、まずは無料版にご登録ください。

CONTIランサムウェアの最新情報:

CONTIの展開に関連する戦術、技術、手順について

Mandiant Advantage Threat Intelligence Report, March 16, 2022, 06:45.00 PM, Version 3

Mandiantは、CONTIランサムウェアがアンダーグラウンドフォーラムで宣伝されているのを観測していませんが、CONTIを展開する攻撃者は通常、初期アクセスを提供する他の攻撃者と提携してさまざまな初期アクセスベクタを得ていると確信しています。これには、EMOTET、TRICKBOT、ICEDIDを配信する悪意のあるメールや、Microsoft Exchangeの脆弱性を悪用したものなどがあります。また、CONTIの活動に関連する攻撃者は、アンダーグラウンド・フォーラムでVPN認証情報を購入しようとしました。アクセス権を取得した後、攻撃者は、CONTIランサムウェアを展開する前の攻撃ライフサイクルの初期段階を促進するために、一般に公開されているさまざまな正規のツールを利用しました。最も一般的には、バッチスクリプトとPsExecを使用しています。

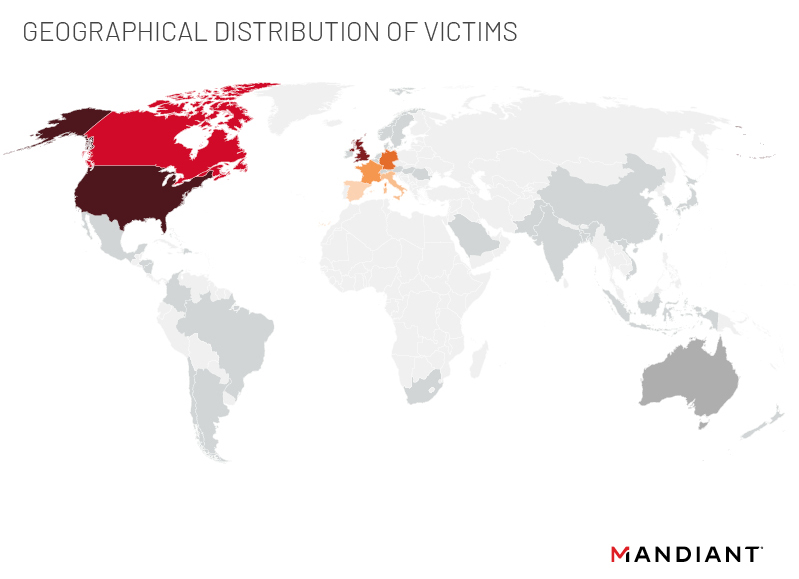

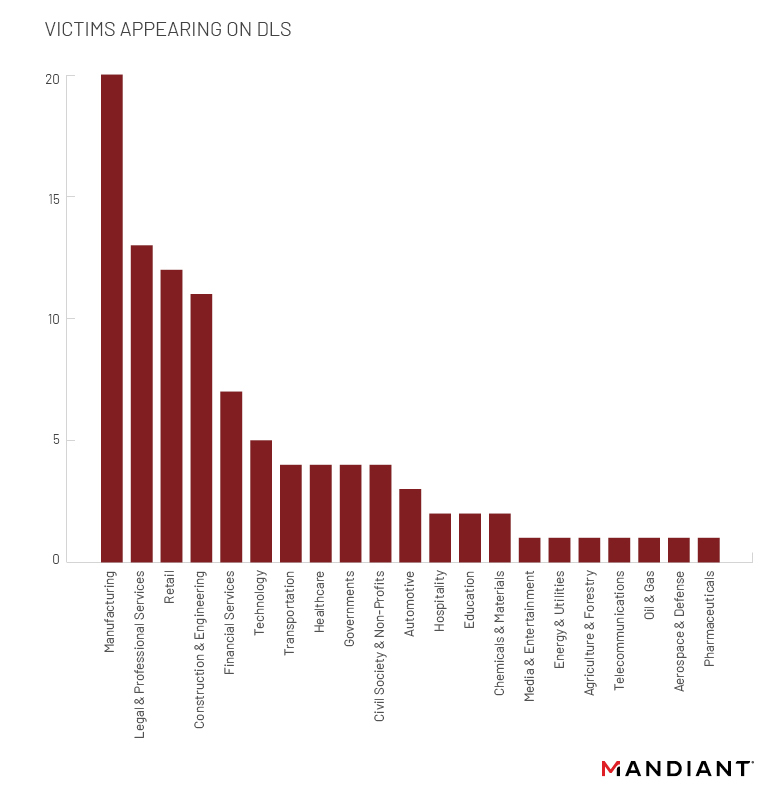

データ漏洩サイトには、約800の組織が掲載されていますが、主に製造業、法律・専門サービス業、建設・エンジニアリング業、小売業などの組織がCONTIの被害者となっています。CONTIを展開する攻撃者は、傾向として北米を標的としているようです。被害組織の60%以上が北米に拠点を置いていますが、実施には全部で40カ国が影響を受けています(図4、5)。

レポート全文(英語)を読むには、Mandiant Advantage Threat Intelligenceにアクセスしてください。

アカウントをお持ちでない方は、まずは無料版にご登録ください。

また、CONTIランサムウェアへの自組織の対策状況を確認したい場合は、Mandiant Advantage Ransomware Defense Validationがお役に立ちます。ソリューションの詳細、デモのリクエストはこちらから。