Mandiantの専門家をバーチャルに組織に加えてチームを強化

インシデントを迅速に見つけ出し、Dwell-time(セキュリティ侵害の発生から検知までに要した日数。滞留時間)を大幅に短縮します。脅威インテリジェンスの分析・活用に必要な人員を削減し、知見を迅速にセキュリティ・オペレーションに組み入れます。

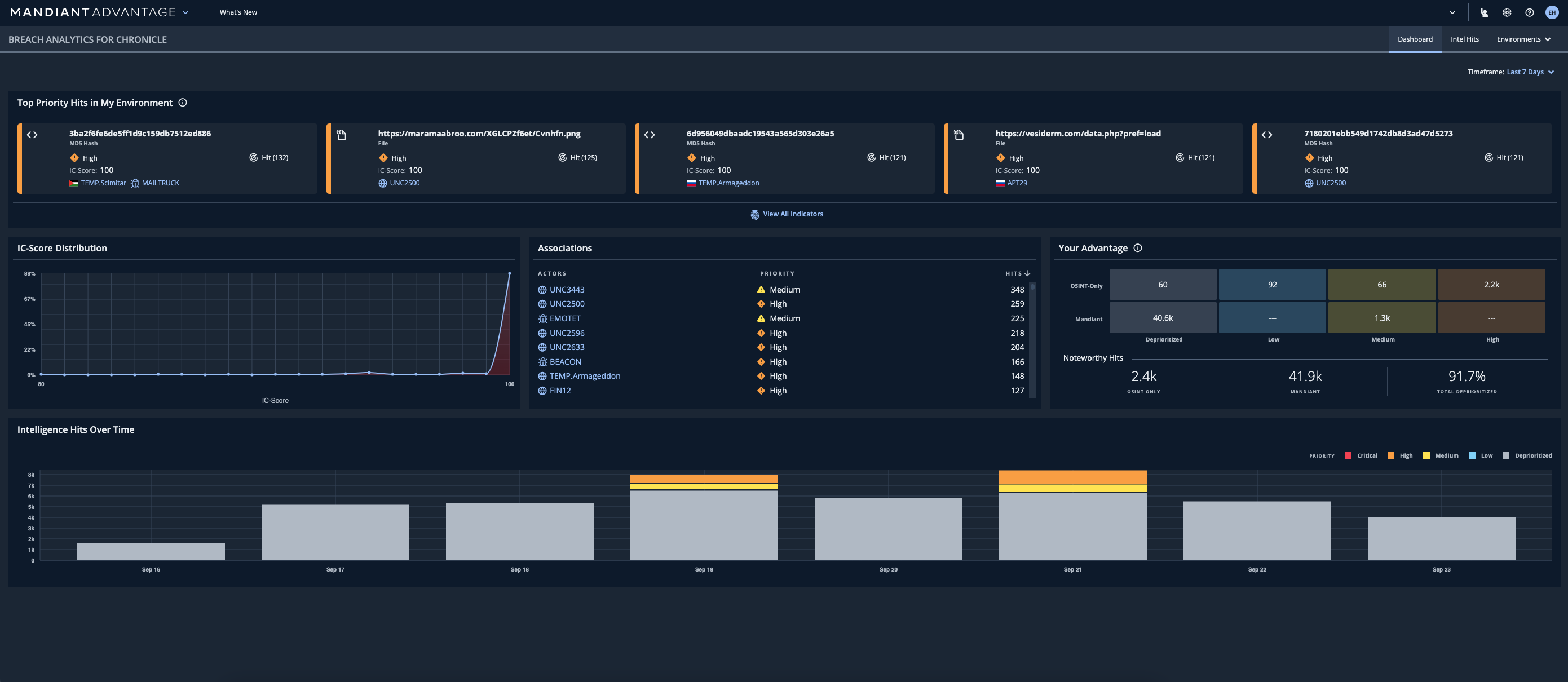

Mandiantのインシデントレスポンスの調査結果を活用

環境内に存在する深刻な侵害活動を即座に発見します。ログ、イベント、アラートをリアルタイムで解析し、Mandiantが確認したアクティブな侵害のIOCとの一致を探します。

2021年、攻撃1つあたりのDwell-time(セキュリティ侵害の発生から検知までに要した日数。滞留時間)の平均は21日でした。Breach Analytics for Chronicleは、Dwell-time(セキュリティ侵害の発生から検知までに要した日数。滞留時間)を短縮し、調査に十分な時間を割けるようにします。また、「侵害を受けているか?」という質問に答えられるようになります。

オマー・ベーグ(Omer Baig)