早期の情報の価値 — Mandiant Breach Analytics for Chronicle

2021年、Dwell-time(セキュリティ侵害の発生から検知までに要した日数。滞留時間)の世界の中央値は21日間でした。セキュリティ・チームはこれまで、Dwell-timeを短縮するために多大な労力を費やしてきましたが、まだ改善の余地はあります。

効果的なセキュリティ・オペレーション・プログラムにおける重要な要素の1つは、実用的で最新かつ適切な関連性のある脅威インテリジェンスです。脅威インテリジェンスによって、組織は起こり得る脅威に先んじた対策が可能になり、最終的にDwell-timeを短縮できます。しかし、攻撃戦術の多様化、攻撃経路の拡大、サイバー・セキュリティの人材不足といった状況が進む中、脅威インテリジェンスを適切に実装し、実際の運用に生かすことは簡単ではありません。

こうした課題を解決すべく新たにリリースされたのが、Breach Analytics for Chronicleです。Breach Analyticsによる高度な自動化で、Chronicleを利用する組織が攻撃者のDwell-timeを短縮することができます。

Breach Analytics for Chronicleは、は、侵害指標(IOC)の存在をユーザーに通知するよう設計されています。このIOCは、世界中で最新の侵害を調査しているMandiantのコンサルタントが特定したものです。自動化と機械学習に基づいたモデルにより、IOCのキュレーションと優先順位付けにかかる労力とコストは大幅に削減されます。導入したその日から、侵「うちは侵害されていないのか?」という重要な質問に答えられるようになります。

Mandiantの経験、知見、インテリジェンスを結集したBreach Analytics

規模、業種、地域を問わず、またクラウド、オンプレミス、ハイブリッド・モデルに導入しているセキュリティ対策の種類を問わず、あらゆる組織が潜在的な侵害を迅速に検知できるようにするため、Mandiantでは、攻撃の最前線で得た知見と専門知識を活用できるプロアクティブなアプローチを開発しました。これは、多大なセキュリティ・エンジニアリングの労力を必要とせずに、組織のチームの延長としてバーチャルで利用できるものです。高度な解析を利用することで、組織のセキュリティ・チームは、Mandiantが有する情報を迅速に共有できます。

Mandiantはグローバルに展開しており、世界各地に拠点を構えています。豊富なセキュリティ・アナリストと研究者を社内に擁しているため、他にはない利点が得られます。Breach Analyticsでは、Mandiant Intel Grid™を利用することで、Mandiantのインシデントレスポンスで得られた最新のIOC、業界トップレベルの脅威インテリジェンス・アナリストによる知見、Managed Defenseのクライアントと攻撃の最前線で得た情報を活用し、これらを組織のサイバー・セキュリティ・データと常に照合します。

Breach Analyticsは、攻撃者の既知の戦術や技法を特定のプロファイルと照らし合わせるだけでなく、Mandiantが実際のインシデント対応の中で特定・確認した未公開の戦術もチェックします。インシデント対応分野については、Mandiantは最近のForrester Wave™でリーダーとしてランクインしています。このように、Breach Analyticsを導入することによって、お客様は、世界中の実際のアクティブな侵害調査から得られた最新の情報を利用できます。

それだけではありません。攻撃者は攻撃やその手法を進化させているため、かつては「安全」と見なされていたシステムが新たな脅威にさらされる可能性があります。Breach Analyticsは履歴データを継続的に解析しており、それによってセキュリティ・チームは、新たなIOCを利用して過去の侵害や過去に侵害を受けたデータを見つけ出すことができます。 Google CloudのChronicleでは、高容量データソースを含めてすべての収集データを12か月間保持するため、ユーザーは過去に遡ってハンティングを行い、コスト効率の高い方法で侵害の開始点を特定することができます。

内部の仕組み

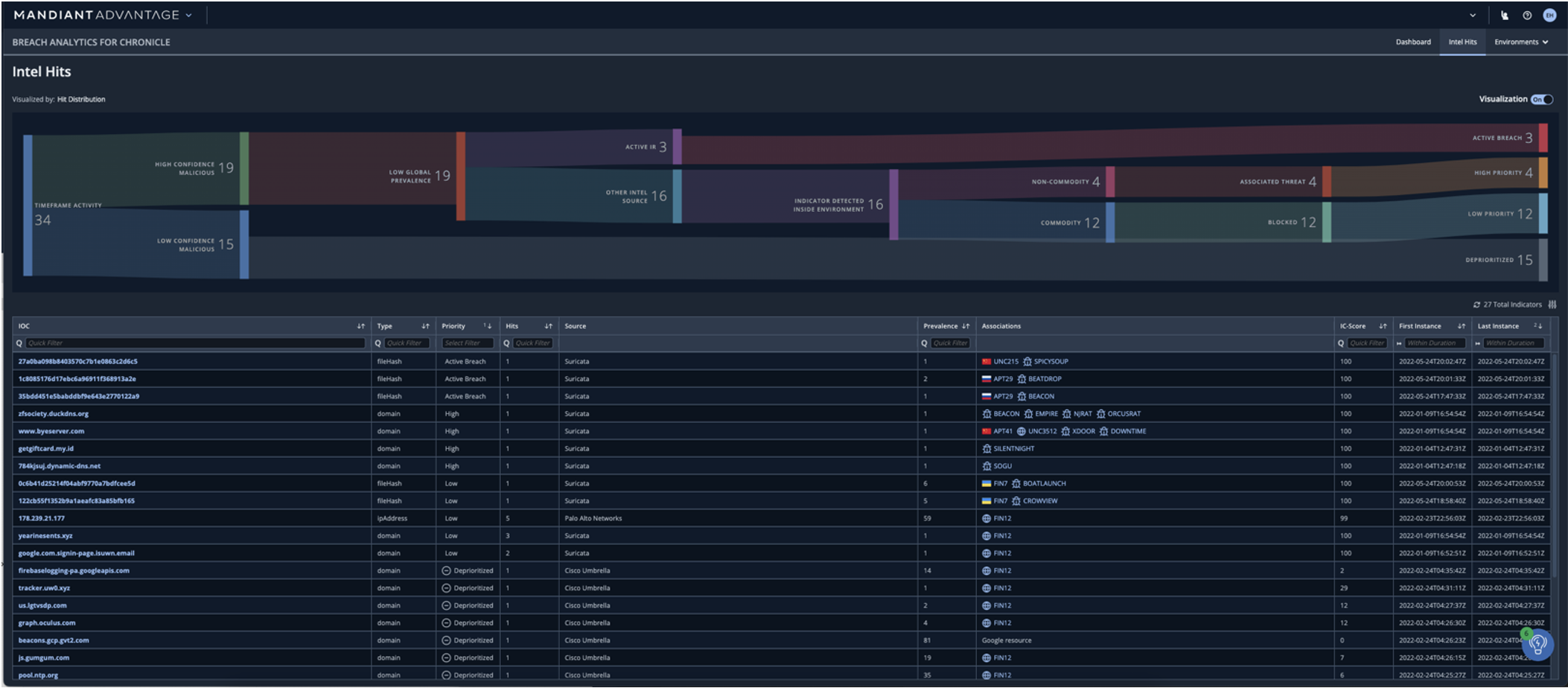

図1では、Breach Analyticsが34件の一致(いわゆる「ヒット」)を見つけ、そのうち3つのみを「アクティブな侵害」として迅速に抽出した様子が示されています。Breach Analyticsがなく、このトリアージと解析をアナリストが行うとしたら、11時間以上かかります(「ヒット」1件当たり約20分かかると想定した場合)。

Breach Analyticsを用いることで、セキュリティ・アナリストは「優先度の高い」イベントを選んで、その「ICスコア」と脆弱性に関する最新の未公開の知見を集中的にチェックできるようになります。「ICスコア」は、数百万件の公開指標に対するMandiantの専門家による信頼度スコアです。「prevalence(流行度)」指標からは、Mandiantが特定した、同様の地理的条件や業種の顧客に対する短期的影響を把握できます。また、現在のMandiantの調査で特定された脆弱性が「Active Breaches(アクティブな侵害)」の中で可視化されます。これはリスクを即座に理解するために欠かせません。

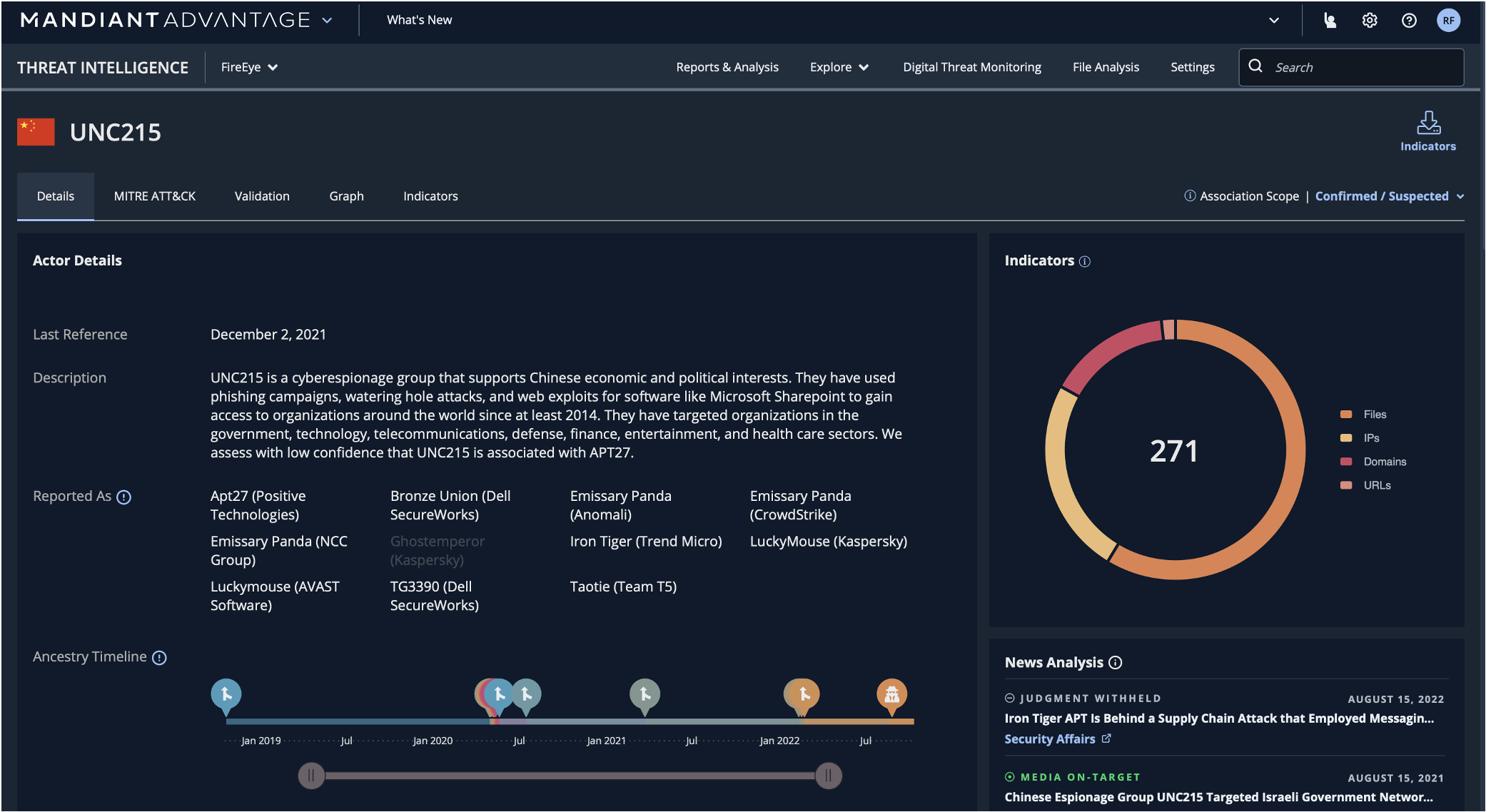

侵害や攻撃ソースの詳細について詳しい知見を得たい場合は、ワンクリックでMandiant Advantage Threat Intelligenceにアクセスできます。図2は、既知の脅威「UNC215」に関する解析の例です。これは「エスピオナージ」を動機とする中国起源の脅威であり、特定の地域の特定の業種を標的としています。これらの情報がすべて、ここに表示されています。

利用開始の手順

Breach Analytics for Chronicleを利用することで、セキュリティ担当者は、システム内の攻撃活動を見つけ出し、それを把握し、統合し、そして簡略化することができます。IOCを特定して照合し、高度なデータ・サイエンスとコンテキスト・データを適用して、関連性と優先度を判断します。複数のITシステムからセキュリティ・イベントを収集し、これを有用で具体的な情報に変換します。これらの作業をすべて、短い時間で、少ない労力とコストで行います。Breach Analyticsは、詳しい調査を実施するべきかの判断にも役立ちます。アクティブな侵害によって生じる業務や社会的信用への影響のリスクを回避するため、防御の必要性を判断します。

Breach Analytics for Chronicleで、Mandiantが知っていることにいち早くアクセスし、組織のセキュリティ運用に生かすことができます。Breach Analyticsの無料デモに今すぐお申し込みください。Breach Analytics for Chronicleは、Chronicle Security Operationsを使用している組織でご利用いただけます。 Breach Analyticsはサーバーへのインストールが不要で、導入が簡単です。現在ご利用のシステムからログ・イベントが収集されます。作業環境や設定は変更されません。

大規模なアラート調査の支援が必要な場合は、 Alert Investigation & Prioritizationをご利用ください。これは詳しい調査を可能にするデータ・サイエンス・モデルであり、過検知を減らし、アナリストのトリアージ疲れを軽減するものです。これにより、アナリストは最も重要なイベントに集中し、防御の必要性を情報に基づいて判断できるようになります。

規模を問わず、多くの企業がサイバー攻撃の被害を受けています。 Breach Analytics for Chronicleは、攻撃発生時にその兆候を見つけ出し、Dwell-time(セキュリティ侵害の発生から検知までに要した日数。滞留時間)を短縮します。これにより、組織は早期の情報を活用し、影響を最小限に抑えることができます。

Breach Analytics for Chronicleの詳細をご覧ください。またはBreach Analyticsのデモにお申し込みください。 Chronicle Security Operationsに関する詳細は、chronicle.securityをご覧ください。