2023 年の北朝鮮のサイバー構造と連携の評価

エグゼクティブ・サマリー

- 朝鮮民主主義人民共和国(北朝鮮)の攻撃プログラムは進化を続けており、同政権がサイバー侵入を利用してスパイ活動や金融犯罪を継続し、パワーを誇示し、サイバー能力と軍事力の両方に資金を供給使用とする決意を示しています。

- 最新の北朝鮮の活動は、ソフトウェアのサプライチェーンを連鎖させる攻撃が初めて観測されたり、ブロックチェーンやフィンテックを標的とする攻撃が一貫して行われているなど、適応力と複雑性の増大を示唆しています。

- さまざまな脅威グループがツールやコードを共有する一方で、北朝鮮の脅威活動は、LinuxやMacOSを含むさまざまなプラットフォーム向けにカスタマイズされたマルウェアを構築するために、適応と変化を続けています。

- Mandiantは、北朝鮮と連携する悪意のあるサイバー攻撃者を継続的に監視しており、北朝鮮のサイバー態勢が数年にわたり大きく変化し、融合していることを明らかにしています。

- 標的の重複とツールの共有は、敵対的な活動を効率化する一方で、調査機関によるアトリビューションの試みを混乱させています。

- 過去の活動例と未分類のクラスタリングは、別グループの可視性を維持するための道筋を示しています。

北朝鮮のサイバー計画の総括

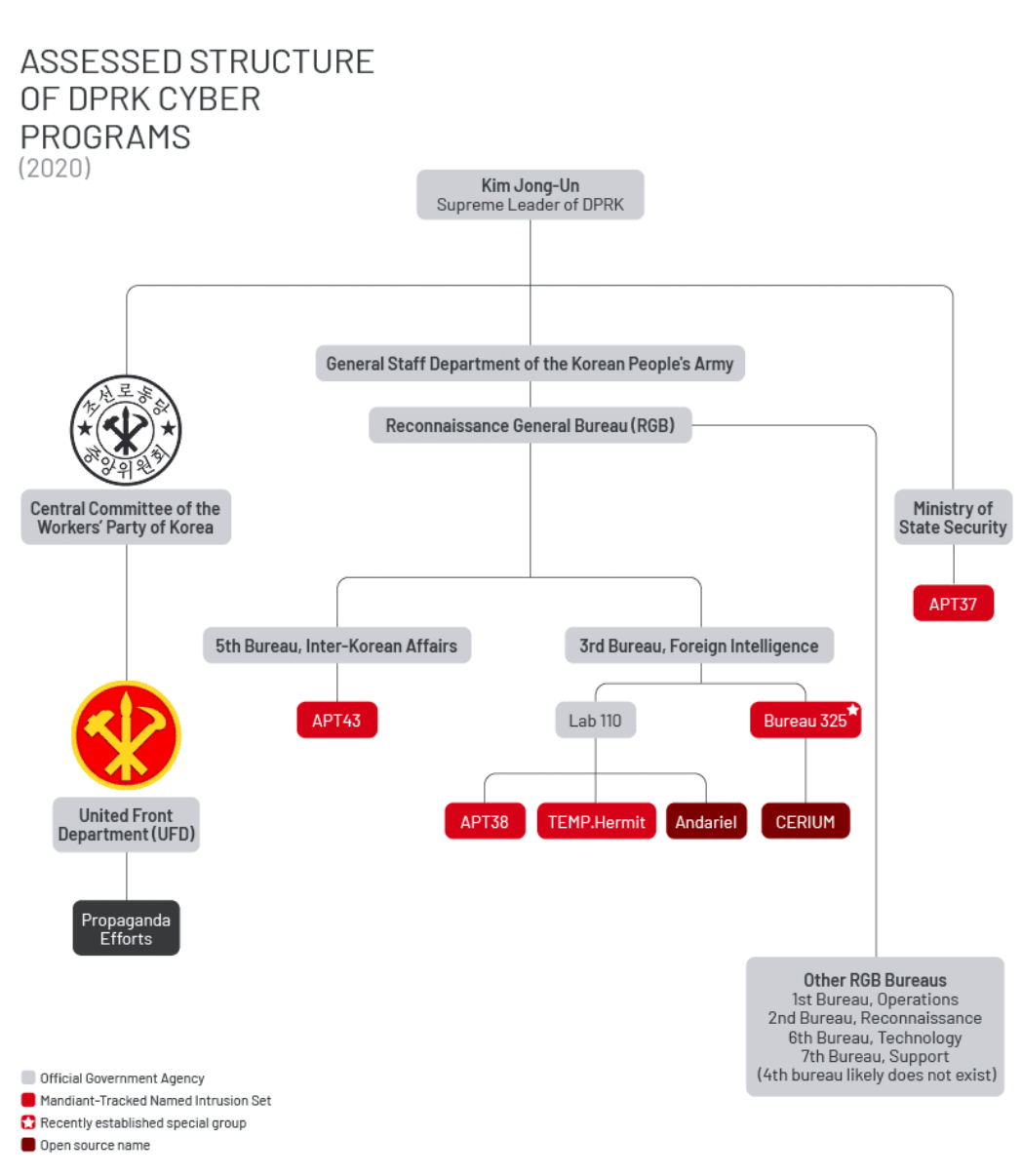

これまでMandiantは、北朝鮮のサイバープログラムについて、Mandiantによる侵害調査、脱北者の報告、OSINT情報、および北朝鮮の部隊や動機に関する政府の情報開示に基づいて評価を行ってきました。これらの評価は一般化されたものであり、暗号通貨に焦点を当てた部隊のような新たな活動が出現すると、北朝鮮と連携したサイバーオペレーターの取り組みが混ざり合い、今日に至っては過去に作成された以下のチャートの更新が必要となっています。

2009年以降、北朝鮮のサイバー情勢は大きく変化しており、従来であればこれらの別々の組織に対して個別に追跡されていたような重複する指標は、脅威行為者間の適応性と協力の高まりを示唆しているように思われます。ツールや標的の重複や「共有」の例は本ブログを通じて詳述されていますが、2020年のCOVID-19パンデミックは、北朝鮮の作戦に大きな変化をもたらしました。.

パンデミック以前は、以下のグループと評価された部隊の構成が、北朝鮮のサイバー組織を代表していました:

- UNC614 (Andariel) –偵察総局 (RGB)

- APT37 – 国家安全保障省 (MSS)

- APT38 – RGB

- APT43 – RGB (公称:キムスキー)

- TEMP.Hermit – RGB

- IT Workers – 朝鮮労働党 (KWP)

北朝鮮は、半島内外に配置された軍部隊と工作員によって攻撃的な作戦を実施していますが、COVID-19のパンデミックによって世界各地の国境が硬化し、特に朝鮮半島と中国における国境が硬化したため、政権は2020年に作戦の修正を余儀なくされました。

Mandiantは、MAUIやHolyGh0stランサムウェアを含むAndarielグループの公に報告されたランサムウェア活動など、「自己資金」による活動が拡大する兆候を観察しており、この期間中に多くのDPRK攻撃者が政権の支援から切り離されたと評価されています。これは、Lockbit 2.0やRyukなどのRansomware as a Service (RaaS)や、APT43の暗号通貨窃盗活動としても知られています。

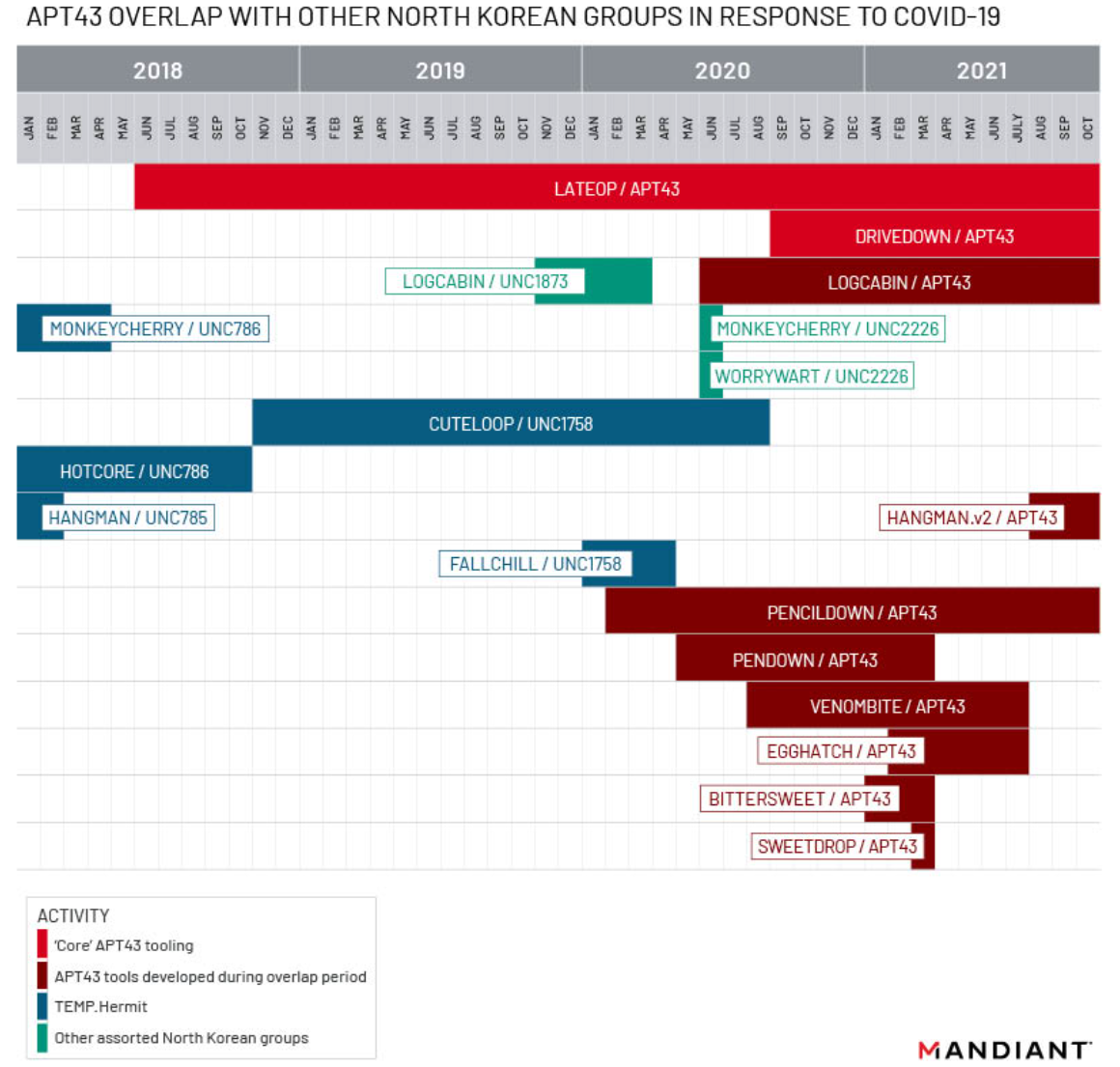

この同じ時期に、Mandiantは、複数のグループからツールや疑わしい人員で構成されるグループ(タスクフォース)が新たに結成されたことを示すキャンペーンを発見し始めました。そのような疑いのある活動の1つは、パンデミック中に活動した一時的なCOVID-19に焦点を当てたクラスターのグループ化であり、COVID-19の治療法を研究している医療機関や研究機関を標的としていました。

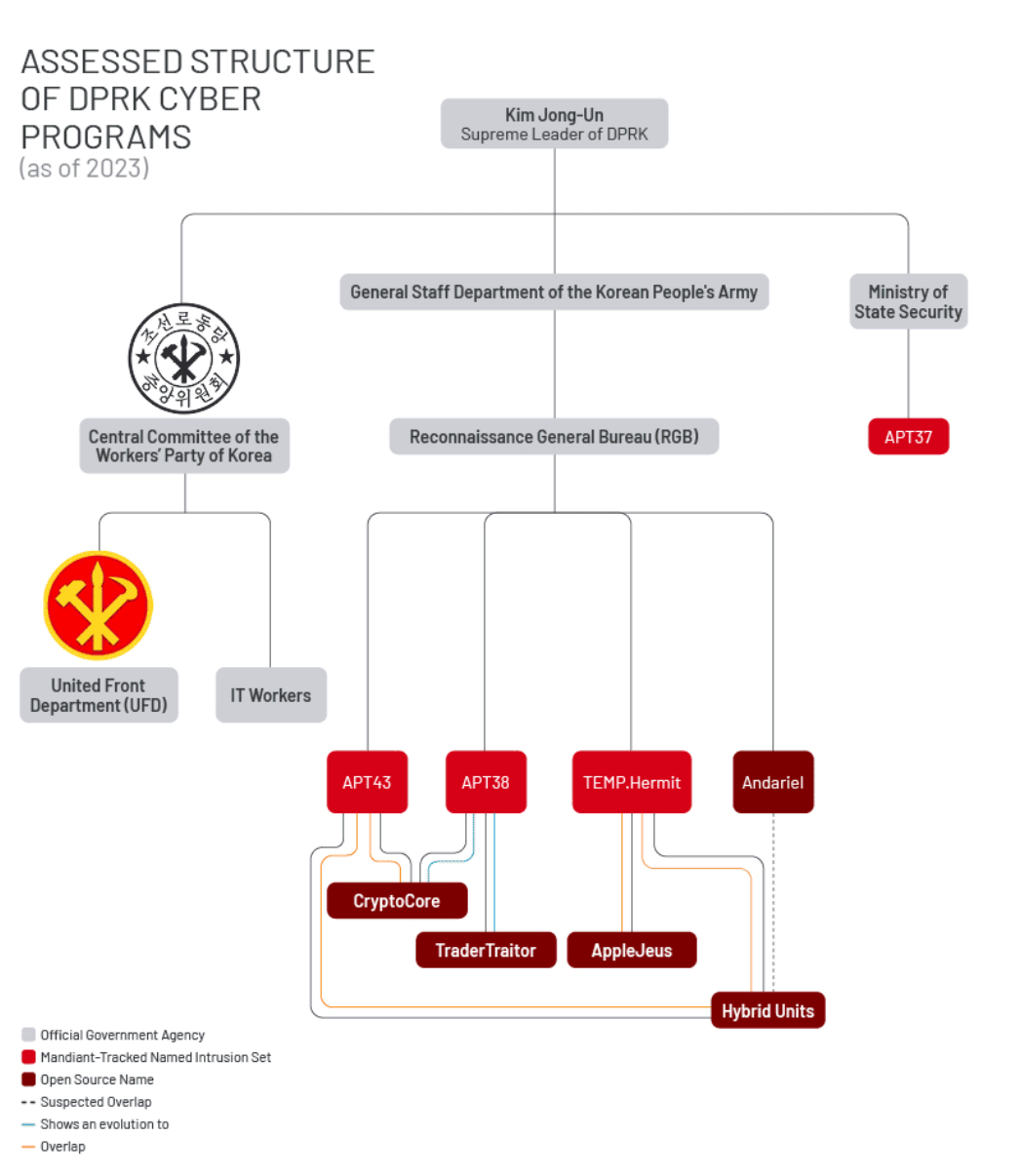

これらの活動は、APT43やTEMP.Hermitの活動と重複しており、またAndarielとの未検証のリンクは、前例のない協力関係の変化を示していました。これは、中国のAPTのような非常に成熟したサイバー脅威グループの組織レベルによく似ており、必要に迫られてこれらのタスクフォースのようなグループにリソースを移動させるという、脅威アクター間の適応性の高まりを反映していると私たちは考えています。この時期、核・戦略政策優先情報要件(Priority Intelligence Requirements:PIR)を支援する取り組みと、COVID-19ワクチン情報に関する新たなPIRの両方に、攻撃者の戦術やツールが活用されていたため、APT43の攻撃者を追跡することは困難であることが判明しました。Mandiantは、パンデミック後の北朝鮮のサイバー組織構造は以下のようなものであろうと評価しています。

現在の評価

上記の経緯と以下の詳細から、Mandiantは、北朝鮮のサイバー環境は、ツールの共有と標的選定の取り組みを踏まえた合理化された組織へと進化したと評価しています。

これらの部隊内の攻撃者は、焦点を迅速に変更し、ランサムウェア、通常兵器の情報収集、核事業体の標的化、ブロックチェーンやフィンテックの標的化など、さまざまな取り組みの中で、関連性のない別の取り組みに着手します。このような柔軟なアプローチは、防衛側が悪意のある活動を追跡し、アトリビューションを行い、阻止することを困難にします。その一方で、協調的に活動する攻撃者たちは、よりスピーディーに、かつ高い適応性を持ってステルス的に動くことができるようになります。

標的とツールの共有レベルから、Mandiantは、北朝鮮のサイバー組織のあらゆる部分でシフトが起こり続けていると考えています。RGBと評価されていないグループ間の協力に関する調査により情報を得られているものの、まだその実態はほとんど知られていません。

現時点では、APT37が引き続きMSSのインテリジェンス要件に焦点を当てているのか、それとも優先順位が変化したのかは不明です。2023年を通じて、APT37は活動を活発化させ、さまざまな被害組織を標的にしていますが、その中にはMSSのPIRに関する現在の理解に合致するものもあれば、合致しないものもあります。北朝鮮政府や脱北者、あるいは国外の組織との取引を監視するMSSの役割は、MSSが前線に配置されたITワーカーの監督に何らかの関与をしている可能性が高いことを示唆しています。

2023年3月下旬、サンプル、ファイル、追加ツールを含むAPT37の疑いのあるGitHubリポジトリが公開されたことが報告されました。このリポジトリはAPT37のメンバーの1人にリンクされており、少なくとも2021年以降、ステージング基盤として使用されていると報告されています。

- リポジトリで確認されたおとり文書やファイルは、様々なテーマに焦点を当てており、特に教育、政府、金融分野の組織に焦点を当てたものと思われます。HWPファイルやテーマの使用状況から、被害組織や標的の多くは韓国を拠点としているようです。

- さらに、履歴書、職務経歴書、推薦状などに焦点を当てた文書もいくつかあり、これらはさまざまな求人への応募に活用されたり、ジャーナリストをターゲットにするために利用されたりする可能性があります。これはMandiantがAPT43を含む他のいくつかの攻撃グループが行っていることを観察している顕著な活動です。

- 2023年2月、オープンソースのレポートでは、APT37がマルウェアをパスワードファイルに偽装し、圧縮ファイルとして配布していると言われています。オープンソースのレポートでは、配信されたペイロードとしてLOGCABINが挙げられており、MandiantはこのマルウェアをAPT43のものだとしています。

また3月には、Mandiantは、3CXとTrading Technologiesに対するソフトウェアのサプライチェーン攻撃を利用して認証情報を盗み出し、複数のネットワークにアクセスする、UNC4736(AppleJeusの公開報告と重複する)として追跡している一連の北朝鮮の作戦に対応しました。

UNC4736のサプライチェーン攻撃は巧妙で、DAVESHELLやSIGFLIPなどのオープンソースプロジェクトや、より高度な機能を持つカスタムマルウェアなど、さまざまなツールが使用されていました。

2023年7月、Mandiantは、再びUNC4899の下で追跡された北朝鮮のサプライチェーンへの追加攻撃に対応しました。この活動は、TraderTraitorとして公に報告されているのと同じ攻撃者によって行われた可能性が高いと私たちは考えています。UNC4899とUNC4736の両活動は、関心のあるネットワークを特定するために、任意のネットワークへのアクセスを獲得し、攻撃者の潜在的な足場を拡大する手段として、サプライチェーン・プロバイダを標的とした高度で一貫性のある活動を示しています。

これらの最近の出来事は、北朝鮮の活動が、より攻撃的で広範な侵入へと進化している可能性があること、そしてこれらの攻撃者が、サプライチェーンというベクターを活用して、複数のネットワークに複数の侵入を行うことができることを示唆しています。

現在のグループ

Mandiantは、北朝鮮の攻撃的サイバー作戦に関するキャンペーン履歴を管理、追跡、報告しています。以下は、Mandiantが現在追跡している最も一般的なグループと、各脅威グループの簡単な概要、および主要な標的の優先順位です。注:以下のグループは、Mandiantが指定する名称(UNC番号)と、当社がその基本的なグループに属する活動を特定するために公に使用されている名称を併記しています。これらの定義はほぼ一致していると思われますが、可視性や分析手法の違いから、完全に一致する可能性は低いものと思われます。

Andariel(UNC614) : この攻撃者は、外国企業、政府機関、金融サービスインフラ、民間企業、防衛産業を標的としています。UNC614は、MAUIと名付けられた独自のランサムウェアを使用した病院の身代金要求など、活動資金を得るための副収入源としてサイバー犯罪にも関与しています。しかし、彼らの主な標的は軍や政府関係者です。

このサイバー・グループは、北朝鮮と連携している他のグループとは一線を画しており、通常、他のグループが行うような融合や標的設定にはおよびません。スパイ活動や金融に重点を置くグループもありますが、Andarielは大量破壊兵器を「製造」するための情報や、医薬品のような他の標的分野の研究開発プログラムを獲得することを任務としています。

核、航空宇宙、高熱金型などの標的傾向と、これまでに成功したこの攻撃者による侵入活動の傾向から、おそらくすべての北朝鮮関連グループの中で最も恐ろしい存在であると言えます。

- 主な標的: 防衛、航空宇宙、医療関連(自己資金で運営する場合)、原子力

TEMP.Hermit –TEMP.Hermitは、少なくとも2013年から活動している攻撃グループです。それ以来の彼らの活動は、北朝鮮の利益のために戦略的情報を収集する平壌を代表するものである。この攻撃者は世界中の政府、防衛、電気通信、金融機関を標的としており、「ラザロ・グループ」という用語はこの一連の活動を指すことが最も多くなっています。AppleJeusはこの組織と重複を維持していますが、TEMP.Hermitのターゲティングは、暗号通貨を主な焦点とするのではなく、スパイ関連の活動に焦点を当て続けています。

- 主な標的: 政府、防衛、電気通信

AppleJeus,(UNC1720)は、少なくとも2018年から活動している脅威グループです。主に暗号通貨業界を標的とし、デジタル資産を盗んで政権の優先事項に資金を供給することを目的としていると評価されています。このグループは、スピアフィッシング・メールや偽の暗号通貨取引ソフトウェアなど、さまざまな手口を使って標的のシステムに侵入し、暗号通貨を盗んでいます。TraderTraitorと同様、この暗号通貨に特化したグループは、バングラデシュの強盗事件で悪評が広まり、従来の通貨を盗みロンダリングする問題が発生した後に出現したようです。このグループのツールはTEMP.Hermitと重複していますが、同じターゲット・プロファイルに焦点を当てておらず、潜在的にリソースを共有していることを示しています。

- 主な標的: 暗号通貨

APT37 – APT37の主な任務は、北朝鮮の戦略的軍事、政治、経済的利益を支援するための秘密情報収集であると評価されています。このグループは、主に韓国の幅広い産業を標的としていることが確認されています。この組織はMSSの取り組みと最も密接に連携しており、その包括的なサイバー活動は、海外にいる脱北者や北朝鮮と交流している外国の勢力を監視することを強調しています。

- 主な標的: 脱北者、政府

APT38 – APT38は、金融機関に対する重大な金融侵害と破壊的なマルウェアの使用で知られる、金銭的動機に基づくグループです。このグループは、銀行間資金移動システムを標的とした巧妙な侵害を行い、世界中の複数の国で一度に数百万ドルを盗んだとされています。このグループの現在の活動は、関連するサブグループによって行われています。Mandiantは、APT38に起因する活動の長期的な休止を確認しましたが、これはAPT38のオペレーターが新たな優先順位とニーズに合わせて他のユニットに変更され、再編成されたことを示している可能性があります。

- 主な標的: 金融

APT43 – APT43は、北朝鮮政権の情報収集の利益を直接支援する大規模なサイバー攻撃者グループです。このグループは、中程度に洗練された技術的能力と攻撃的なソーシャル・エンジニアリング戦術を組み合わせ、特に朝鮮半島の地政学的問題に焦点を当てた韓国や米国を拠点とする政府組織、学者、シンクタンクを標的としています。

この組織は、RGBと北朝鮮指導部の情報機関として、また大使館の代わりとして機能しています。

- 主な標的: 政府、原子力、外交

CryptoCore (UNC1069)は、少なくとも2018年から活動している攻撃グループです。UNC1069は暗号通貨に焦点を当てたグループで、以前APT38として追跡された個人または部隊を含んでいる可能性があり、APT43とわずかな重複があるものの、別個のものであると考えられています。UNC1069は、さまざまな金融サービス企業や暗号通貨取引所を標的としており、一般的にLONEJOGGERマルウェア感染をもたらすスピアフィッシング手法を採用しています。この組織は、包括的なAPT38のサブユニットと同様に、収益創出の優先順位を維持しているように見えますが、金銭的な規模ははるかに小さいです。

- 主な標的: 金融、暗号通貨

ハイブリッド作戦-Mandiantは、複数のグループの戦術やツールを含む作戦を観察しており、特定のケースでは、別のグループを支援するため、または一時的な任務のため、流動的にその場限りのタスクを実行する複数のグループによって作戦が実施される可能性があることを示唆しています。これは、RGBの構造がCOVID-19パンデミックに対応してシフトしたと思われる2021年1月に公に発表された「325」と指定されたRGB局とされるグループを特定した公になされた報告と一致しています。

Mandiantは、UNC2226は前述の任務を支援する活動のコレクションの一つであると評価しています。UNC2226は、他の一見場当たり的にに作成された活動のように、情報収集の取り組みを果たすために標的を変更、あるいは拡大しているように見えます。UNC3782のような他のクラスターも同様の構成で、他の一見場当たり的な任務の中でも暗号通貨窃盗に焦点を当てています。

この作戦は当初、COVID-19の研究組織やワクチン開発・製造組織に対する情報収集作戦にほぼ特化しているように見えました。時間の経過とともに、Mandiantは、これらの作戦が厳密にCOVID-19の取り組みから、亡命者、国防、政府、ブロガー、メディア、暗号通貨サービス、金融機関を標的とするものへと変化していることを確認しました。

IT Workers – 北朝鮮のITワーカーは、米国財務省によれば、主にKWPの軍需産業部門に属し、北朝鮮出身の数千人の高度に熟練したIT業務従事者で構成されています。彼らは国内外に配置され、収益を上げ、北朝鮮の大量破壊兵器と弾道ミサイル計画の資金を調達していると言われています。これらのワーカーは、世界中のクライアントからフリーランス契約を獲得し、時には雇用を確保するために米国やその他の国に拠点を置くふりをすることもあります。彼らは主に合法的なIT業務に従事していますが、そのアクセス権を悪用して北朝鮮による悪質なサイバー侵入を可能にしています。

TraderTraitor (UNC4899) –TraderTraitorはスピアフィッシング・メッセージを通じてブロックチェーン企業を標的としています。このグループは、特にシステム管理やソフトウェア開発の役割を担う従業員に対して、様々な通信プラットフォーム上でこれらのメッセージを送信し、これらの新興企業やハイテク企業へのアクセスを目的としています。TraderTraitorは、以前APT38の活動を担当していた攻撃者の仕業である可能性があります。

- 主な標的: 暗号通貨

時間の経過とともに生じる重複

APT38、Andariel、TEMP.Hermitは歴史的に互いに密接な関係にあり、RGB内にいると評価されています。リソースの共有は、朝鮮民主主義人民共和国の新義州に近接していると思われる特定の派閥の通常の業務の範囲内であると考えられています。しかし、これらのグループとAPT43のような他のグループとの間で重複するインフラやツールの急増は、すべてのグループ間での標的の重複に加えて、北朝鮮のサイバー状況の変化を示しています。私たちは、北朝鮮内の攻撃者は、同じ場所に拠点を構えるか、あるいはワークステーションを共同で使用している可能性があると考えており、それによって従来の追跡アプローチに混乱を来たし、アトリビューションを困難にしています。

インフラの調達やドメイン登録者も共有されている可能性が高く、クラスタリングをさらに複雑にしています。例えば、パンデミックが始まった当初、Mandiantは核スパイ活動やCOVID-19治療スパイ活動に焦点を当てたAPT43の活動を観察していました。Andarielaの攻撃者は現在、兵器開発と医薬品の研究開発情報の入手に、その同じインフラを使っていることが確認されています

暗号通貨関連の活動

北朝鮮のサイバー攻撃者による暗号通貨の使用とターゲティングの一部として、以下のことが観察されています。

- ランサムウェア攻撃における暗号通貨の使用

- ハッシュレンタルにおける暗号通貨の使用、自己資金による運営

- ルアーや武器化された文書として使用される暗号通貨テーマ

- ウォレットからの暗号通貨の盗難、クロスチェーンブリッジ(Axie Infinity)を標的としたもの、クロスチェーンブリッジ(Harmony)を標的としたものなど。

評価されたRGBのグループはすべて、暗号通貨業界に少なくともいくらかの関心を維持しています。AndarielとAPT43は、暗号通貨への取り組みを最も重視していないように見えており、主に活動目的の手段として暗号通貨を使用していることが確認されています。

APT43は、暗号通貨と暗号通貨関連サービスを標的にし、狡猾でステルス性の高いテクニックを駆使して、自らの活動資金を調達し、活動を維持しています。Mandiantは、APT43が盗んだ通貨を洗浄するために暗号通貨サービスを使用していることを特定しました。関連する活動として、支払方法、エイリアス、購入に使用されたアドレスが特定されました。APT43の攻撃者は、盗んだ暗号通貨をクリーンな暗号通貨に洗浄するために、ハッシュレンタルやクラウドマイニングサービスも利用していたようです。

- これらのハッシュレンタルやクラウドマイニングサービスは、手数料を支払うことで、暗号通貨を採掘するためのハッシュパワーを購入者が選択したウォレットに提供します。

- インフラやハードウェアの購入には、PayPal、アメリカン・エキスプレスのカード、以前の事業から派生したと思われるビットコインなど、いくつかの支払い方法が使用されました。

2022年を通してMandiantは、Andarielがランサムウェアキャンペーンを利用して、追加の悪意ある活動、特にサイバースパイ活動の資金を調達していることを特定しました。これらの活動は、暗号通貨ターゲットやフリーランスの仕事など、金儲けスキームの大きなエコシステムの一部です。活動資金をランサムウェアにシフトすることは、一部のグループが体制の他の部分から孤立していること、そして活動資金を自己調達しなければならないというプレッシャーを浮き彫りにしています。

Mandiantは、北朝鮮が2022年後半から2023年にかけて、Bitcoin、Arbitrum、Binance Smart Chain、Cronos、Ethereum、Polygonブロックチェーンのユーザーを標的とした大規模な暗号通貨フィッシングキャンペーンを実施していることを確認しました。この活動のエスカレートは、北朝鮮がクロスチェーンブリッジRenプロジェクトを通じて100万ドル以上のイーサリアム資産をビットコインに変換することに成功した後に発生しました。Mandiantは、このハイブリッド・クラスターの運用の成功が、APT43のWeb3運用への拡大に影響を与えた可能性が高いと評価しています。

暗号通貨を標的とする動きが活発化する中、CryptoCoreも2022年を通じて金融機関や暗号通貨事業体を標的としていることが確認されました。このグループは、北米、ヨーロッパ、東アジアの複数の金融業界(投資、取引処理、暗号通貨を含む)をLONEJOGGERマルウェアで標的にしています。2022年8月、Mandiantは新たなLONEJOGGERのサンプルとおとりファイルを発見し、このグループが暗号通貨への関心を強めていることを明らかにしました。サンプルとマルウェアが仕込まれたおとり文書の中には、暗号通貨と暗号通貨製品の保有、投資、インフラストラクチャを扱う、暗号通貨とデジタル資産プラットフォームを専門とする合法的な米国のヘッジファンドのようなエンティティが含まれていました。

2022年後半、このグループは暗号通貨に関連する複数のルアー文書を活用していることが確認されたほか、投資会社や銀行を含む他の金融機関も利用していました。暗号通貨を標的にし、ルアー文書を活用していることに加え、CryptoCoreグループのクラスターは、世界中の暗号機関を装っていることが確認されています。

脱北者のターゲティングは、グループと時間を超えた一貫性を浮き彫りにする

イ・ミンボク(Lee Min-Bok、LMB)は、グループ間でターゲットが共有されていることを示す一例です。Mandiantは、APT37、APT43、および北朝鮮のハイブリッド・クラスターの両方がイ・ミンボクを標的にしていることを確認しています。イ・ミンボクは北朝鮮の脱北者で、韓国に亡命するための活動を開始した1991年まで、平壌の農業研究所で働いていました。2018年までイ・ミンボクは、反ピョンヤンのビラとともに風船に情報を添付して北朝鮮に送っていました。

このようなターゲティングの一貫性は、北朝鮮のサイバー作戦の現在と歴史的な組織間の時系列的な一貫性にも反映されています。“Room 35”と呼ばれる北朝鮮のサイバー組織と、2009年の組織改編以前の活動についてはほとんど公に報告されていませんが、この組織はマルウェアと侵入ツールを開発して標的の情報を収集し、北朝鮮高官のための情報報告書を作成するとされています。この組織について入手可能な情報は、Mandiantが観察した作戦と直接対応しており、Mandiantの情報で補足すると、LMBの標的のケースのように、「なぜ」「どのように」のヒントを示す場合もあります。再編成が行われ、ツールやインフラが共有されるかもしれませんが、ターゲティングとPIRの履行は現時点ではそのままです。

以下は、報告されたルーム35の作戦と活動と、観察されたAPT43の特徴と活動との間に確認された重複点と類似点です。

| Room 35 | APT43 |

| データを収集し、政府上層部に洞察と提言を提供する内部報告書を作成 | 指導部と政権レベルのPIRに答えるための情報収集 |

| その任務の主な焦点は、韓国、米国、日本とともに、ヨーロッパのいくつかの国々に向けられている | 韓国、米国、日本に焦点を当てたサブチームから構成され、散発的に欧州全域をターゲットとする |

| このグループは、少人数の熟練した効率的なハッカー・チームが、標的の情報を収集するためのマルウェアやハッキング・ツールを作成し、それを使って情報報告書を作成することを可能にしている | APT43の活動は、組織内で作成されたと思われるいくつかのマルウェアに加え、ソーシャル・エンジニアリングに依存している。APTは、APT38、Andariel、TEMP.Hermitなどの他のユニットほど大規模ではない模様 |

| Room 35の第二の使命は、「第一の使命で使用するツールやリソースをサポートし、資金を調達するために利益を生み出すこと」だと言われている | APT43は、クリプトジャッキングや暗号窃盗など、資金に焦点を当てた小規模な副次的活動を行い、自らの活動資金を調達していると見られる |

| 指揮系統はKWP作戦部、CC KWP統一戦線部(UFD)、MSSとグループ化されている | Mandiantとオープンソースの報告書は、APT43とUFDとMSSの任務の間の恒常的かつ一般的な標的の重複を強調している |

北朝鮮攻撃者の活動例

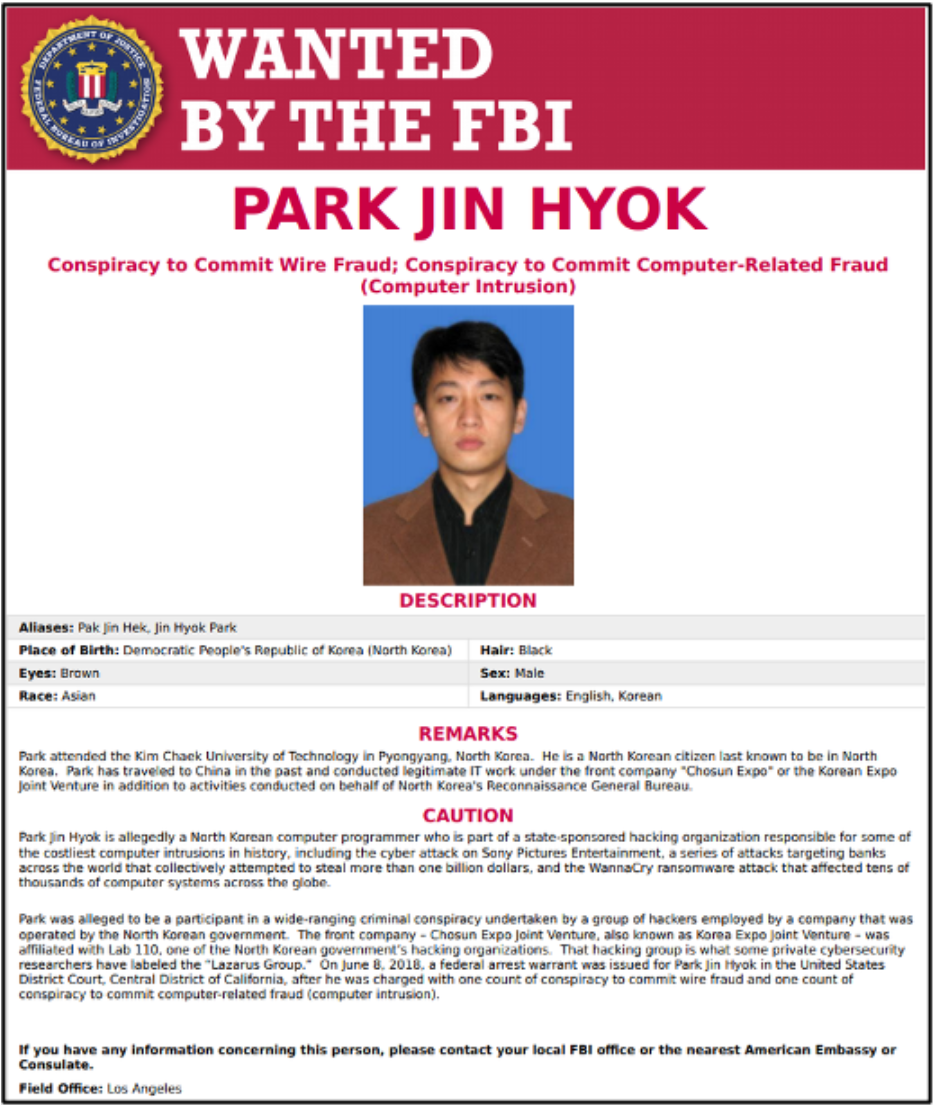

Mandiantが追跡している北朝鮮と連携しているサイバー攻撃者の中には、多数のサイバー活動にわたって高度なスキルを持つ者もいます。工作員は、高度で実行レベルの高い活動を行い、その後すぐに別の作業に転換しし、同じ実行レベルを維持する能力を実証しています(ブロックチェーンと暗号通貨の標的、スパイ活動、ランサムウェア、サプライチェーンの標的など)。過去の司法省の訴追(図3および図4を参照)は、一個人がいかに大きく異なる取り組みを補足できるかを示しています。

パク・ジンヒョク(PJH)の特定された活動は、ミッションの要件に基づいた適応性と柔軟性を示しています:

- 2014年、PJHは、北朝鮮の指導者の暗殺を描いた『ザ・インタビュー』の公開に対する報復として、ソニー・ピクチャーズエンタテインメントへの攻撃に関与しました。その後、エンターテインメント業界の他の被害者も標的にし、機密データを盗み、幹部や従業員を脅し、数千台のコンピューターに損害を与えました。

- 2016年、スピアフィッシング・メールでバングラデシュ銀行のコンピューター・ネットワークを侵害し、不正に認証されたSWIFTメッセージを送信して他国に送金することで、バングラデシュ銀行から8100万ドルを盗み出すことに関与しました。

- 2017年、世界中の数十万台のコンピューターに感染したランサムウェア「WannaCry 2.0」の開発に関与しました。

- 2016年と2017年には、スピアフィッシング・メールを使って、ロッキード・マーチンを含む米国の防衛関連企業を標的にした行為に関与していました。

- ソニーの攻撃から逮捕状が発行されるまでの間、PJHは朝鮮民主主義人民共和国のIT労働者とともに求職者プラットフォームで観察されていました。

特定されたマルウェアの共有は、統合タスクフォースの公開報告をサポートする

前述したように、2021年初頭のオープンソースの報道では、COVID-19関連情報を標的とする北朝鮮の別々のサイバー作戦間の共同作業である「ビューロー325」の創設が記述されています。デイリーNKによると、「ビューロー325」と呼ばれる新組織は、2021年1月の北朝鮮第8回党大会の直前に正式に発足し、これまでのサイバー作戦とは異なり、COVID-19に焦点を当てた取り組みを金正恩委員長に直接報告したといわれています。注目すべきは、325局には既存のグループに所属していた人物が含まれていることです。

- ロイター通信によると、2020年11月中旬、マイクロソフトは複数の国のワクチンメーカーに対する北朝鮮のスパイ活動を観測しました。この観測は標的に関する我々の評価と一致し、Mandiantが検出した医薬品を標的とするCUTELOOPとPENDOWNの活動に対応しています。

- 製薬企業に対して防衛業務に関連したルアーが使用された例もあり、医療やパンデミック関連の標的へのシフトが突然かつ予期せぬものであったことを示唆しています。その後、より関連性の高いソーシャル・エンジニアリングのルアーや新たなマルウェアが使用されるようになり、COVID-19に焦点を当てたより完全なシフトが示唆されました。

- Mandiantは、APT43とCOVID中心のサイバー・キャンペーンの間でドメイン登録者が重複していることを観察しました。これは、これらの組織が官僚的に緊密であり、リソースを共有していることのさらなる証拠です。

マルウェアとツール

北朝鮮のエコシステム内のサイバー・グループは、ツールやマルウェアを共有し続けています。以下は、マルウェアファミリーとそれに関連する攻撃者を視覚的に分類したものです。これらのマルウェアファミリーは、新しい部隊が自分たちのグループに合わせた独自のファミリーを作成するために与えられているようです。たとえば、APT43のPENCILDOWNマルウェアは、新しいグループのPENDOWNマルウェアファミリーに変更されました。

グループ間でリソースが共有されていたと思われるもう1つの例は、ROCKHATCHマルウェア(bcac28919fa33704a01d7a9e5e3ddf3f)です。ROCKHATCHは、Andarielの疑いのある活動の一部として使用されていることが発見されました。

- このマルウェアは、74 61 51 04 77 32 54 45 89 95 12 52 12 02 32 73というキーを使用しています。このキーは、APT43が使用したHANGMAN.V2(21cffaa7f9bf224ce75e264bfb16dd0d)、および主にTEMP.Hermitに関連するCAKETEARSマルウェア(1ecd83ee7e4cfc8fed7ceb998e75b996)のサンプルでも使用されています。

- HANGMAN.V2自体はTEMP.HermitのHANGMANマルウェアの亜種ですが、APT43のインフラでのみ使用されていることが確認されています。

- ROCKHATCHは、TEMP.HermitのFALLCHILLやHANGMANマルウェアと同じアンインストールスクリプトを使用しています。

Mandiantは、北朝鮮の攻撃者がツールとリソースを共有することを観察していますが、異なる脅威グループは、攻撃者がシステムデータを収集し、コマンドを実行することを可能にし、Windows、Linux、およびMacOSの亜種を持つバックドアであるPOOLRATのようなマルチプラットフォームマルウェアや、暗号通貨やブロックチェーン業界内の高価値のターゲットのバックドアプラットフォームへのMacOSマルウェアの開発への関心の高まりを示すFULLHOUSE.DOOREDのようなMacOS専用のインプラントなど、カスタマイズされたツールを使用しています。

展望と今後の展開

北朝鮮が「ラザロ・グループ」の呼称で複数のサイバー部隊を組織していることは、長年にわたって報道されてきました。北朝鮮のサイバー情勢の変化は、リソースの共有と一時的な協力によってますます特徴付けられるようになっています。私たちは、このことが正確なアトリビューションをより困難にすると考えています。

追加的なデータ収集が進めば、より精度の高い調査が可能隣、グループの範囲をより明確にし、特定の産業や部門を標的とすることに特化した専門的な攻撃の特定に役立つかもしれません。

リソースを示すマルウェアインフラの重複や、割り当ての変更によってアトリビューションが難しくなることは、北朝鮮のサイバー作戦がどのように変化しているかを示しています。一方で、体制を維持するために行われている活動は、依然として揺るぎないものであり、今後も続くと思われます。防衛側は、北朝鮮の新たな活動を以前に仕分けした箱に簡単に分類することはできないかもしれませんが、マルウェアの再利用やリソースの共有は、検知や国レベルのアトリビューションの機会を生み出します。

※本ブログは、2023年10月10日に公開されたブログ「Assessed Cyber Structure and Alignments of North Korea in 2023」の日本語抄訳版です。