Microsoft Exchangeのゼロデイ脆弱性の悪用への検知と対応

2021年1月から、Mandiant Managed Defenseは、少なくとも1つのクライアント環境内でMicrosoft Exchange Serverの不正使用が複数回発生していることを確認しています。観察された活動には、永続的なアクセスのためのWeb Shellの作成、リモート・コード実行、エンドポイント・セキュリティ・ソリューションの偵察が含まれていました。当社の調査では、Exchangeサーバーで作成されたファイルは、Windowsオペレーティング・システムの特権ローカル・アカウントであるユーザーNT AUTHORITY\SYSTEMによって所有されていることが明らかになりました。さらに、Web Shellを作成したプロセスは、Exchange ServerのUnified Messaging Serviceを担当するプロセスであるUMWorkerProcess.exeでした。その後の調査では、Exchange ServerのWebフロントエンドを担当するプロセスであるw3wp.exeによって作成された悪意のあるファイルを観察しました。

このアクティビティに対応して、追加のExchange Server悪用を特定するために設計された脅威ハンティング・キャンペーンを構築しました。また、このデータを活用して、Webサーバー・プロセス・チェーンの高信頼検知を構築しました。2021年3月2日に、Microsoftは、Microsoft Exchange Serverのオンプレミス・バージョンへの攻撃に使用された複数のゼロデイ脆弱性を詳述するブログの記事を公開しました。Microsoftは、次の脆弱性に関する緊急のExchange Serverアップデートも発行しました:

CVE | リスク・レーティング | アクセス・ベクター | 悪用可能性 | 攻撃の容易性 | Mandiant Intel |

CVE-2021-26855 | Critical | Network | Functional | Easy | |

CVE-2021-26857 | Medium | Network | Functional | Easy | |

CVE-2021-26858 | Medium | Network | Functional | Easy | |

CVE-2021-27065 | Medium | Network | Functional | Easy |

表1:2021年3月のMicrosoft Exchange CVEおよびFireEyeインテリジェンスの概要の一覧

Microsoftが報告した活動は、当社の観察と整合しています。FireEyeは現在、UNC2639、UNC2640、UNC2643の3つのクラスタでこの活動を追跡しています。私たちは、侵入に対応する際に、追加のクラスタを予測します。このアクティビティを軽減するには、Microsoftのガイダンスに従い、Exchange Serverにすぐにパッチを適用することをお勧めします。

当社のテレメトリに基づいて、米国を拠点とする小売業者、地方自治体、大学、エンジニアリング企業など、さまざまな被害者を特定しました。関連する活動には、東南アジア政府と中央アジアの通信企業も含まれている可能性があります。Microsoftは、悪用がまとめて発生したと報告し、かつて米国を拠点とする防衛企業、弁護士事務所、感染予防研究者、およびシンク・タンクをターゲットとしたグループ「HAFNIUM」として追跡された1つの攻撃者グループにリンクされています。

このブログの記事では、現在実行中の積極的な調査についての観察を詳述します。この攻撃者グループの経験と知識が増えてきたら、この投稿をアップデートするか、必要に応じて新しい技術情報を公開します。Managed Defenseのお客様のために、この攻撃者グループと活動に関する頻繁なアップデートを提供するコミュニティ保護を開始しました。

エクスプロイトからWeb Shellへ

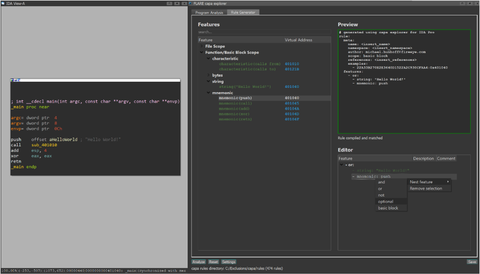

2021年1月から、Mandiant Managed Defenseは、お客様の環境内で1つのMicrosoft Exchangeサーバー・ファイル・システム上にWeb Shellを作成することを観察しました。help.aspxという名前のWeb Shell (MD5:4b3039f227c611c45d2242d1228a121) には、 (1) FireEyexAgent、(2) Carbon Black、または (3) CrowdStrike Falconエンドポイント製品の存在を識別し、検出結果を書き込むためのコードが含まれています。図1に、Web Shellのコードの抜粋を示します。

図1: 被害者のシステム上のエンドポイント・セキュリティ・ソフトウェアの存在を識別するために作成されたWeb Shellヘルプの抜粋.aspx

このWeb Shellは、Microsoft Exchange ServerのUnified Messagingサービスに関連付けられたUMWorkerProcess.exeプロセスによってシステムに書き込まれました。この活動は、CVE-2021-26858の利用を示唆しました。

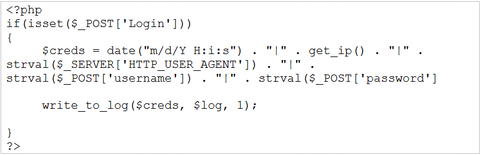

約20日後、攻撃者は別のMicrosoft Exchange Serverに別のWeb Shellを配置しました。この2番目の部分的に難読化されたWeb Shellであるiisstart.aspx(MD5:0fd9bffa49c76ee12e51e3b8ae0609ac)は、より高度で、ファイルシステムとインタラクションするための内蔵機能でした。図2に示すように、Web Shellには、任意のコマンドを実行し、ファイルの内容をアップロード、削除、および表示する能力が含まれていました。

図2: 2021年1月後半に攻撃者によってアップロードされたWeb Shell:iisstart.aspxの抜粋

Web Shellの使用は攻撃者グループ間で一般的ですが、これらのファイルの親プロセス、時期、被害者は、Microsoft Exchangeの悪用によって始まった活動を明確に示しています。

2021年3月には、別の環境で、1つ以上の脆弱性を利用する攻撃者グループを観察し、少なくとも1つのWeb Shellを脆弱性のあるExchange Serverに配置しました。これは、他の環境と同様に、永続性とセカンダリー・アクセスの両方を確立する可能性がありました。このケースでは、Mandiantは、cmd.exeを実行してファイルをディスクに書き込むプロセスw3wp.exe(Exchange Webフロントエンドに関連付けられたIISプロセス)を監視しました。図3に示すファイルは China Chopperのシグネチャと一致します。

図3:侵害されたExchange Serverシステムで検出されたChina Chopper Web Shellの抜粋

私たちは、少なくとも2つの場合において、攻撃者グループがその後、Exchangeウェブ・サーバーに対して以下のコマンドを発行したことを観察しました。

net group "Exchange Organization administrators" administrator /del /domain.

このコマンドは、現在のドメインのDomain Controllerを皮切りに、Exchange Organizations administratorsグループからadministratorユーザーを削除しようとします。システムが単一システム・ドメインにある場合は、ローカル・コンピュータで実行されます。

Microsoftのブログにより、次のような追加の悪用後の活動が特定されています:

- LSASSプロセス・メモリのダンプによるクレデンシャル窃取

- 7-Zipを介したExfiltration用データの圧縮

- Exchange PowerShellスナップインを使用したメールボックス・データのエクスポート

- リモート・アクセスのための追加の攻撃的なセキュリティ・ツールCovenant、Nishang、およびPowerCatの使用

当社が観測した活動は、情報セキュリティ産業の他企業の活動と併せて、これらの攻撃者グループがExchange Serverの脆弱性を利用して環境への足場を確立している可能性が高いことを示しています。この活動の後、すぐに追加のアクセスと持続的メカニズムが続きます。すでに説明したように、複数の進行中のケースがあり、侵入に対応する際にインサイトを提供し続けます。

調査のヒント

潜在的な侵害の証拠については、次の点を確認することをお勧めします:

- Exchange Server上の C:\Windows\System32\inetsrv\w3wp.exeの子プロセス。特にcmd.exe

- w3wp.exeまたはUMWorkerProcess.exeによってシステムに書き込まれたファイル

- SYSTEMユーザーの所有するASPXファイル

- Temporary ASP.NET Filesディレクトリ内の新規の予期しないコンパイル済みASPXファイル

- 外部IPアドレスからの次のリソースへの偵察、脆弱性テスト要求:

- /rpc/ ディレクトリ

- /ecp/DDI/DDIService.svc/SetObject

- 存在しないリソース

- 疑わしい、または偽装されたHTTP User-Agent

- メールボックスをエクスポートするExchange PowerShell の予期しないまたは疑わしいスナップインリクエスト

これまでの調査では、Exchange Serverに配置されたWeb Shellの名前は、侵入ごとに異なりました。したがって、ファイル名だけでは、信頼性の高い侵害調査指標にはなりません。

Exchange Serverが侵害されたと思われる場合は、攻撃の範囲と攻撃者グループのセキュリティ侵害の発生から検知までに要した日数を判断するために調査することをお勧めします。

さらに、システムとウェブ・サーバーのログには、時間や規模の制限が適用される可能性があるため、フォレンジック分析のために次の痕跡を保持することをお勧めします。

- inetpub\Logs\LogFilesディレクトリから14日以上のHTTP Webログ(すべてのサブディレクトリからのログを含みます)

- Exchange Web Serverの内容(inetpubフォルダ内にもあります)

- Program Files\Microsoft\Exchange Server\v15\Logging\ECP\ServerにあるExchange Control Panel (ECP)の14日以上のログ

- Microsoft Windowsイベントログ

これらのログ・フォルダには、特にECPサーバー・ログの疑わしいCMDパラメータに関する重要なハンティングと分析価値があります。関連活動が増え次第、技術的な詳細の更新を続行します。

技術インジケーター

以下は、このアクティビティに現在関連付けられている脅威グループ別に監視し、整理した技術的指標です。調査の透明性を高めるために、ネットワーク指標にはLast Known True/LKTが含まれています。LKTタイムスタンプは、Mandiantがその指標が攻撃者に関連していることを知った最後の時刻を示しますが、進行中のすべての侵入と同様に、合理的な時間枠を考慮する必要があります。

UNC2639

Indicator | Type | Note |

165.232.154.116 | Network: IP Address | Last known true: 2021/03/02 02:43 |

182.18.152.105 | Network: IP Address | Last known true: 2021/03/03 16:16 |

UNC2640

Indicator | Type | MD5 |

help.aspx | File: Web shell | 4b3039cf227c611c45d2242d1228a121 |

iisstart.aspx | File: Web shell | 0fd9bffa49c76ee12e51e3b8ae0609ac |

UNC2643

Indicator | Type | MD5/Note |

Cobalt Strike BEACON | File: Shellcode | 79eb217578bed4c250803bd573b10151 |

89.34.111.11 | Network: IP Address | Last known true: 2021/03/03 21:06 |

86.105.18.116 | Network: IP Address | Last known true: 2021/03/03 21:39 |

手法の検出

FireEyeは、当社のプラットフォーム全体でこの活動を検出します。以下には、これらの攻撃者グループに関連付けられたExchange Serverの悪用または悪用後の活動を示す具体的な検知の名前が記載されています。

Platform(s) | Detection Name |

|

|

Endpoint Security | Real-Time (IOC)

Malware Protection (AV/MG)

Module Coverage

|

Helix |

|

本ブログは機械翻訳(MT)を使用して翻訳しています。原文と翻訳版の意味、文言が異なる場合は原文を有効とします。

原文:March 4, 2021 「Detection and Response to Exploitation of Microsoft Exchange Zero-Day Vulnerabilities」