ロシア企業NTC Vulkanによるサイバー作戦プロジェクトの契約

ロシアのサイバー作戦や情報操作 (IO) 能力に関する調査の一環として、MandiantはPapertrail Media, Der Spiegel, Le Monde, Washington Postを含む報道機関と協力し、NTC Vulkan (ロシア語: НТЦ Вулкан) と名付けられたロシアの IT企業が所有するいくつかの文書を分析しました。この流出した文書には、ロシア国防省と契約したプロジェクト要件が詳しく記載されており、Sandworm Team としても知られる GRU 74455部隊のものも含まれています。これらのプロジェクトには、サイバースパイ活動、情報操作(IO)、制御技術 (OT) への攻撃など、さまざまな種類のサイバー作戦のためのツール、トレーニングプログラム、レッドチーム基盤が含まれます。

この文書は2016年から2020年までのもので、サイバー作戦と能力開発を拡大するための、これまでのロシアの投資と考慮事項の概要を示しています。ただし、Mandiant には、この内容の能力が実装されているか、または実現可能であることを証明する証拠がありません。

情報源の信頼性に関する注記: Mandiant は、現在の可視性の制限に基づいて、この文書の信頼性を決定的に確認することはできません。しかし、私たちがレビューした文章全体で観察された一貫性、外部で詳細を検証できた事例、これらのプログラムの開発について詳述されている機能、観察されたロシア諜報機関の活動能力など、それぞれの明らかな整合性に基づいて、それらが正しいと強く考えています。

サイバー作戦とIO 作戦能力の開発要件が詳しく記載されたNTC Vulkan 文書

NTC Vulkan はモスクワに拠点を置くロシアの IT 請負業者で、ロシア国内の大企業や政府機関との契約を公にしています。同社のウェブサイトでは、ロシア政府の基準に準拠していることを挙げているが、研究機関やロシア諜報機関など、ロシアの国家請負業者との仕事については公表していません。しかし、流出した文書の分析によるとNTC Vulkan は、潜在的に制御機器に対するサイバー作戦と並行して、IO作戦を可能にするプロジェクトに関して、ロシアの諜報機関と契約を結んでいます。

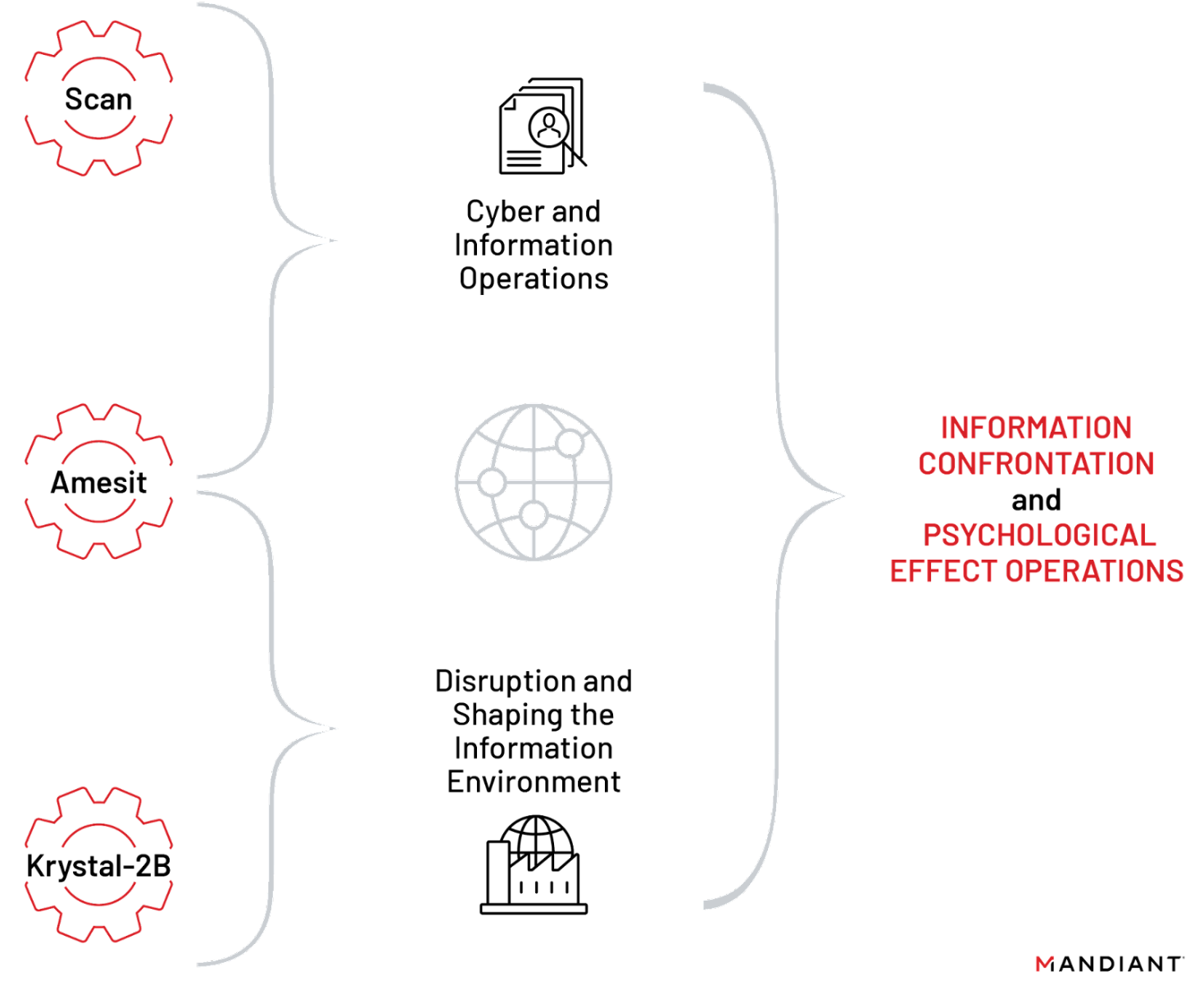

文書では Scan、Amesit、Krystal-2B の 3 つのプロジェクトについて詳細が記されています。

| ツール | 概要 | 契約日 |

Scan

| サイバー作戦のために利用されると考えられる包括的なフレームワーク。大規模なデータ収集のための様々な方法で構成されており、情報を保存、処理するためのデータベースの構築方法に関する包括的な文書が含まれています。署名者によると、この文書は GRU 7445 部隊、またはSandworm によって (少なくとも部分的に) 契約されました。 | ~2018-2019 |

Amesit

| オンライン情報環境をコントールし、世論を操作し、心理作戦を強化し、上流の取り組みの伝達のためにデータを保存・整理するために使用されるフレームワーク。Amesit の情報戦と心理戦は、IO と OT 関連の作戦を支援するために設計されています。 | 2016-2018 |

Krystal-2B

| Amesit を使用した、運輸および公益事業業界に対する IO/OT 攻撃を実行するためのトレーニングプラットフォーム。このプログラムでは、OT 環境とロシアのインフラに対する特定のシナリオに重点を置いています。Krystal-2B は、レッドチームや防御に重点を置いた演習である可能性もありますが、IO/OT 攻撃の連携に関心があることを示しています。 | 2018-2020 |

情報戦のためのサイバー能力

流出した NTC Vulkan 文書には、サイバーオペレーションツールと能力が、個別のプロジェクトとして詳細に記載されています。Mandiant は、ツールがいつ、どのように使用されたのかを示す証拠を特定していません。しかし、私たちの分析ではこれらのプロジェクトは、ロシアの支援を受けた攻撃者がさまざまな種類のサイバー作戦を行うために追求している能力の一部にすぎないと考えています。

Scanはサイバー作戦のための、ネットワークの詳細、構成、脆弱性など、さまざまな情報を収集するための包括的なフレームワークであるようです。Amesit と Krystal-2B は、IT/OT攻撃をシミュレートすることによって、情報環境のコントール能力の開発に重点を置いています。文書には、オペレーターがさまざまなサイバー操作ツールと対話できるプロトタイププラットフォームの図が含まれていました。この能力の組み合わせは、ロシア情報機関が情報戦の戦略において重要事項と考えているものと一致しています。

偵察、準備、攻撃ライフサイクルの有効化

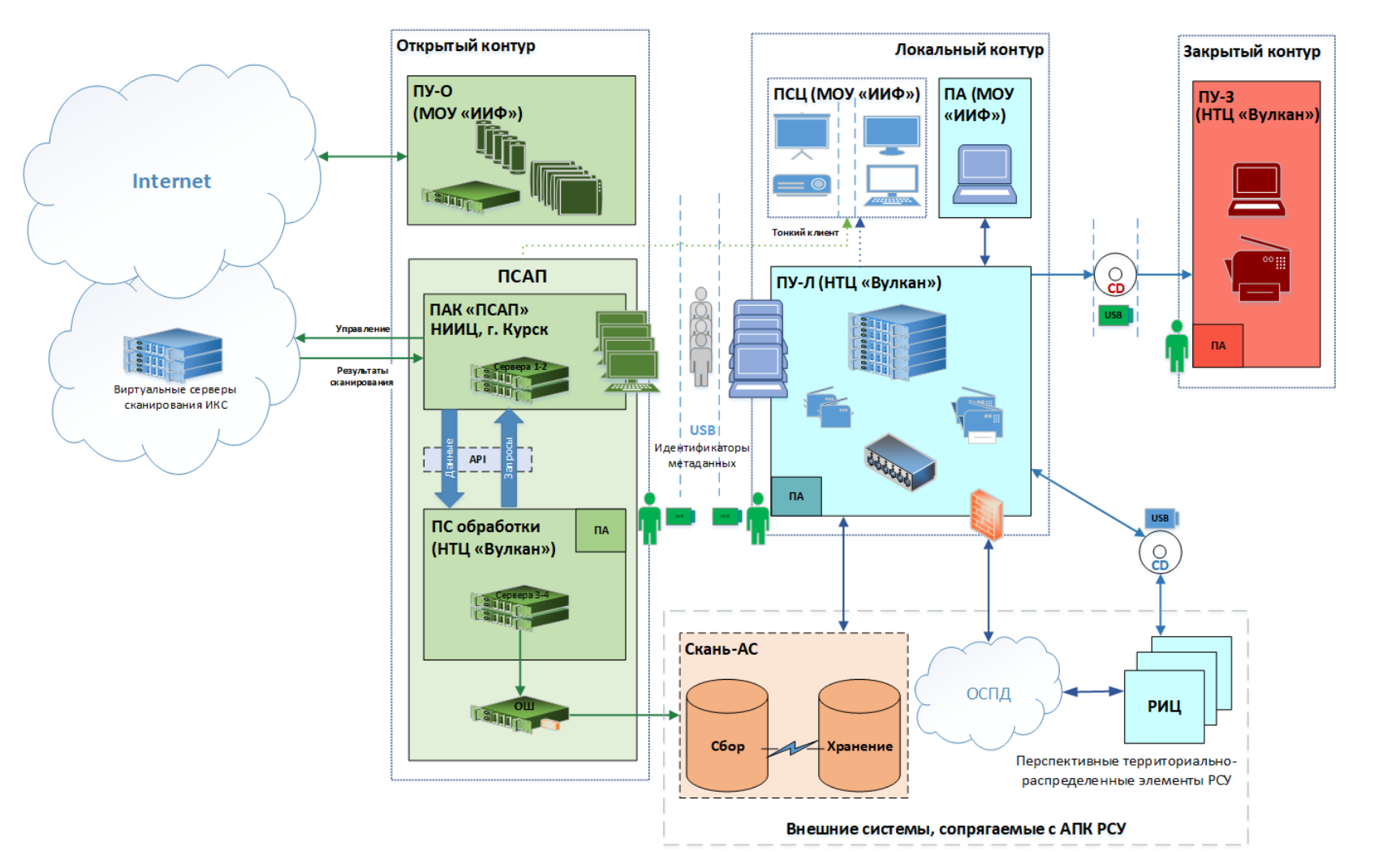

NTC Vulkanの契約で文書化されたScanプロジェクトの機能は、偵察と作戦の準備の一部の自動化です。Scan は、大規模なデータベース、さまざまなソースからデータを収集する方法、データ収集処理からアクションをおこなうプラットフォームなど、複数のコンポーネントで構成されるフレームワークです。

Scan に関する文書は非常に包括的で、オープンソースや外国製ソフトウェア、ハードウェアなど、コンポーネント間のデータ転送について詳しく説明しています。さらに、このツールの設計について説明されている機能は、異なる場所のグループやオペレーターの調整の必要性が考慮されています。Scan で説明されているような包括的なデータ収集と処理機能により、オペレーターは、サイバースパイ活動から OT を対象とした攻撃まで、幅広い領域にわたる活動を行うためのサイバー作戦を体系化、自動化を行うことができます。

- Scan フレームワークの文書には、複数のデータソースから供給され、サイバー作戦を可能にする自動入力と手動入力の両方に対応したデータベースの要件と初期設計が示されているようです。文章には、例えば脆弱性の自動スキャン、ネットワーク基盤に関する詳細収集、ターゲットに関するその他の関連情報の収集など、データ収集要件の例が記載されています。

- スキャン要件には、オペレーターが手動および自動でデータを収集できるようにすることも含まれています。もう1つの要件は「処理」コンポーネントで、これは、必要に応じてデータ要求を処理するために手動で操作されます。

- スキャン要件には、可能な攻撃経路の概要、ネットワーク マッピングとターゲットの地理の視覚化を行い、オペレーターを支援する機能も含まれます。このような機能は、視覚化コンポーネントと、フレームワークを使用して地域間の衝突を解消するためのプロセスを備えたツールによって支援されると想定されています。

情報操作の管理と実行

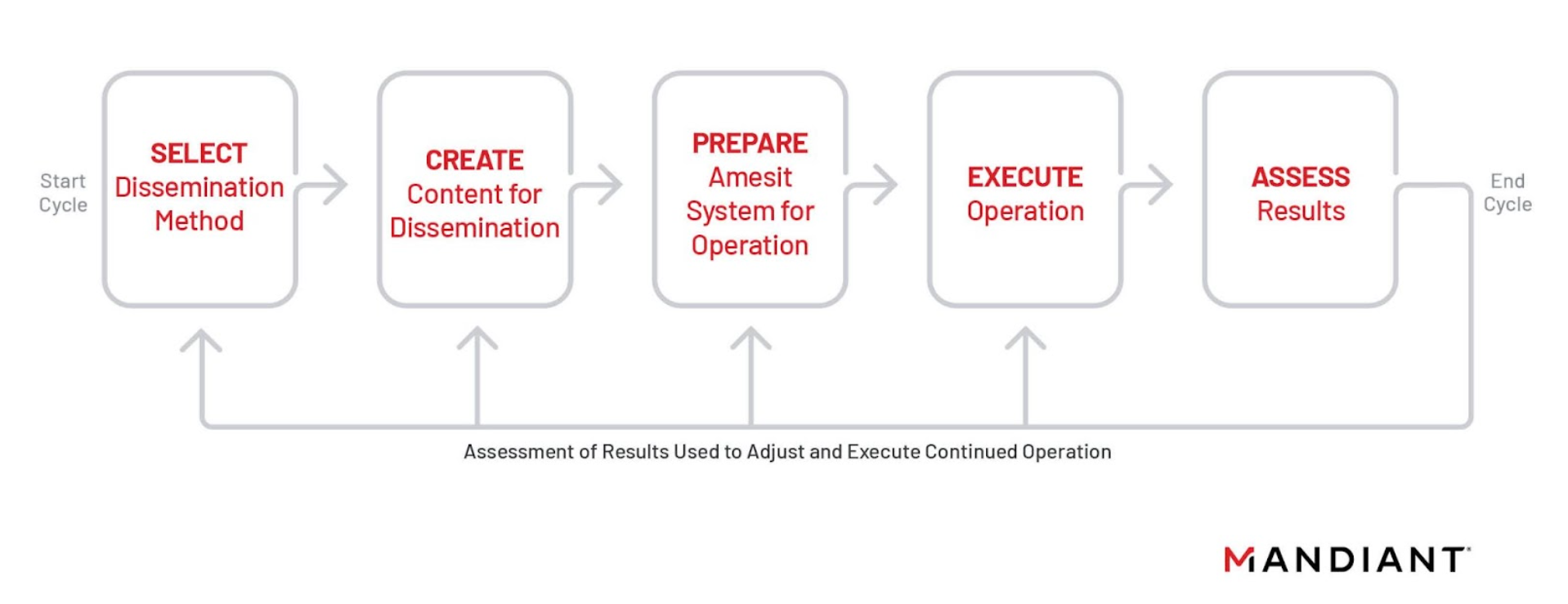

NTC Vulkanの文書で説明されているAmesitの機能は、メディアの状況を監視し、特定のシナリオを宣伝するためのコンテンツの作成、そのコンテンツを広めるための手段の確立と活用、そして作戦の有効性の評価など、情報操作のライフサイクル全体のサポートです (図 3)。文章で詳しく説明されているユースケースは、オペレーターが一連の機能を活用して作戦を調整し適応できる、IO への体系的なアプローチを示唆しています。

- Amesit のコンポーネントの詳細要件には、さまざまなオンラインフォーラムが「世論を形成し、操作するために積極的に利用されている」と記載されており、世論操作の行為者は、影響を受けやすい視聴者をターゲットとして「最も効果的な情報チャネル」を特定して、活用できなければならないとされています。

- 監視・収集機能には、ニュースポータル、ソーシャルメディア、ブログ、フォーラムなど、オンライン上の議論のさまざまな分野にわたって、オペレーターが特定のシナリオや論点の宣伝を追跡できるように意図したと思われる機能が含まれています。

- コンテンツ作成要件により、オペレーターは、いわゆる「特別な素材」を作成、または変更し、作戦で配布できるようになります。これには、さまざまな形式のテキスト、画像、ビデオ、音声コンテンツが含まれます。

- ソーシャルメディアやブログ、SMSテキストメッセージ、電子メールなど、複数のベクトルにわたってコンテンツを広める手段が指定されています。

- 個々のオペレーターは、自分のワークステーションから最低 100 のソーシャルメディア・プロフィールを管理できる必要があります。

この要件では、身元特定と帰属のリスクを低減する方法についても説明されています。これには、拡散のために作成されたコンテンツのファイルに添付されているメタデータを削除し置き換える機能、コンテンツの宣伝用にソーシャルメディアやフォーラム上に偽のプロフィールを作成する手段などが含まれます。

要件に詳述されている機能は、作戦の標的を特定の地理的領域内に限定する能力についても説明しています。ツールがどのようなターゲットに使用されるのかは不明ですが、データ収集とコンテンツ発信のターゲットとして挙げられているソーシャルメディアプラットフォームや情報リソースの中には、よりロシアとその周辺地域に特化したものも含まれています。また、より広範な世界規模ユーザーを持つ基盤も含まれており、Amnesit が地域または広範なターゲットの両方に使用できる可能性があることを示しています。

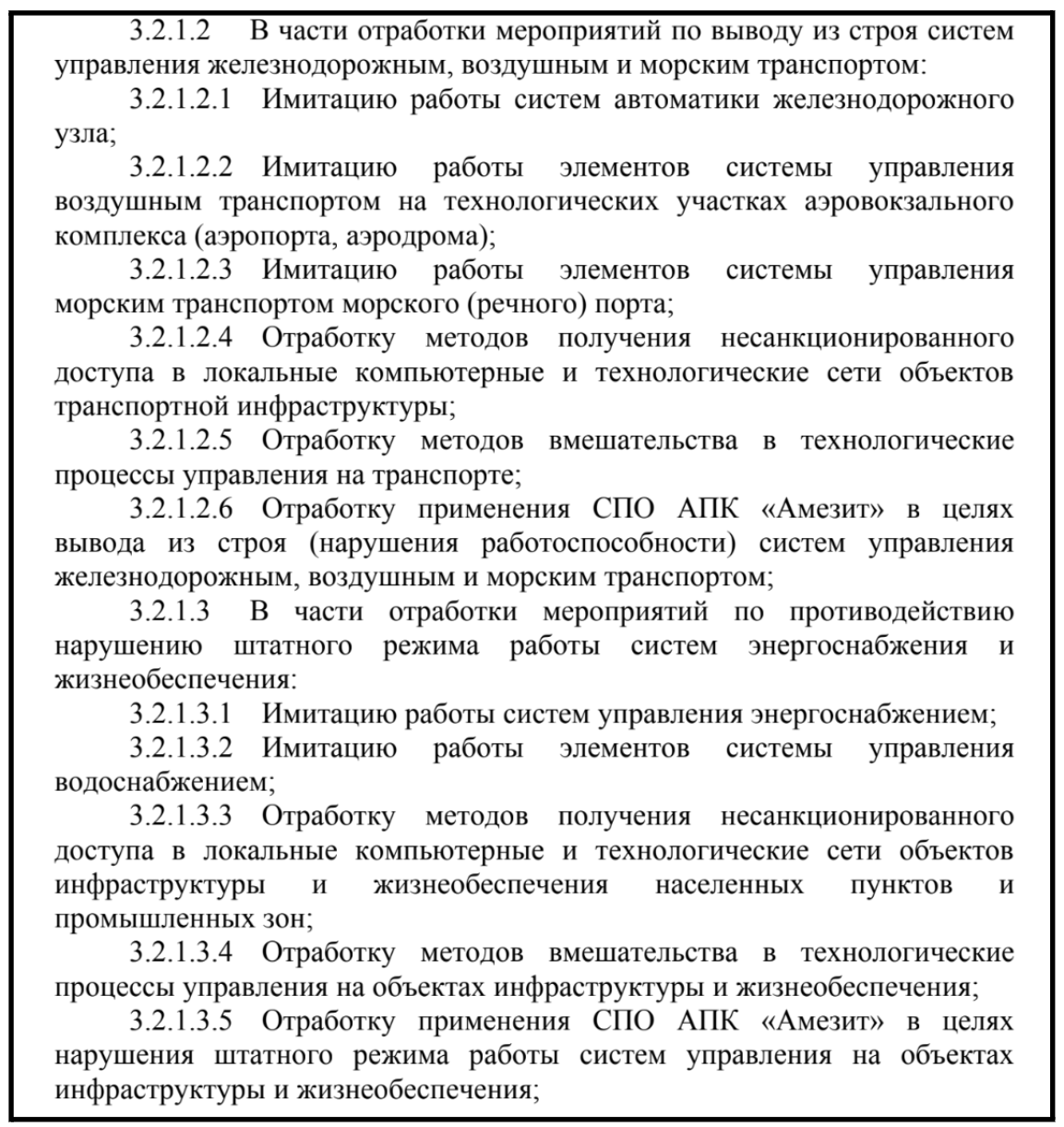

産業システム(OT)をターゲットとする

NTC Vulkan の文書には、Krystal-2B と Amesit という 2 つのプロジェクトの産業システム(OT)に関連する内容も含まれています。Krystal-2B は、「破壊を目的として」Amesit を活用し、いくつかの IO コンポーネントと連携して、さまざまなタイプの OT 環境への攻撃をシミュレートするトレーニングプラットフォームです。Krystal-2Bの文書では、ロシアの軍事インフラ、鉄道システム、空港、海湾、エネルギー・水道事業に対するシナリオが強調されているが、これらの演習内で実行された悪意のある活動に関する具体的な方法論は詳しく述べられていません。Krystal-2Bは、OT環境に対する攻撃演習(図4)と、ロシアの軍事インフラの脆弱性を調査する防御演習の両方を支援するように設計されているようです。

Krystal-2B プロジェクトは、Amesit という別のプロジェクトのツールに依存しています。OTに関連する部分は、Amesit の一連のテスト要件で参照されており、鉄道およびパイプライン制御システム用のシミュレートされた試験環境の実装について説明されています。Amesitの文書によると、これらのモデルがサイバー攻撃の影響を視覚化するために、グラフィックモデルまたは物理モデルによってサポートされることを示しており、これらの業界がOTへの攻撃のロシアの関心対象であることを明確に示しています。

OT 試験環境の唯一の攻撃関連要件は、「シミュレートされた技術プロセスの違反につながる ARP スプーフィング攻撃のシミュレーション」を提供することです。これらの違反には、ネットワークインフラストラクチャに対する一般的な IT 指向の影響、または「特殊なソフトウェア」を介した OTパラメーターの複雑な変更が含まれます。このようなソフトウェアが Amesit 、正規のプログラマブルロジックコントローラー (PLC) のソフトウェア、またはその他の機能のいずれを指すのかは不明です。この活動を既存のツールと関連させてはいませんが、INCONTROLLERのようなフレームワークは、この種のパラメーター変更ができるように設計されています。

この文書では、攻撃者が影響を与えることができる制御システムの具体的なパラメーターと、攻撃者が発生させることができる物理的な影響も規定されています。これらの仕様は、これらの攻撃シナリオのプロセスレベルの設計についての潜在的な洞察を提供しています。

- 鉄道システムの場合、列車の衝突や事故を引き起こすことを明確な目的して、列車の速度を操作したり、不正な線路移動を発生させたり、踏切の遮断機を故障させたり、熱電併給装置 (CHP) を故障させたりすることが含まれます。

- パイプライン システムの場合、これにはバルブの閉鎖、ポンプの停止、タンクの過充填、材料の流出、ポンプのキャビテーションやオーバーヒートの発生が含まれます。

どちらの文書にも、実際の環境で攻撃がどのように発生するかについての情報はほとんどありません。しかし、私たちが観察した能力は、Mandiant が過去に観察したロシアの支援を受けた攻撃者による攻撃やツールと一致しています。もう1つの注目すべき観察点は、OT 標的について記述した同じプロジェクトに IO 能力が組み込まれていることです。これは、複雑な情報作戦を支援するために両方のリソースを活用するキャンペーンを展開する可能性を示唆しています。

まとめ

NTC Vulkan の契約文書は、攻撃ライフサイクルの初期段階において、より効率的な作戦の展開能力を開発するためにロシア諜報機関が投資していることを示しています。この作戦は我々には隠されている部分が多いですが、Scanプロジェクトのような枠組みは、GRUが地域部隊間の高度な連携により、いかに速いペースの作戦を可能にしようとしているかを示しています。細分化された GRU のサイバー作戦は、Scan のようなフレームワークを使用することで合理化され、より効率的になる可能性があります。

またこれらのプロジェクトは、情報統制や情報戦を実施し、サイバー作戦の心理的影響を増幅させるための総合的な作戦にも関心を示しています。たとえば、Amesit と Krystal-2B は、制御システムのインシデントの影響を判断する際の情報操作の役割を強調することで、攻撃的なサイバー攻撃として、特に OT 作戦の心理的影響に高い価値が置かれていることを示しています。サイバー作戦におけるさまざまな戦術の組み合わせは、ロシアのサイバー作戦ではよく知られています。初期の例としては、2015年にウクライナのエネルギーインフラを混乱させたBLACKENERGY作戦が挙げられます。また、ウクライナ戦争を通じてIOと破壊的なサイバー攻撃の組み合わせも確認されています。

また、Krystal-2B と Amesit の文書は、重要インフラ、特にエネルギー事業、石油、ガスだけでなく、水道、鉄道、海運、航空を含む輸送システムも標的としていることが示されています。ウクライナへ侵攻と並行して、ロシアの支援を受けた攻撃者による脅威活動が観察され続ける中、防御側は重要インフラとサービスの保護に備えるために、これらの文書に記載された能力と優先順位について、常に認識しておく必要があります。

※本ブログは、2023年3月30日に公開されたブログ「Contracts Identify Cyber Operations Projects from Russian Company NTC Vulkan」の日本語抄訳版です。