ランサムウェア攻撃の7件に1件で重要なOT情報が流出

組織にとって、データ漏洩は常に懸念材料です。機密情報の漏洩は、評判の低下、法的罰則、知的財産の喪失、さらには従業員や顧客のプライバシーへの影響を引き起こす可能性があります。しかし、産業組織のOTセキュリティ、生産、運用、技術に関する機密情報が攻撃者によって開示された場合に、産業組織にもたらされる課題についての研究はほとんどありません。

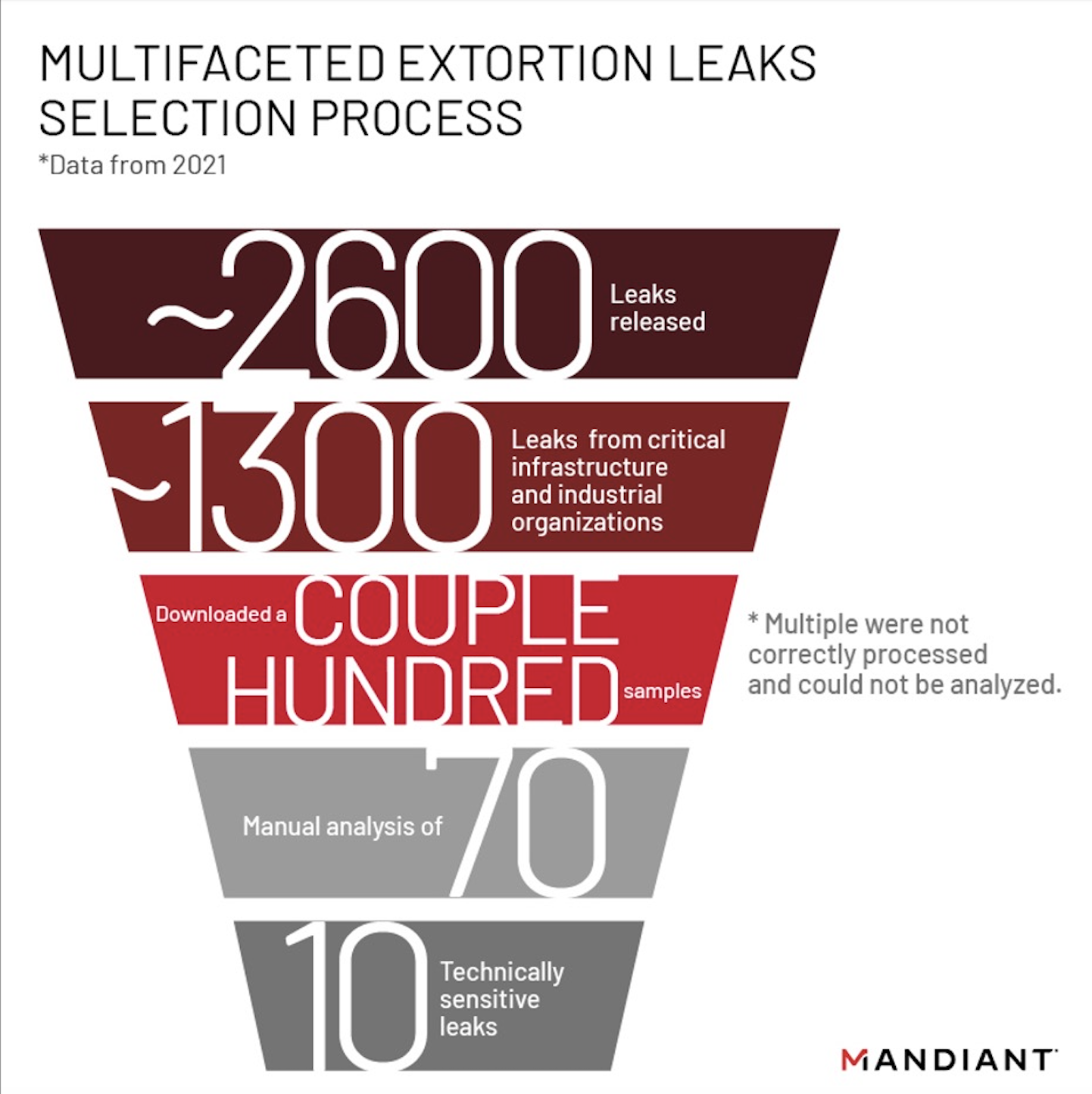

2021年、Mandiant Threat Intelligenceは、ランサムウェアの攻撃者が、盗んだテラバイト級の情報を晒しサイトに公開して何千もの被害組織を恐喝して金銭を得ようとする様子を継続的に観測してきました。この傾向は「Multifaceted Extortion(多面的恐喝)」と呼ばれ、わずか1年で重要インフラや工業生産分野の1,300以上の組織に影響を与えました。

多面的な恐喝による漏洩がどの程度OTのリスクを表しているのかを検証するために、Mandiantは、一般的にOTシステムを生産に活用している業界から半無作為に抽出したサンプルを分析しました。様々な技術者や人材を使って、何テラバイトものダンプデータをダウンロードして解析したところ、かなりの量のOTの機密文書が見つかりました。その中には、ネットワーク図やエンジニアリング図、操作パネルの画像、サードパーティのサービスに関する情報などが含まれていました。なお、データセットの規模が大きいため、各ダンプの分析には限界があり、少数のダンプを対象に調査を行えば、組織ごとにもっと多くの文書が発見される可能性があります。

当社の分析によると、ランサムウェアの配布サイトに掲載されている産業組織からの情報漏えいの7件に1件は、OTの機密文書である可能性が高いとされています。この種のデータにアクセスすることで、攻撃を仕掛ける人物は産業環境について知り、侵入しやすい経路を特定し、サイバーフィジカル攻撃を仕掛けることができます。さらに、従業員、プロセス、プロジェクトなどに関するデータも含まれているため、ターゲットの文化、計画、運営状況を正確に把握することができます。

Mandiant、恐喝サイトでOTの機密文書を多数発見

2020年初頭、Mandiantはランサムウェアの攻撃により、航空宇宙産業の製造設計や電気事業者のサードパーティの技術文書が流出したとするメディアの報道を確認しました。その1年後には、ラテンアメリカの大手石油・ガス会社からDoppelpaymerランサムウェアによって流出した2.3GBのデータがアンダーグラウンドのフォーラムで再共有され、OT情報が含まれていると主張されました。

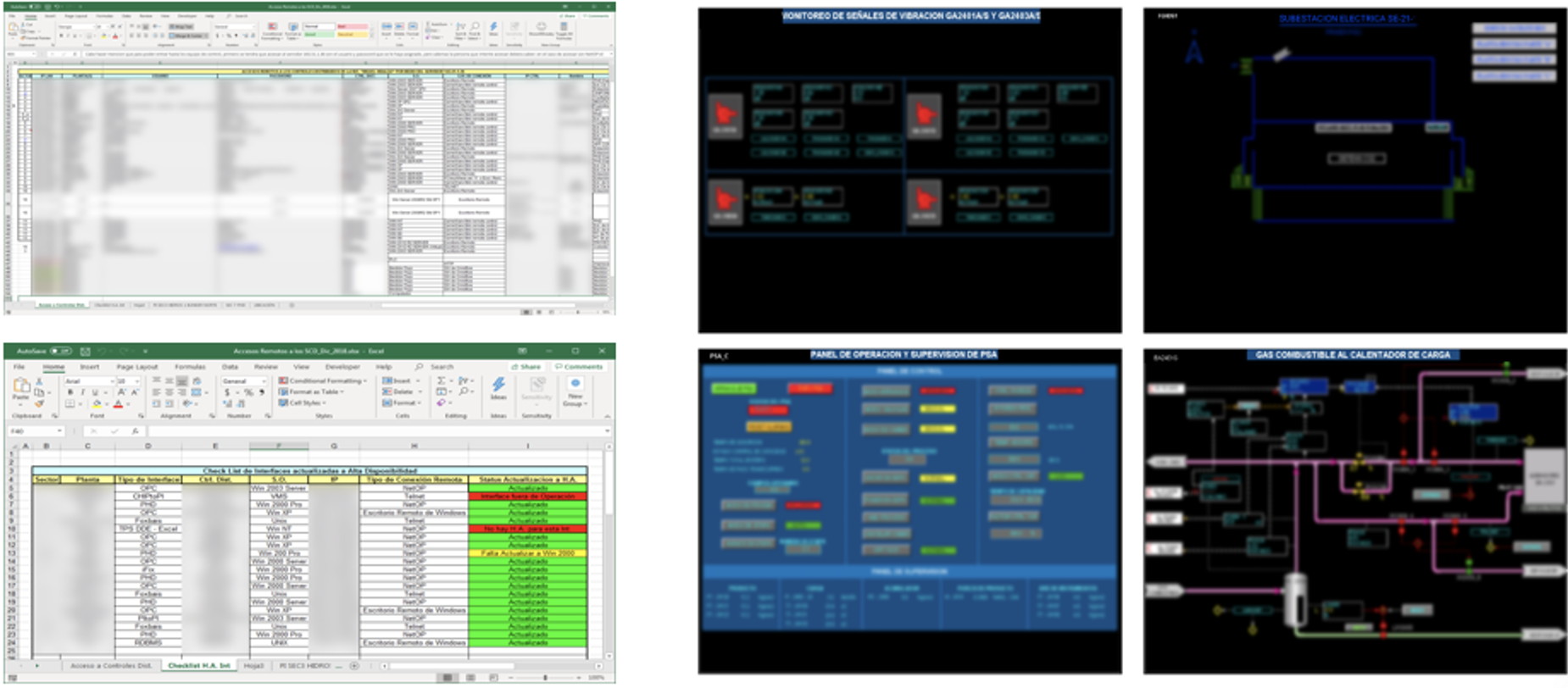

このリークを分析したところ、ユーザー名とパスワード、IPアドレス、リモートサービス、資産タグ、OEM情報、操作パネル、ネットワーク図など、さまざまな機密データが見つかりました。これらの情報はすべて、洗練された脅威の担い手が偵察のために探しているものであり、MandiantのRed TeamがターゲットのOTネットワークにおける攻撃経路を特定するために使用するものです。

図1:ラテンアメリカの大手石油・ガス組織の恐喝流出事件

これらのデータ漏洩がOT資産の所有者にもたらすリスクをより深く理解するために、私たちは大規模なデータセットを構築しました。アナリストとデータリサーチャーからなる少人数のチームが、数百件のリーク情報をフィルタリングして収集し、サンプルを分析してOTドキュメントを探し出しました。その結果、OTの機密技術データが含まれるダンプを少なくとも10件確認しました。多くのリーク情報には大量のデータが含まれていたため,我々はダンプの表面的な分析しか行いませんでしたが,追加のリソースを投入してサンプルをさらに処理していれば,かなりの量の追加情報を発見できたと思われます.

ほとんどの攻撃グループは、リソースの制限や特定のターゲットに対する既存の関心のために、より少数の組織に集中して活動する可能性が高いことに留意してください。そうすれば、高度な攻撃には欠かせない、各ターゲットに関するより多くの情報を得ることに資源を集中させることができるからです。

初期トリアージ

2021年には、ランサムウェアの攻撃者が公開した3,000件以上の恐喝リークを確認しました。このうち約1,300件は、エネルギーや水道といった公共事業や製造業など、OTシステムを使用する可能性が高い産業分野の組織からの流出でした。これらのサンプルのうち数百件は、入手しやすいファイルリストや、実行者のコメント、ターゲットのサブインダストリーなど、攻撃者の興味を引く指標をざっと見て選択・取得しました。タイミングや共有ファイルのエラーのためにリークデータの取得やアクセスができない場合も多く、そのような場合はリークを破棄しました。

図2:エクストーション・リークのフィルタリングされたボリューム

最初にトリアージを行った後、カスタムツールや一般に公開されているツールを使って約70件のリーク情報を収集し、手作業で分析しました。その結果、7件のリークのうち1件には、少なくとも有用なOT情報が含まれており、残りの1件には、従業員、財務、顧客、法的文書などに関するデータが含まれていました。Mandiantは、これらのファイルをさらに分析することはしませんでしたが、これらのファイルは、攻撃者が別の目的で利用できる状態にあることに留意しています。

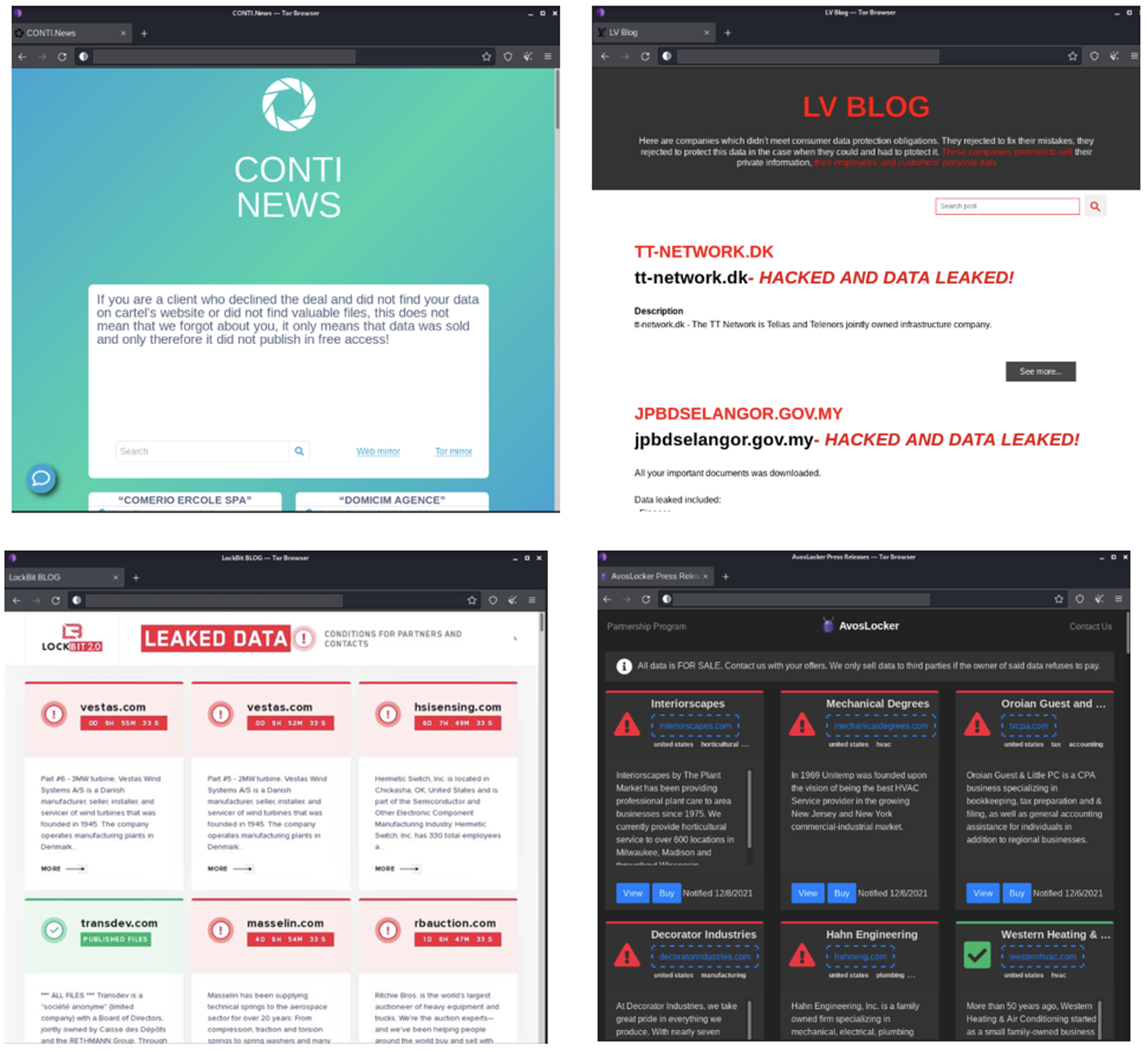

すでにフィルタリングされた数テラバイトのデータの収集

ランサムウェアのリーク情報は、ほとんどの場合、ダークウェブ上の様々な攻撃グループが運営するサイトで共有されています。それぞれ運営方法は異なりますが、通常はハッカーフォーラムやソーシャルメディアにリーク情報の広告が掲載されています。Torブラウザがあれば、誰でもこれらのサイトにアクセスし、入手可能なダンプをダウンロードすることができます。

図3:ランサムウェアの恐喝サイトの画像例

1つの恐喝リークをダウンロードすることは非常に簡単ですが、異なるリークから複数のサンプルを収集することは、利用可能なデータが膨大であることを考えると非常に複雑です。これらのリーク情報をダウンロードできるかどうかは、攻撃者とダウンローダーのインフラ、データが公開されている時間、ファイルを取得するユーザー数、ファイル自体の品質など、複数の要素に左右されます。

各ダンプの取得には数時間、時には数日かかることもあります。しばしばハードドライブや仮想マシン全体が、ダンプデータで容量いっぱいになることもあります。複数のダンプを収集、保存、さらに分析するために、Mandiantはカスタムメイドの内部収集パイプラインを活用しました。この方法を再現できるだけのリソースを持っているのは、十分なリソースを持っている攻撃グループだけであると思われます。

サンプルを分析して機密性の高い技術文書を探す

私たちは、手動および自動のファイル分析を活用して、興味深いサンプルからデータを探し出しました。探したのは、ネットワーク図やプロセス図、マシンインターフェース、アセットインベントリー、ユーザー名とパスワード、プロジェクトファイルなどのドキュメントなどです。サードパーティベンダーの契約書も調査しました。

Method #1:手動解析のファイルリスト化

OT関連のデータの存在を示唆するキーワードを見つけるために,ファイルリストを閲覧しました。ファイルリストを入手するにはいくつかの方法があります。

- 時には攻撃者がディレクトリやテキストファイルのリストを公開して、恐喝のリークを宣伝することもありました。

- ファイルリストがない場合は、自分で作成するようにしました。

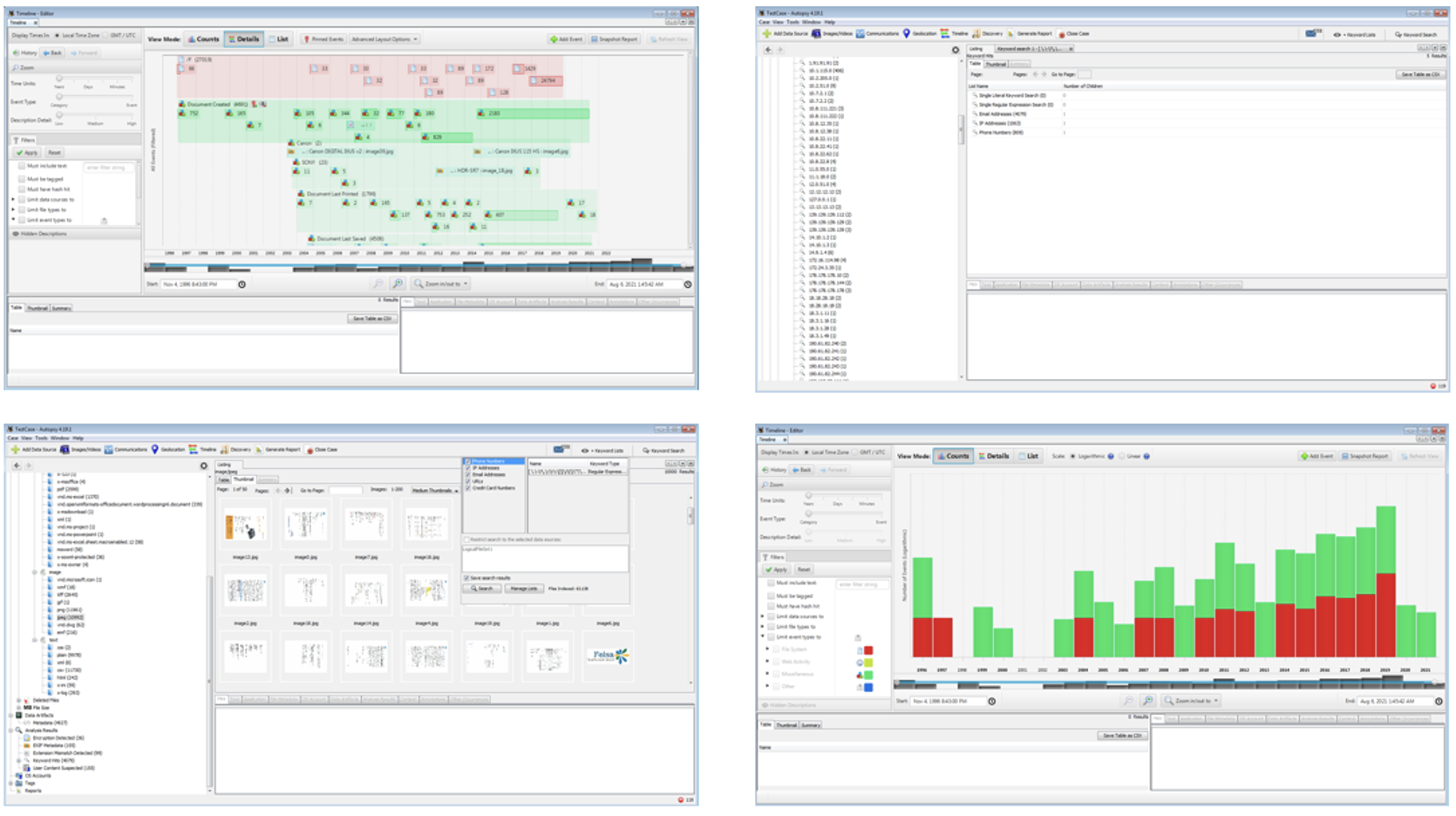

- 小・中規模のダンプには、無料で公開されているフォレンジックツール「Autopsy」を使用。このツールは、オープンソースとして配布されているMandiantのFLARE VMイメージにも含まれる

- 大規模なダンプについては、カスタムメイドのツールを使用したり、ローカルにファイルをダウンロードして、rarや7zなどのデフォルトのツールでリストを作成

- リストを取得できなかった場合は、ファイル名を手動で閲覧しました。

一部のケースでは、リストをざっと見てキーワード検索するだけで、そのダンプが分析に適しているかどうかを判断することができましたが、ファイルの命名規則からはあまり情報が得られないケースもありました。複雑さを増したもう一つの側面は、恐喝のリークデータには様々な言語のデータが含まれていたことです。

Method #2:パブリックツールとカスタムツールによるフォレンジック分析

小・中規模のダンプには、比較的大きなサイズのフォルダを分析できるAutopsyを使用しました。このツールでは、ファイルを解析し、タイムスタンプ、ファイルタイプ、キーワード、その他の有用なデータのサマリーを提供することができます。また、正規表現を使ってキーワードを検索し、IPアドレスやユーザー名などのデータを見つけたり、存在するファイルの.jpeg画像を素早く視覚化したりすることができました。

図4:Autopsyによる恐喝リークファイルの解析

しかし、Autopsyを使っての大規模なダンプの解析には苦労しました。テラバイトのデータを含むリークを発見したものの、わずか数ギガバイトのダンプを解析するのに数時間を要するからです。そのため、大量のデータを視覚化して分析するためのカスタムツールを構築する必要がありました。カスタムツールを使用したとしても、データを処理するためには、膨大なストレージ容量と人的投資が必要でした。

かなりの量のOT文書を発見

このような大量のファイルの中から、OTの機密文書を見つけることは簡単ではありませんが、可能です。今回の調査では、さまざまな分野や地域の組織からのデータが対象となりました。それぞれのリーク情報には、被害組織に関する完全な情報が含まれていましたが、名前やその他の専有情報は再編集しています。調査結果の一部を以下にご紹介しますが、ご興味のある方は、Mandiant Threat Intelligenceの無料アカウントに登録すると、調査結果の詳細な付録を含む本レポートのバージョンをご覧いただけます。

表1:調査結果の一部 | |

被害者 (名前は非公表) | リーク内容 |

産業用および旅客用鉄道車両の製造 | OEMのパスワード管理資格、欧州のトラム車両の制御アーキテクチャと通信チャネルの要件、Siemens TIA Portal PLCプロジェクトファイルのバックアップなど |

石油&ガスの | 図、HMI、スプレッドシートなどを含む、ネットワークおよびプロセスの詳細な文書 |

制御システム・インテグレーター | 顧客プロジェクトのエンジニアリングドキュメント(一部のファイルはパスワードで保護されており、これを迂回する試みは行っていない) |

水力発電の | ほとんどのデータは財務・会計関連のものでしたが、IT部門、プラントメンテナンス部門、オペレーション部門の従業員の名前、電子メール、ユーザー権限、一部のパスワードのリストを確認 |

衛星車両追跡 | 全地球測位システム(GPS)を使って自動車の運行を追跡するための独自プラットフォームの製品図、ビジュアライゼーション、およびソースコード |

再生可能エネルギー生産者 | 被害組織とその顧客の間で交わされた、再生可能エネルギーインフラの保守・供給に関する条件を記した法的契約書。この契約書には、サービスプロバイダーが公衆インターネットのIPアドレスを介して第三者のSCADAシステムに完全にアクセスできることが記載されていた |

高度な攻撃者は、データ・リークスを利用して偵察活動を行うことができる

ランサムウェアの情報漏えいで公開されたOTやネットワークの機密文書は、セキュリティリサーチャー、業界の競合他社、サイバー攻撃グループなど、誰でも簡単にダウンロードすることができます。これまで述べてきたように、最も懸念されるシナリオは、特定のターゲットについて知るために組織的にデータを探す能力を持つ、豊富なリソースを持つ高度な攻撃者が関与することです。

- 歴史的に見ても、スパイ活動は、国家が支援するグループが産業組織の運営に関する詳細を獲得するのに役立ってきました。この偵察データは、2015年と2016年のウクライナの停電やTRITON事件など、実際のサイバー・フィジカル攻撃のさまざまな段階を支えてきました。

- リソースや能力が限られている攻撃者は、大規模な恐喝リークからのデータをより限定的にしか見ることができないでしょう。しかし、組織について知りたい、好奇心を満たしたい、コンテンツを再共有したいなどの理由で、ダンプを探索することは可能です。

多角的なエクストラ・リークからOTデータを守る

当社の分析によると、ランサムウェアの恐喝サイトに掲載されている産業組織からの情報漏えいの7件に1件は、OTの機密文書が漏えいしている可能性が高いとされています。この種のデータにアクセスすることで、攻撃者は産業環境について知り、侵入しやすい経路を特定し、サイバー物理攻撃を仕掛けることができます。さらに、従業員、プロセス、プロジェクトなどに関するデータも含まれているため、ターゲット組織の文化、計画、運営状況を正確に把握することができます。

たとえ暴露されたOTデータが比較的古いものであったとしても、サイバー・フィジカル・システムの一般的な寿命は20年から30年であり、その結果、リーク情報は数十年にわたって偵察活動に関連するものとなります。これは、ITインフラストラクチャ上で暴露された情報よりもはるかに長いと言えます。公開されたOTデータがもたらすリスクを防止・軽減するために、私たちは以下のことを提案します。

- 従業員および協力会社に対して、強固なデータ取り扱いポリシーを作成して適用を確実にすることで、社内文書の保護を徹底する。機密性の高い業務データを安全性の低いネットワークに保存することを避ける。

- 取引きする下請け業者を選定に注意を払い、業務データを保護するための包括的なセキュリティプログラムを実施していること選択条件とする

- ランサムウェアに侵入された被害組織は、流出したデータの価値を評価し、どのような代償措置がさらなる侵入のリスクを減らすのに有効かを判断する

- 漏洩した認証情報やAPIキーを変更する。重要なシステムやOTジャンプサーバでは、公開されているIPアドレスの変更を検討する

- 定期的にRed Team演習を行い、外部に露出している情報や安全でない内部情報を特定する

謝 辞

この研究は、ここに名前の記載がない人々を含む多くのみなさんの努力のおかげで実現しました。Mandiant Research Teamをはじめ、この取り組みをサポートしてくださった皆様に感謝します。