プロアクティブなOTセキュリティ

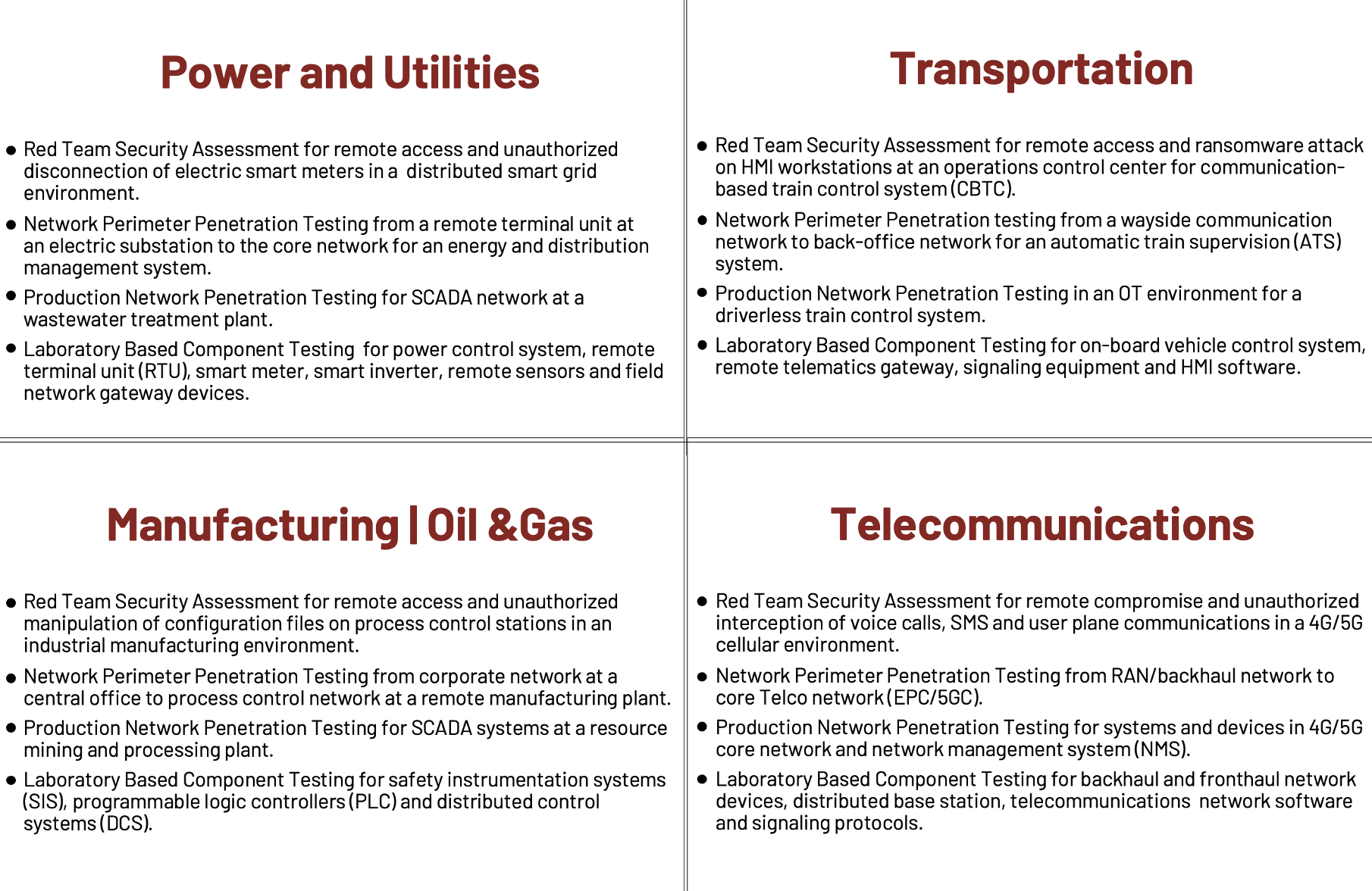

オペレーショナルテクノロジー(OT)と産業用制御システム(ICS)は、物理プロセスや基幹業務の監視と自動化のために、産業環境において長年使用されてきました。これらのシステムは、最も重要なインフラの基礎的な構成要素となり、発電、下水処理、公共交通機関、工業生産、資源採掘、石油・ガス、通信など、社会的に不可欠な機能を支えています。

この10年間で、サイバー攻撃者が特殊用途のOTネットワークを標的とする動機が、世界的に徐々に増加してきました。そしてこの傾向は、これからの10年間で引き続き加速することが予想されます。このような脅威の増加の背景には、さまざまな要因がありますが、主に産業活動のさまざまなレベルで物理的な自動化とデジタル通信が反復的に進んでいることが原因となっています。自動化と接続性の向上は、効率性、信頼性、生産性の向上に大きく貢献しますが、その一方で、OTを標的とする攻撃者にとっての費用対効果も向上させるという、意図せざる結果ももたらすのです。

産業オートメーションの進展は、OTネットワークと外部ネットワークとの統合をサポートする標準的な通信技術の使用増加とも関連しています。これは、OTネットワークと親会社のITネットワークとの間の企業レベルのコラボレーションにつながることが多いことの表れででもあります。ITとITの間に遠隔通信経路が用意されているということは、インターネットに接続されたITデバイスを基点としてOTネットワークに侵入し、以前は到達できなかった産業用制御システムデバイスの遠隔操作を試みることが可能であることを意味します。

このように、サイバー攻撃者にとってのコスト・ベネフィットが増加し、OTの脅威プロファイルが拡大している状況において、Mandiantは、政府と重要インフラストラクチャ組織が、日和見的なサイバー攻撃と動機を持ったサイバー攻撃の両方から産業ネットワークとO T環境を保護するための備えを強化することを推奨しています。

OTと重要インフラのためのプロアクティブなセキュリティ対策

レッド・ティームやペネトレーション・テストのような、攻撃者の技術を実際にシミュレーションする積極的なセキュリティ評価は、企業環境における重要なセキュリティ上の問題やリスクの高い攻撃経路を発見するための貴重な方法であることが証明されています。しかし、このような評価は、IT環境とOT環境の違いを考慮せずに従来の手法で実施した場合、結果としてしばしば無関係で不必要、かつ具体的に意味のある対処につながらずに終わり、最悪の場合、OT環境でのリアルタイムオペレーションに受け入れがたいリスクをもたらすことがあります。OT ネットワークにおけるプロアクティブセキュリティ評価のためのテスト手法は、産業用制御システム環境独自の特性を考慮する必要があり、特に運用のリアルタイム性と、これらのシステムによって制御される物理プロセスのセーフティクリティカルの懸念、つまり安全性が重大な結果に関わるかどうかについてに重点を置く必要があります。

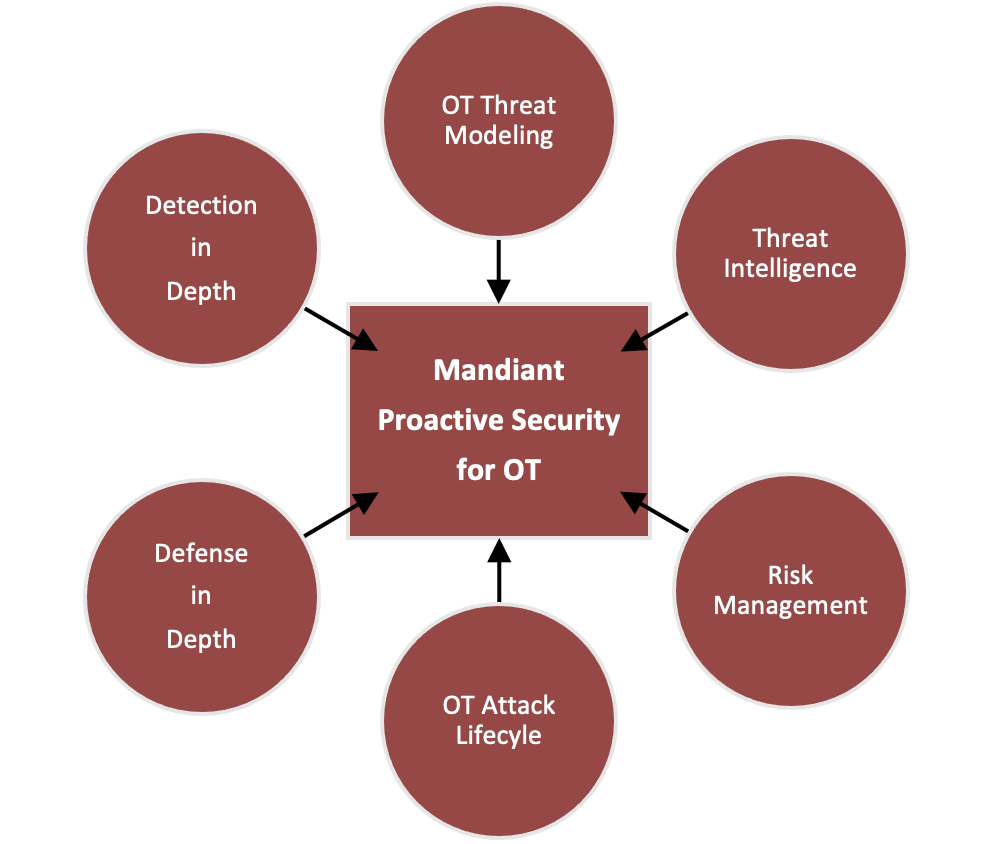

OTのプロアクティブセキュリティ評価は、以下の基本的な指針を取り入れる必要があります(図1)。

OT脅威のモデリング

各 OT ネットワークは、それぞれの産業活動の特定の目的を達成するために細かく調整されており、多くの場合、たくさんLANセグメント、地理的に分散または遠隔の拠点、状態に依存する構成設定、独自のネットワーク通信プロトコル、特殊な目的の組み込みデバイスで構成されています。脅威モデリングによって、組織は固有のコンテキストに基づいて攻撃シナリオを特定し、独自の運用環境に無関係な仮定を除外し、OTに特化した敵対的テストの制約と要件を整理し、OT環境全体のエンドツーエンドの攻撃ベクターをカバーするリスクの優先度に応じた計画を策定することができるようになります。

脅威インテリジェンス

すべての OT 環境で同じ脅威プロファイルが存在するわけではありません。組織の規模、重要インフラの産業分野、事業領域、地政学的な状況、攻撃者の動機、攻撃者の技術の進化など、そのいずれもが重要インフラ組織の現在の脅威プロファイルを定義する上で重要な意味を持つ可能性があります。脅威インテリジェンスは、適切な予防と対応の観点に照らして、関連する事前対策の優先順位付けを行い、コスト効率よくサイバーセキュリティリスクを軽減するための適切な意思決定に必要な情報を得るための不可欠な要素となります。

リスク管理

ミッションクリティカルな産業活動を支えるOTネットワークは、高可用性のネットワークセグメントで構成されており、リアルタイム業務が意図せず中断される可能性はゼロではありません。OTネットワークのセキュリティ評価のためのテストアプローチは、本番環境の重要なオペレーションに実際に影響を与える可能性を最小限に抑える、厳格なリスク管理技術を組み込む必要があります。このようなテストは、ターゲット環境内のセーフティクリティカル(エンジニアリング)とオペレーションクリティカル(ビジネス)の両方の制約を深く理解した上で行わなければなりません。これには、戦略的な準備、厳格なルール、重要なセグメントとそうでないセグメントの区別、非生産環境での部分的または完全なシミュレーション、OT特有の技術やツールセットのカスタマイズが必要です。

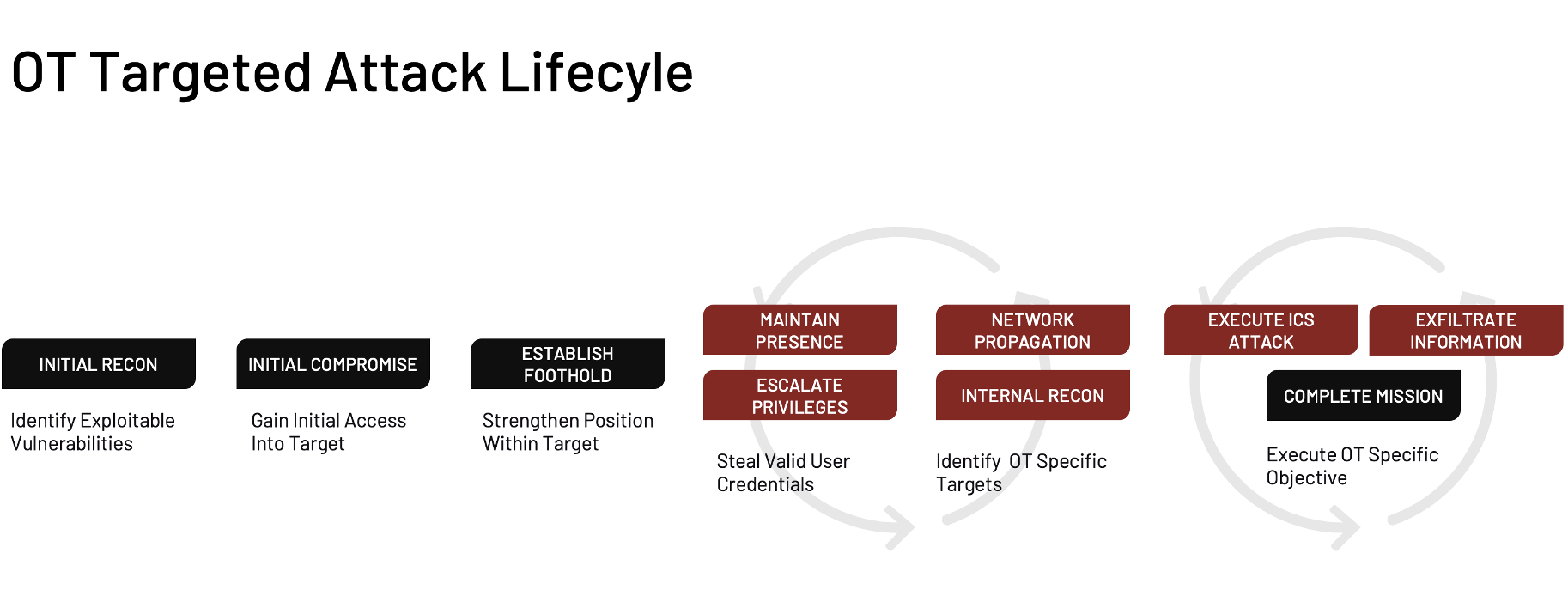

OTアタック・ライフサイクル

攻撃者が特定の問題を悪用してOTの重要なシステムに不正アクセスできたとしても、それが産業システム環境において最終的な攻撃者の利益になる結果を引き起こすとは限りません。一方、一見リスクが低いように見える問題でも、攻撃者に高い利益をもたらす目的達成に向けて連鎖することがあります。プロアクティブテストの目標は、セキュリティの問題を単体で特定することにとどまりません。エンドツーエンドの攻撃の連鎖を明らかにし、業務オペレーションやビジネスへの影響を評価することも重要です(過度な誇張や推定による軽減は行いません)。さらに、ここでの重要な点は、攻撃者の進行を妨げ、 OT環境特有のミッションを完了させるのを困難にすることができる、実行可能な緩和策または補完制御を特定することです。.

徹底防御

OT環境のセキュリティ診断では、通常、ネットワークのセグメンテーションと境界防御に焦点が当てられますが、これらの診断では、中核となる産業システム環境自体におけるセキュリティの弱点や予防的な制御が軽視されがちです。また、接続性の向上が不可避な時代において、境界の保護だけでOTネットワークのサイバー攻撃リスクを抑えるのは困難な場合があります。OT組織は、OT環境において攻撃対象となり得る領域が進化していることに適応するとともに、OTネットワーク全体のセキュリティギャップをエンドツーエンドで分析し、制御システムアーキテクチャの複数の段階に渡る予防措置を統合する、より包括的な徹底防御のアプローチを採用することが重要です。

徹底検知

セキュリティ監視とインシデントレスポンスは、効果的なサイバーセキュリティ戦略にとって不可欠な要件です。これは、予防的な制御やセキュリティ脆弱性の修復の必要性が、競合する優先事項や運用要件によって阻害されがちなOTネットワークにおいて、さらに顕著になります。したがって、セキュリティ診断では、セキュリティの脆弱性を特定し、予防策を評価するだけでなく、OTネットワーク全体の侵害検知とインシデント対応能力に対する準備と評価も併せて行うことが重要です。

MandiantのOT向けプロアクティブ・セキュリティ・サービス

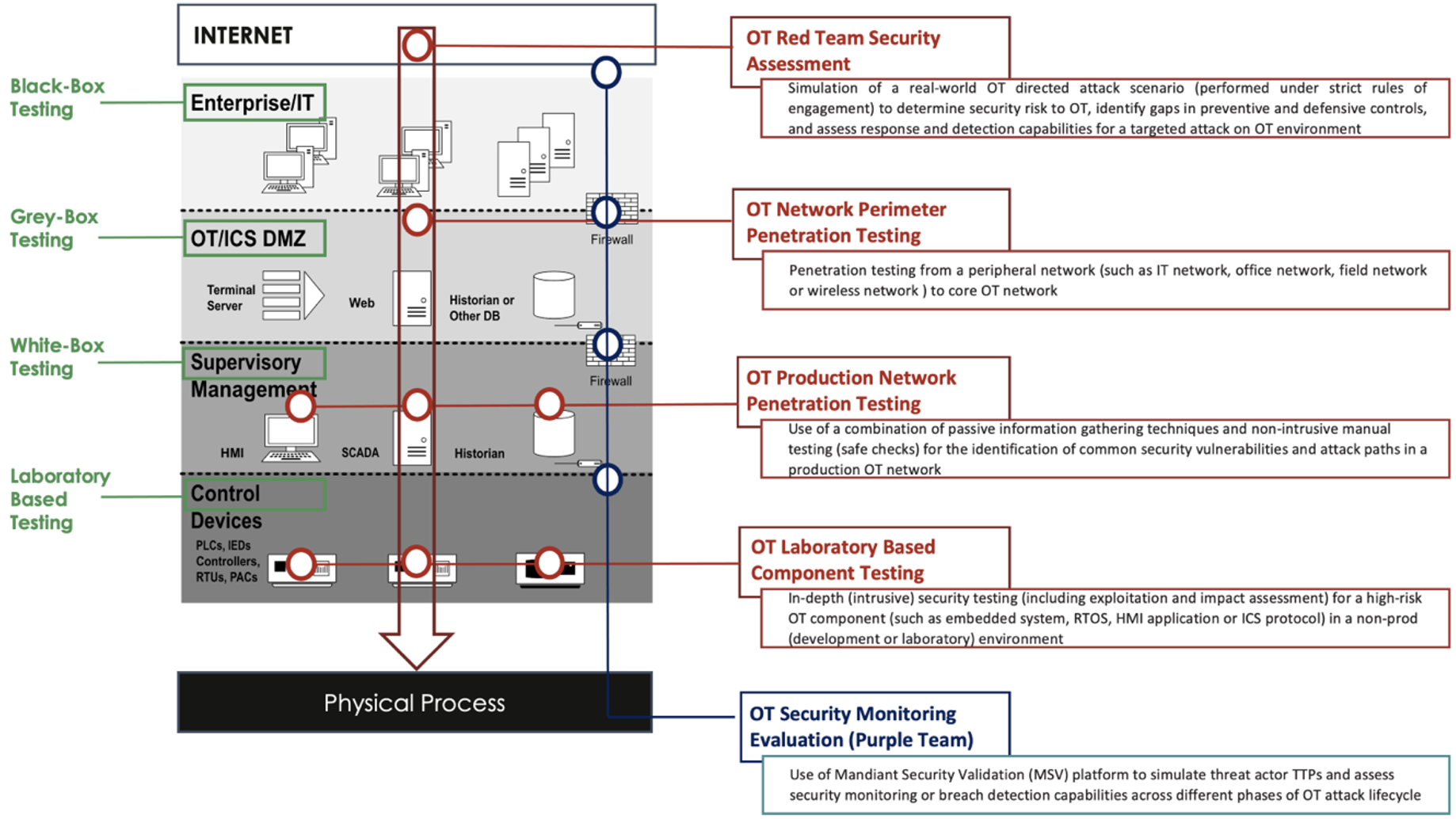

MandiantのOT向けプロアクティブセキュリティサービスのポートフォリオは、前述の基本的な指針に基づき、エビデンスベースの技術保証と価値の高いセキュリティ診断を提供するものです。これらのサービスは、図3に示すように、お客様が既存のセキュリティリスクを軽減するための戦術的アクションと戦略的ステップの両方を特定し、エンドツーエンドのOT環境の異なるゾーンまたは複数のレベルにわたって、脅威に焦点を当てた実用的な防御を実装することを支援します。

Mandiantプロアクティブ・セキュリティ for OT

ケーススタディ

OTレッドチーム・セキュリティ診断

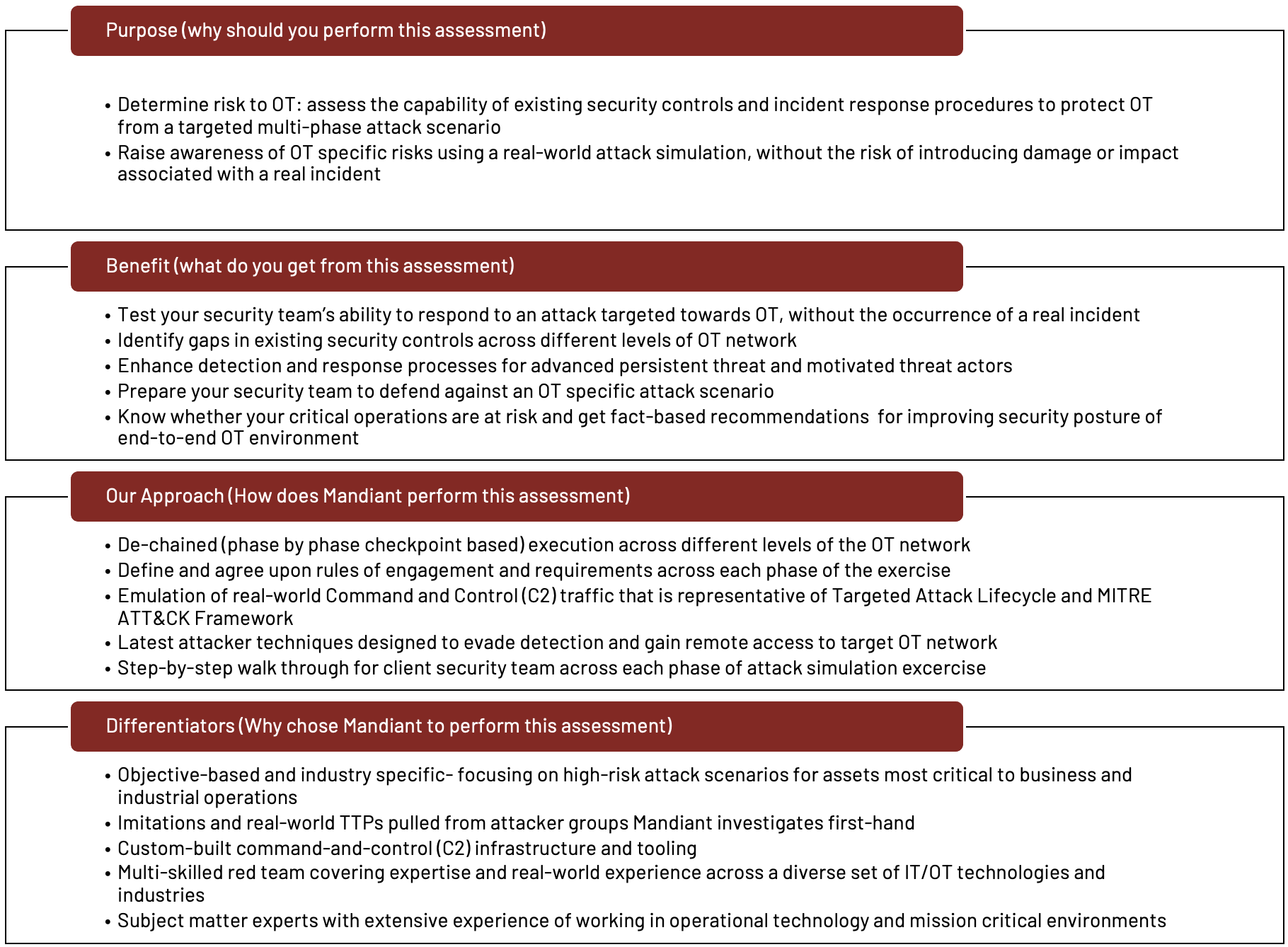

OT向けレッドチーム・セキュリティ診断では、実際のOTを標的とした攻撃シナリオをシミュレーションします。この評価は、厳格な交戦規則と事前に承認された攻撃者の目的の範囲内で実施されます。この演習の目的は、高度な攻撃者をプロアクティブに検知して対応するための組織の有効性を評価すると同時に、さまざまなレベルのOT環境に関する予防および防御の制御をテストすることです。Mandiantのコンサルタントは、特にOTを標的として目的を持って攻撃を仕掛ける高度な持続的脅威の攻撃者を模倣します。このため、お客様の組織は、実際のインシデントに伴う潜在的な損害や影響を回避し、最先端の業界に特化した攻撃に対する防御と対応を実体験することができます。

OT境界ネットワークへのペネトレーション・テスト

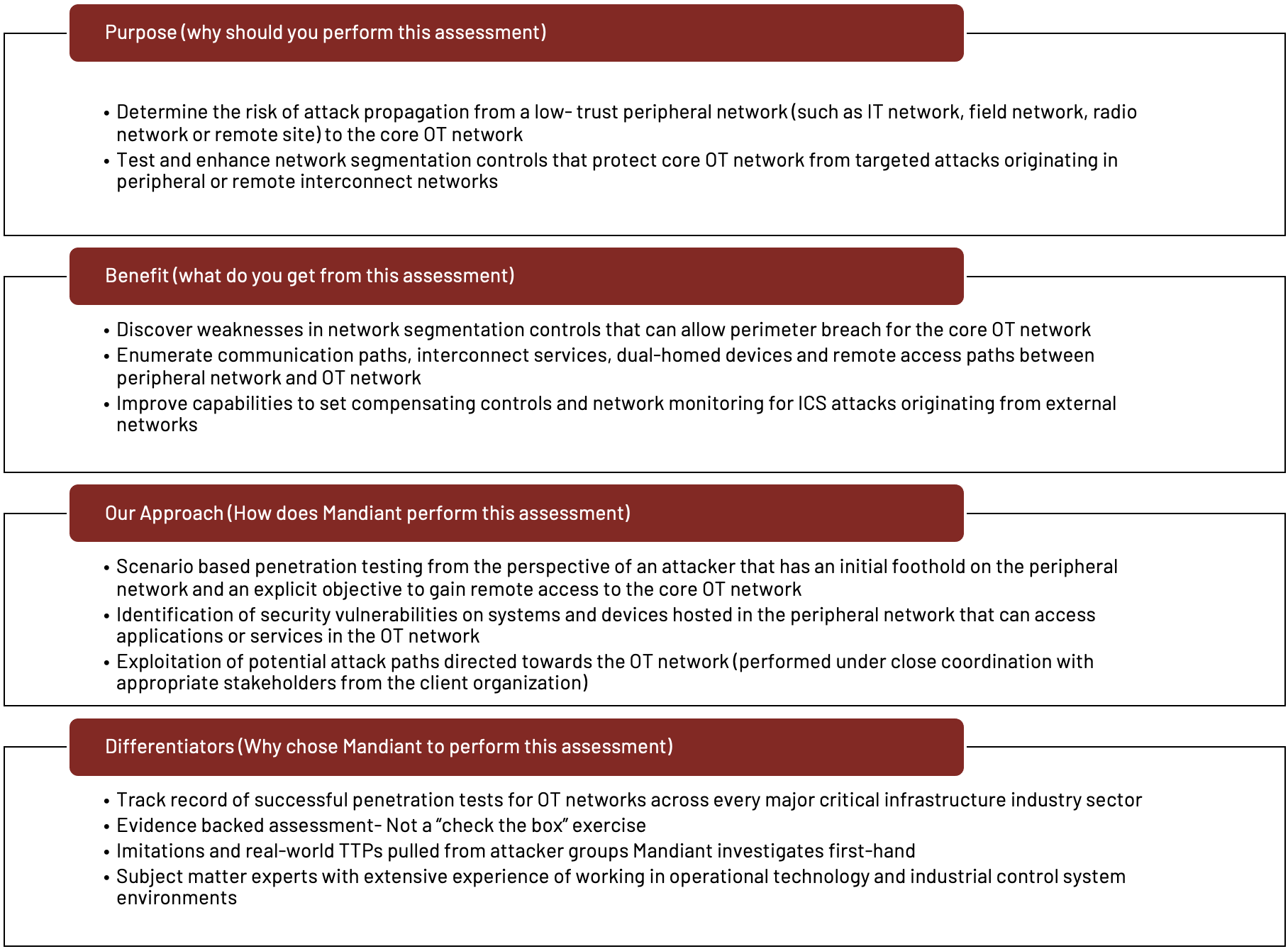

OT境界ネットワークへのペネトレーション・テストにより、重要インフラ組織はOTの境界セキュリティ管理を検証し、信頼性の低い周辺ネットワーク(オフィスネットワーク、リモート拠点、フィールドネットワーク、無線ネットワークなど)から信頼性の高いOT DMZまたはOTコアネットワークに攻撃が伝播するリスクを評価することができます。Mandiant は通常、周辺ネットワーク上の最初の足場に接続し、ターゲット であるOT ネットワークの保護された境界の突破を試みることからこの評価を開始します。このテストは、攻撃経路やネットワーク・セグメンテーション制御のギャップを特定することを目的としており、OTコンポーネントの積極的な活用は、事前の承認と関係者との密接な連携に基づいて実行されます。

OT 本番ネットワーク環境へのペネトレーション・テスト

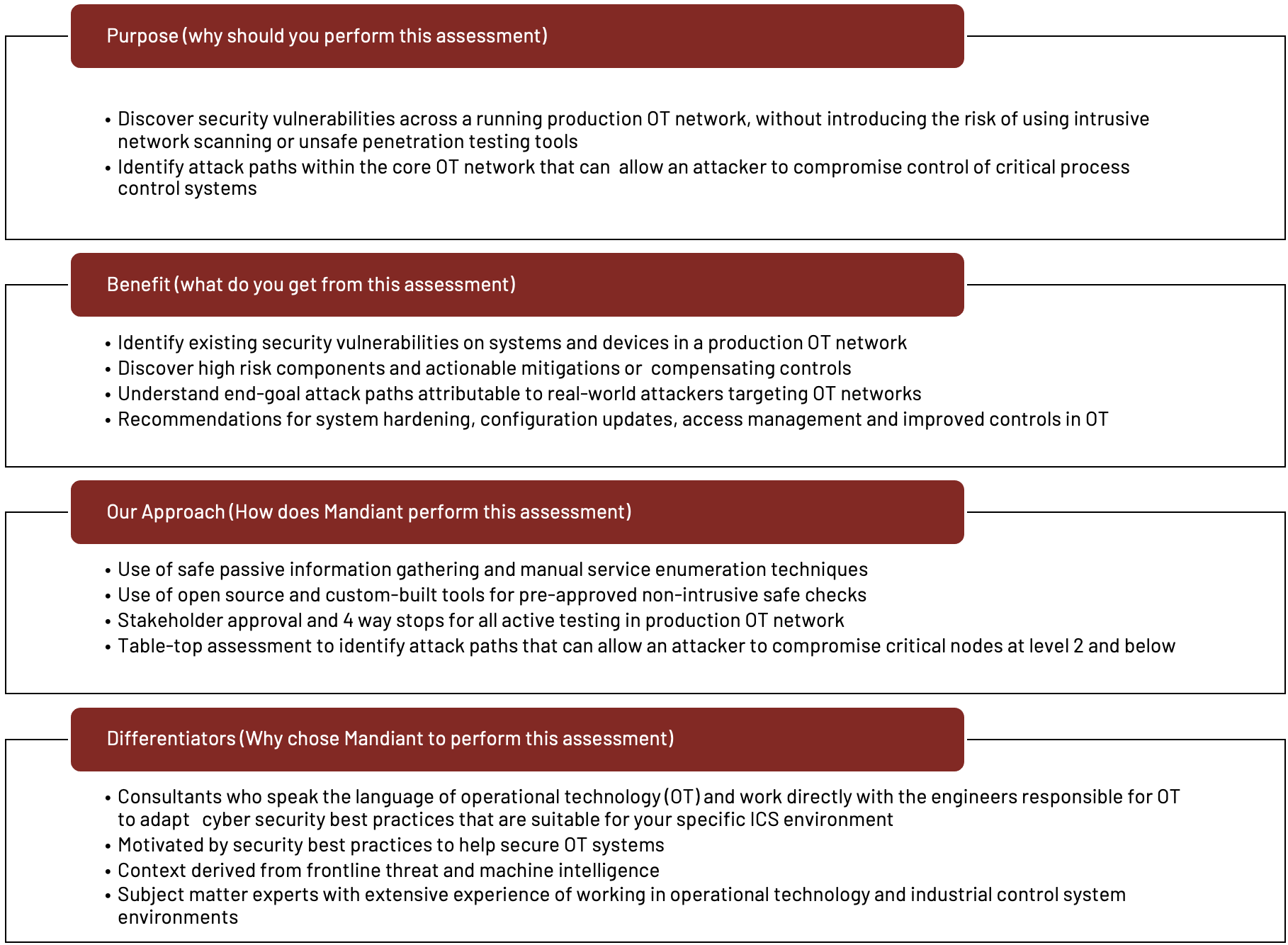

一般的なセキュリティ脆弱性を発見するための従来の手法(ネットワーク全体のスキャンやブラックボックス型のアクティブテストなど)は、OT環境におけるミッションクリティカルなノードの連続運用に許容できないリスクをもたらす可能性があります。そのため、本番環境における脆弱性評価のためのテスト手法には、情報収集とサービス列挙のためのリスクを考慮した技術が必要です。Mandiantは、パッシブな情報収集手法と非侵入型の手動テストを組み合わせて、OTネットワーク上の本番ノードに共通するセキュリティ問題を特定するために使用しています。さらに、MandiantのOTを専門領域とするエキスパートは、プロセス制御チームと協力して、攻撃者が制御システムレベルでノードを侵害したり、実際の攻撃者がOTネットワークで制御される物理プロセスを標的に重大なイベントを引き起こすことを可能にするような、攻撃の最終段階における攻撃経路をモデル化します。

OTラボベースのコンポーネント・テスト

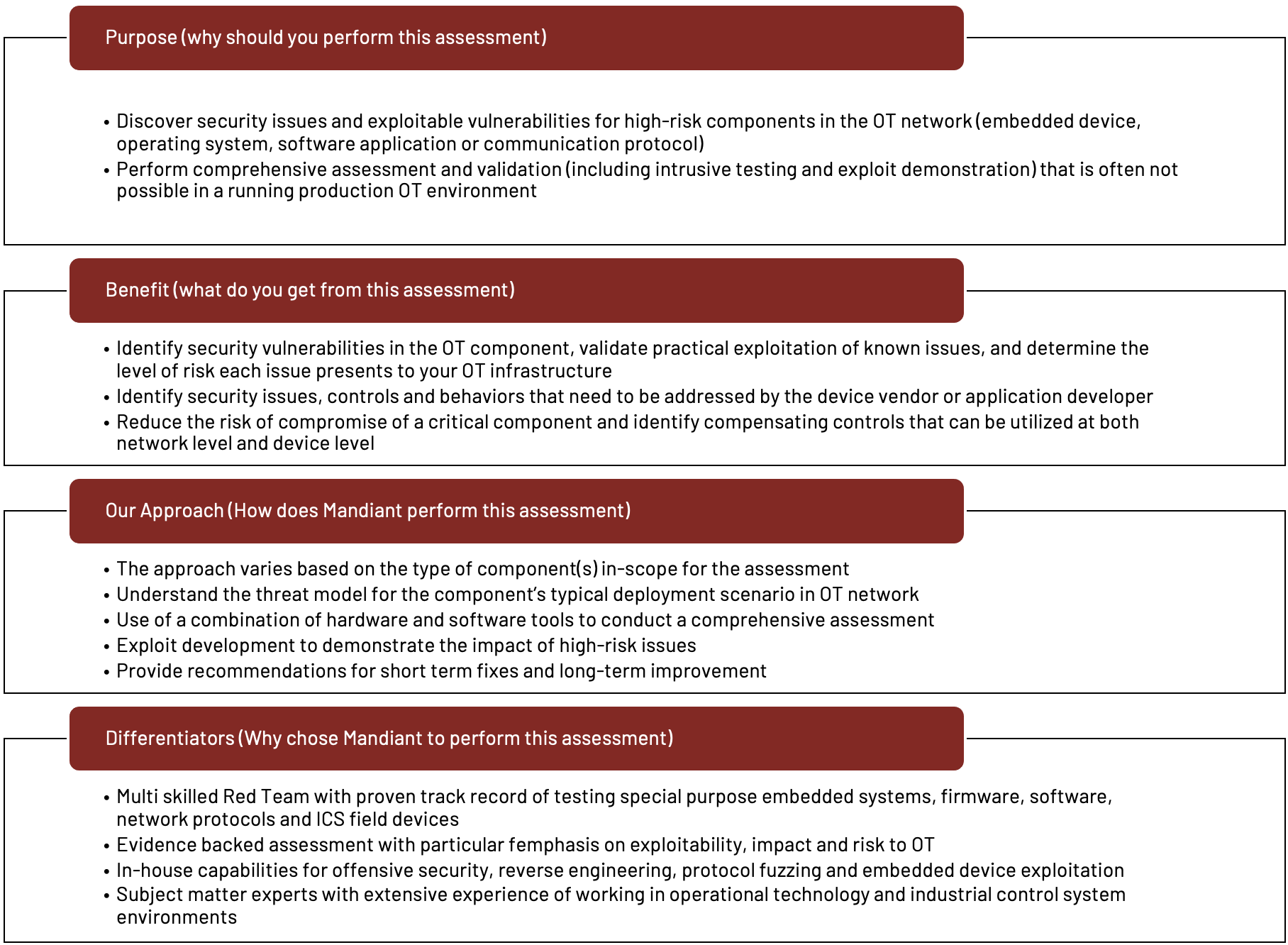

脅威のモデリングと攻撃シミュレーションがしばしば指摘するのは、特定のOTコンポーネントや組込みシステムに対して、侵入レベルのテストがより一層必要だということです。OT コンポーネントの例としては、PLC、RTU、HMI アプリケーション、ICS プロトコル、または運用環境で重要な役割を果たす専用の組み込みシステムなどが挙げられます。Mandiantでは、ラボや非生産環境で詳細なテストを実施することを推奨しています。このような環境では、診断チームは、本番環境に運用上の影響や問題の連鎖を引き起こすリスクなしに、対象コンポーネントに対して包括的なレベルのテストを実施することができます。Mandiantは、オープンソースとカスタム開発したソフトウェア/ハードウェアツールを組み合わせて使用し、対象コンポーネントのセキュリティ問題を特定し、問題の悪用可能性を検証して、それが安全面、運用面、およびビジネスに与えるリスクのレベルを判断し、OT環境における重大イベントのリスクを低減するための緩和策や補完制御策を特定します。

OTセキュリティ監視評価(パープル・チーム)

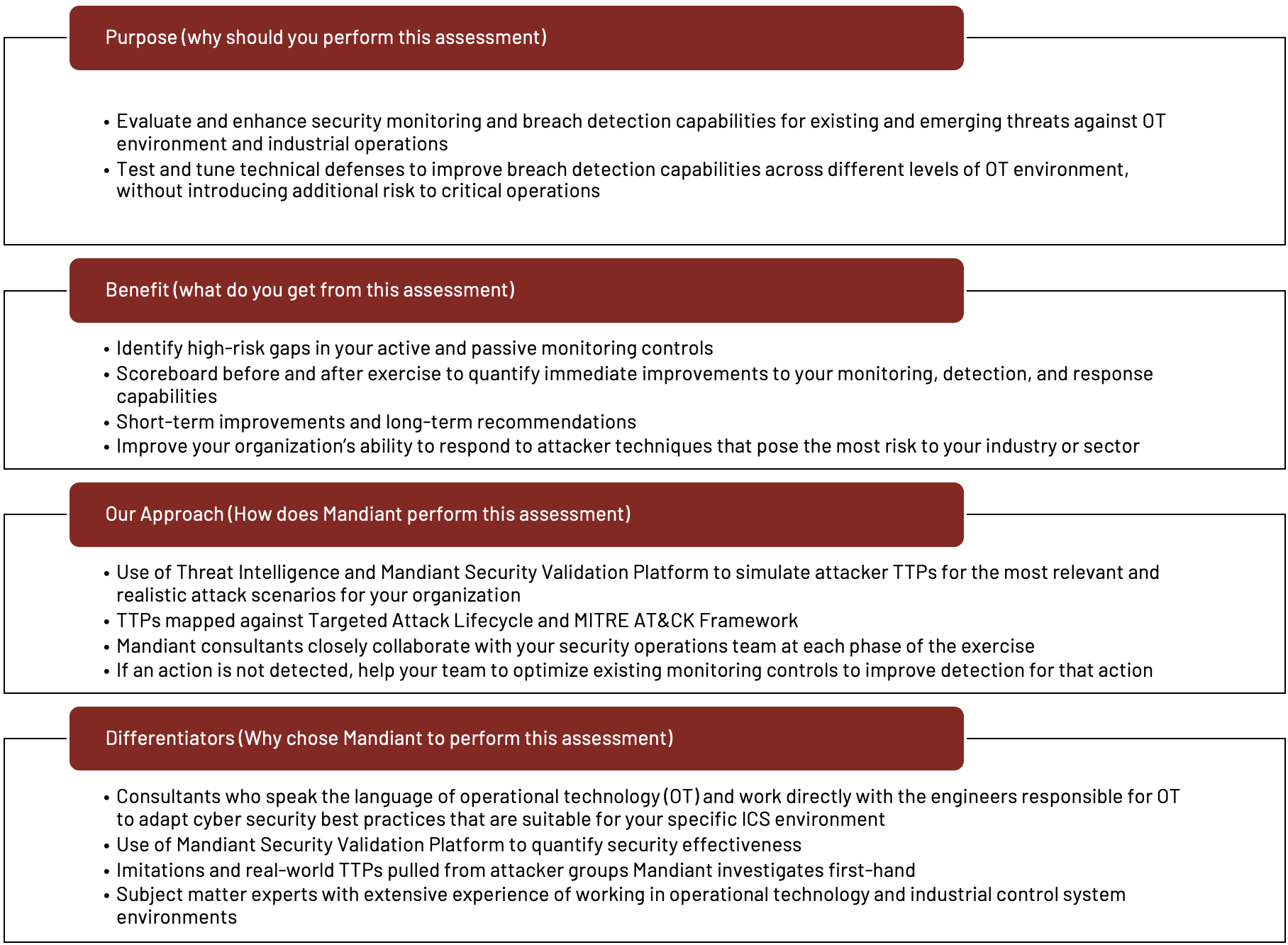

パープル・チームは、Mandiantのコンサルタントがお客様組織のセキュリティチームと協力して、アクティブおよびパッシブな監視制御のギャップを特定し、OT環境の侵害に対して最もリスクをもたらす攻撃者の活動に対する侵害検知の指標を強化するための共同診断手法です。この診断では、脅威インテリジェンスとMandiant Security Validation(MSV)を使用して、OT攻撃のライフサイクルのさまざまな段階における攻撃者のTTPをシミュレートします。各演習は、産業用ネットワークにおける現在および将来の攻撃ベクターに対する監視制御を診断および最適化するように設計されており、これによりお客様のセキュリティチームは、OTインフラに対するサイバーセキュリティイベントまたは標的型攻撃への対応能力を改善するための定量的な証拠を提供することができます。

まとめ

Mandiantは、インシデントレスポンス、脅威インテリジェンス、テクニカルアシュアランス、マネージド・ディフェンス、フロントラインリサーチにおける世界トップレベルの能力を背景に、グローバル企業へのセキュリティサービス提供における幅広い経験を活かし、重要インフラおよびOT組織向けにエンドツーエンドのプロアクティブなセキュリティサービスを提供しています。

OTスペシャリストは、制御エンジニアリング、ネットワーク・エンジニアリング、IT、プロセス自動化、運用、保守など、組織内の複数の部門にまたがるお客様のチームと連携し、OT環境の包括的な理解を深め、プロアクティブセキュリティテストの詳細な診断計画を策定し、OT特有のリスクを考慮したアプローチを採用して、プロジェクト全体を通じて高い価値をもたらすことができます。

OT環境のセキュリティ、防御態勢強化についてのご相談、お問い合わせは こちら から。

※本ブログは、2022年4月11日に公開されたブログ「Proactive Security for Operational Technology」の日本語抄訳版です。