Not So Lazarus: 北朝鮮のサイバー脅威グループと政府組織のマッピング

北朝鮮のサイバー能力は、長年にわたる政治的、国家安全保障的な優先事項と、財政的な目標の両方を支えているとMandiantは考えています。私たちは、スパイ活動、破壊活動、金融犯罪を含む北朝鮮のサイバー活動のほとんどは、主に偵察総局内の要素によって実施されていると評価しています。一方、国家安全保障省と統一戦線部の任務は、北朝鮮のサイバー・プログラムにおいて限られた役割しか果たしていないようです。オープンソースのレポートでは、Lazarus Groupという名称が、北朝鮮の多数のサイバー攻撃者を指す包括的な用語としてしばしば使用されていますが、この秘密主義の隠蔽国家内のさまざまな機関を把握し、そしてそれらがどのように進化を続け、リソースを共有しているかを理解することは、これらの脅威に対する積極的な防御をする上で役立ちます。Mandiantは、北朝鮮の情報機関は、国のニーズに基づいてサイバー部隊を編成する柔軟性と弾力性を持っていると判断しています。また、インフラ、マルウェア、戦術、技術、手順が重複していることから、北朝鮮のサイバー作戦には共有のリソースが存在することがわかります。

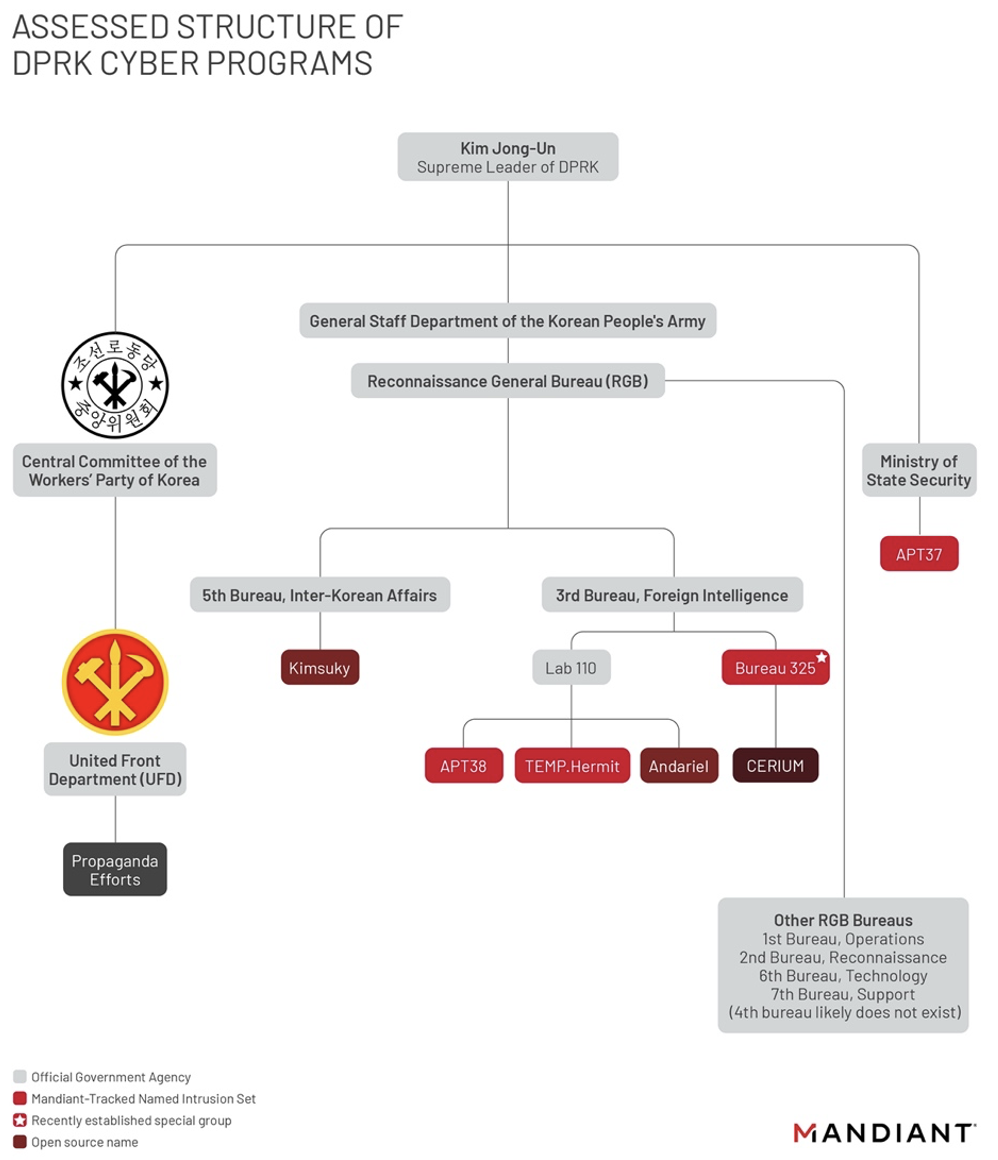

図1は、様々なOSINT、標的パターン、マルウェアの使用状況、脱北者の報告から導き出されたサイバー組織図であり、北朝鮮のサイバー陣営で起きている変化に光を当てています。

図1: 北朝鮮のサイバープログラム評価図

朝鮮労働党統一戦線部

UFD (United Front Department:朝鮮労働党統一戦線部)は、朝鮮労働党中央委員会が主催する組織です。この組織は、必ずしもよく知られた「サイバー攻撃者」には該当しない活動グループによって構成されていますが、この組織の全体的な取り組みの中心は、韓国を標的とした親北朝鮮政権のプロパガンダを広めることであり、地政学上の主要なライバルを弱体化させようとするものです。UFDは通常、「サイバー・トロール軍」を含むオンライン情報活動を活用し、Webフォーラムで親北朝鮮的な政治シナリオを推進するとともに、南の隣国を標的としたビラやラジオ放送などの従来の宣伝活動も行っています。

この「サイバー・トロール」は、2年の間に韓国のユーザーのオンラインアカウントを乗っ取り、Webフォーラムやさまざまなコメント欄に推定6万8000件のプロパガンダを投稿し、親政権のメッセージを韓国内で増幅させようとしたと言われています。この組織の最終目標は、韓国内に親北朝鮮の団体を設立することです。

国家安全保障省

MSS(Ministry of State Security:国家安全保障省)は北朝鮮の主要な防諜機関で、政府の自治機関として運営されており、主に国内の防諜活動と海外の防諜活動を任務としています。APT37はこれまで、海外の合弁企業を標的にした攻撃活動や、脱北者、脱北者支援機関、人道支援団体に対する活動を行っており、APT37の活動がMSSのアジェンダに合致していることを示しています。

- APT37 の主な任務は、北朝鮮の戦略的な軍事、政治、経済的利益を支援するための秘密情報収集であると評価されています。最近、この攻撃者による顕著な活動が見られないことと、同様の標的を狙う「Kimsuky」攻撃者ユニットによる攻撃の増加が一致して見られることは、北朝鮮のサイバー指導部内での変化または統合を示唆している可能性があります。

総参謀部偵察局:概要

RGB (Reconnaissance General Bureau:総参謀部偵察局)は、北朝鮮の主要な対外情報機関であり、情報収集と秘密工作を担当します。6つの局で構成されています。

- 第1局: オペレーション

- 第2局: 偵察

- 第3局: 海外情報部

- 第5局: 南北問題部

- 第6局: 技術部

- 第7局: サポート

*「4」という数字はタブーとされているため、第4局は存在しないようです。

サイバー対策は組織全体の業務の一部ですが、北朝鮮のサイバー計画の「Meat and Potatoes(最も革新的な部分)」は第3局(海外情報部)と第5局(南北問題部)が握っていると思われます。

総参謀部偵察局: 第3局

Lab 110...Lazarus Group 傘下の中心的存在

TEMP.Hermit、APT38、AndarielはLab 110の下部組織と思われます。Lab 110は、北朝鮮の主要なハッキング・ユニットとしてしばしば指摘される「Bureau 121」の拡大・再編成版と思われます。Lab 110には、"Lazarus Group "として公的に報告されている組織と最も密接に連携している要素があります。オープンソースのレポートでは、Lazarus Groupの名称が包括的な用語としてしばしば使用され、私たちが個別に追跡している多数のクラスターに紐づいて言及されていることがあります。TEMP.HermitはLazarus Groupと最も頻繁に連携していますが、リサーチャーやオープンソースは、これら3つの攻撃者(時には北朝鮮のAPTすべて)を単に「Lazarus Group」としてまとめている場合がよくあります。

- Lab 110は、歴史的に中国東北部などを拠点とする表向きの会社組織で運営されてきました。これまでに確認された表向きの企業には、大連のChosun Expo Joint Ventureと瀋陽のChosun Baeksul Trading Companyがあります。

- TEMP.Hermitは、少なくとも2013年から存在する攻撃者です。彼らの活動は、当時から北朝鮮の利益のために戦略的な情報を収集しようとする平壌の取り組みを代表するものです。この攻撃者は、世界中の政府機関、防衛機関、通信機関、金融機関を標的としており、多くの場合「Lazarus Group」という用語は、この一連の活動を指します。

- APT38は、北朝鮮が支援する金銭目的の攻撃グループで、金融機関に対する重大な金銭的侵害と破壊的なマルウェアの使用で知られています。このグループは、銀行間送金システムを標的とした高度な侵害を行い、世界中の複数の国で一度に数百万ドルを盗み出すとされています。

- APT38のサブグループと思われ、主に金銭的な活動に重点を置く関連するグループは、オープンソースでは「CryptoCore」または「Dangerous Password」と呼ばれています。

- Andarielは、外国企業、政府機関、金融サービスインフラ、民間企業、ビジネス、そして防衛産業に活動の重点を置いています。このグループは、この攻撃者によるシグネチャーマルウェアの活動で確認されたように、政府の副収入源としてのサイバー犯罪も行っているようですが、軍人と政府関係者を標的とすることが第一の焦点であるように思われます。

- 325局は、コロナウイルス(COVID-19)のパンデミックに対応してRGBの構造が変化したと思われる2021年1月に公示されました。新部隊は、主にCOVID-19の研究・製造組織に対する情報収集活動を担うようです。脱北者の報告では、2021年1月時点では、部隊は完全には稼働していませんでした。時間の経過とともに、成果の共有や「非COVID-19」関連の活動が見られるようになっていることを観測しており、脱北者のレポートに「...このグループはまもなく『本格的な』活動を開始するだろう」と述べられている通り、主要なマイルストーンに近づいている可能性があります。この新たに設立された325局は、DPRK COVID-19に焦点を当てたユニットを収容しており、オープンソースで「CERIUM」として追跡されている活動に対応しています。TEMP.Hermit、Kimsukyなど、以前から追跡されていたいくつかのクラスターからも、北朝鮮指導部からの優先度の高い作戦に対応するために325局に徴集されたものと思われます。

- 時間の経過とともに、この組織は「厳密にはCOVID-19」の活動から、脱北者、防衛・政府、ブロガー、メディア、暗号通貨サービス、金融機関を標的とする活動へと移行していることが確認され始めています。 このような活動責任領域の増加は、このグループが急速に北朝鮮の上級指導者の信頼を獲得し、目立つようになった可能性が高いことを示しています。防衛にあたる組織は今後も、より多くの攻撃活動で325局の痕跡を目にすることになるでしょう。

総参謀部偵察局: 第5局

UFDのサイバー部門が朝鮮半島の問題に関心を持ち、APT37と共通の標的を狙っていることを示す重複があります。しかし、これらの追加要素は第5局の任務全体を補足するものであるように思われます。

- Kimsukyは、OSINTの中でしばしば混同される攻撃者で、北朝鮮の利益に影響を及ぼす地政学的な出来事や交渉に関する戦略的情報を収集するために標的型攻撃を行う攻撃者です。主に米国と韓国の組織を標的としており、政府、軍、製造業、学術機関、シンクタンクなど、防衛・安全保障、特に核の安全と核不拡散政策に関する専門知識を有する組織に勤務する個人を狙っています。この攻撃者の活動には、特に韓国の学術、製造、国家安全保障産業から財務、個人、顧客データを収集することが含まれます。最も可能性の高い動機は、サイバースパイ活動のためのさらなるインフラの構築、フィッシングキャンペーンのためのペルソナの活用、または個人情報の盗難や詐欺を実行するためです。

まとめ

北朝鮮のスパイ活動は、政権の当面の関心事や優先順位を反映していると考えられ、現在は暗号強盗による財源獲得、メディア・ニュース・政治団体の標的化、外交関係や核に関する情報にフォーカスがシフトしており、かつて急増したCOVID-19ワクチン研究の窃取についてはやや減少しているようです。これらの活動で収集された情報は、ワクチン、制裁を回避するための緩和策、国の兵器プログラムへの資金提供などのように、内部のアイテムや戦略を開発または生産するために使用される可能性があります。さらなる情報収集が継続され、これらのグループがどの程度活動するのか、あるいはその活動を効率化するために活用されます。北朝鮮の指導者が残した意図的な霧を見通すことができ、物理的なユニットと一致する標的パターンを特定できれば、これらのサイバー攻撃者に対する積極的な防御が可能になります。この取り組みは、外部にその多くが知られることのない国において非常に重要であり、脱北者による報告とサイバー作戦の補完が有効です。