FIN12: 医療機関をターゲットに含むランサムウェア攻撃グループ

10月7日、Mandiant Intelligenceは、少なくとも2018年10月以降に発生した多量のランサムウェア攻撃の背後にいる、攻撃的で金銭的な動機を持つ攻撃グループであるFIN12の詳細を示す包括的なレポートを発表しました。FIN12は、今日の多くのランサムウェアに特化した攻撃者の中でもユニークな存在であり、通常は複数の恐喝を行わず、医療分野にも影響を与えています。また、この攻撃グループは、攻撃ライフサイクルの特定のフェーズ、つまりランサムウェアの展開に特化し、被害組織への初期アクセスを取得する段階は他の攻撃グループに依存しているとして私たちが初めて特徴付けたFIN攻撃者でもあります。このような特殊性は、現在のランサムウェアのエコシステムを反映しています。エコシステムは、緩い関係にあるさまざまな攻撃者が互いに協力して構成されており、その関係は独占的なものではありません。

公開されたレポートでは、FIN12に起因する過去の活動や現在進行中の活動、初期アクセス・プロバイダを含む活動を可能にするパートナーの利用、グループの戦術、技術、手順の進化、Cobalt Strike BEACONの広範な利用の傾向などが網羅されています。

Mandiant Security Validation (Validation) Behavior Research Team (BRT)は、VHR20210922-FIN12を作成しました。これは、Validation Customer PortalのContentページからアクセス可能です。

また、上記レポートで参照されている以下のレポートをMandiant Advantage Freeに公開しています。

- TTPの変更を利用して複合的な攻撃グループRYUKを配置

- RYUKマルウェア・プロファイル

- 侵入後のランサムウェアの展開を可能にするために使用されるTRICKBOTオペレーターに関連するローダーとバックドアの組み合わせの分析

FIN12の被害者

FIN12のオペレーションは、重要な医療機能を提供している組織を含め、ランサムウェアの攻撃を受けないターゲットは存在しないことを示しています。直接観察されたFIN12の被害者の約20%はヘルスケア関係者で、これらの組織の多くは医療施設を運営しています。2020年10月に米国の複数の政府機関が病院や医療施設に対する「増大し、差し迫った」脅威を警告する共同アラートを発した前後に、医療機関でFIN12の活動を確認しました。このようなパターンは、特にCOVID-19パンデミックの際には、少なくとも病院を標的にすることを控えると表明していた他のランサムウェアの脅威とは異なります。FIN12の残りの被害者は、ビジネス・サービス、教育、財務、政府、製造業、小売業、技術など、幅広い分野におよびます。

これらの被害者組織は圧倒的に北米に集中していますが、FIN12が標的としている地域が拡大していることを示す証拠もあります。同グループの既知の被害者の85%近くは北米を拠点としていますが、2021年上半期には、北米以外を拠点とする被害者組織の数が、2019年と2020年に観測した数の2倍になりました。これらの組織は、オーストラリア、コロンビア、フランス、インドネシア、アイルランド、フィリピン、韓国、スペイン、アラブ首長国連邦、英国に拠点を置いています。このような変化は、FIN12がより多様なパートナーと協力して初期アクセスを獲得したことや、米国政府からの注目度が高まっていることなど、さまざまな要因が考えられます。

FIN12のターゲット計算で最も重要な要素は、被害者の年間収益額であると考えています。ZoomInfoの企業財務データによると、FIN12の被害者の大半は、3億米ドル以上の収益を上げているとされています。このデータは、私たちが直接確認することができる範囲に偏っていますが、FIN12は、平均的なランサムウェアのアフィリエイトと比較して、一貫して大企業をターゲットにしているように見えます。一定の収益を満たす被害者をターゲットにすることは、地下フォーラムの活動とも一致します。RYUKを利用しているものを含め、一部の攻撃グループは、潜在的な被害組織の年間収益の最低条件に対してさまざまな異なる範囲の最小要件を指定しています。さらに、FIN12の初期アクセスプロバイダが運営するマルウェア管理パネルの収益情報を詳細に説明したコメントによると、これは被害者の選択、あるいは少なくとも攻撃対象となり得る組織の優先順位付けに関連する要素であることが示されています。FIN12が高額の標的を選んでいるのは、近年、攻撃グループがより大規模な組織狙うようになった傾向と一致しています。その理由はほぼ確実に、身代金の要求額が比例して大きくなることを正当化するためだと思われます。

寄生と共生

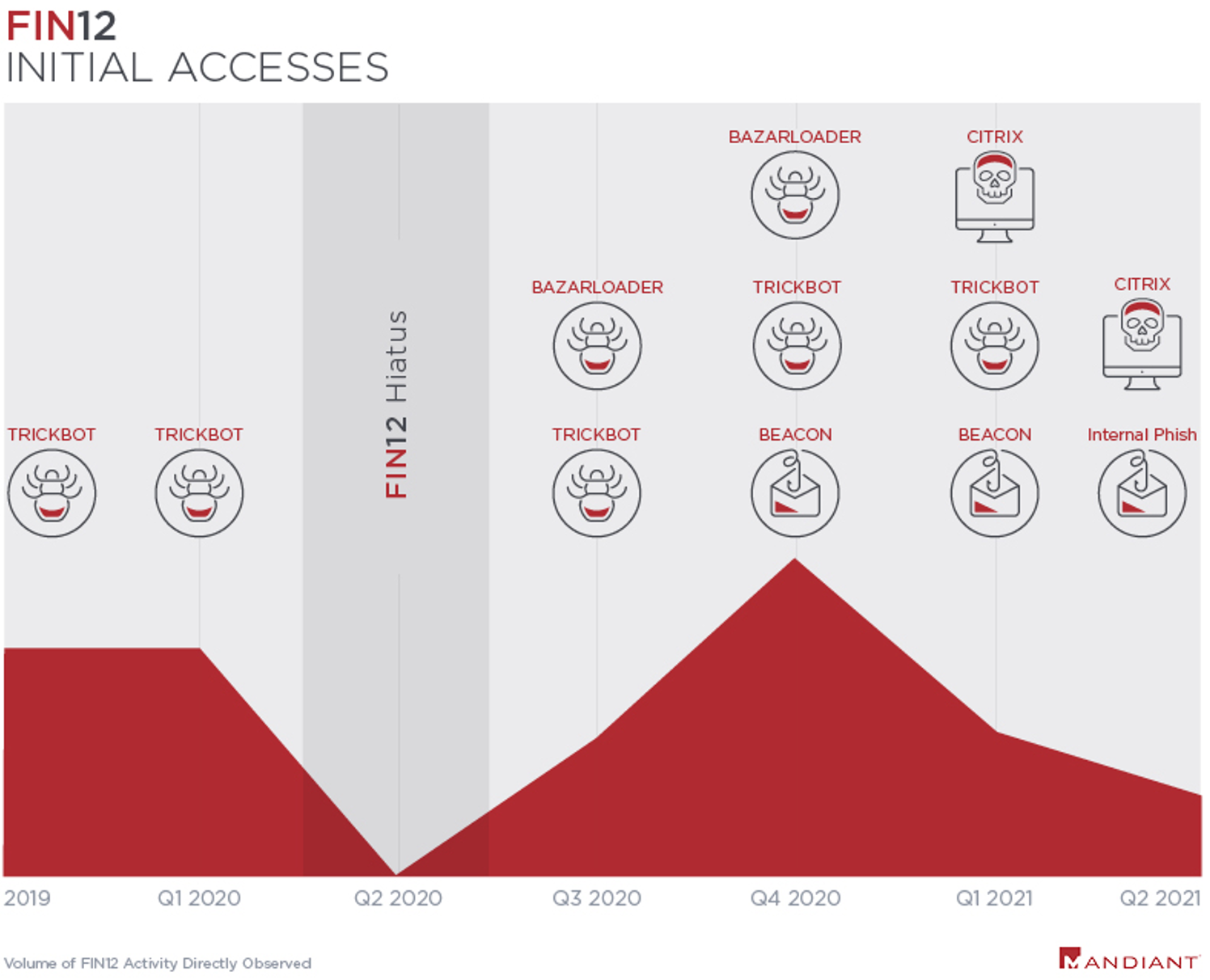

FIN12は、活動開始から2020年3月までの間、ランサムウェア攻撃の起点として、TRICKBOTでのアクセスのみを利用していることが確認されています。しかし、2020年8月に約4ヶ月の休止期間を経て活動を再開した後、FIN12が利用した初期アクセス経路はますます多様化しました。少なくともいくつかの場合において、これらのばらつきは、異なる初期アクセス・プロバイダーの利用を反映している可能性があります。例えば、2021年初頭、FIN12の活動の最初の証拠が被害者のCitrix環境へのログインであるケースをいくつか直接確認しました。この活動は、地下コミュニティで活動する複数のロシア語を話す攻撃者が、RYUKランサムウェア・オペレーションのためにCitrixへのアクセスを提供できるパートナーを探しているという当社の見解とも一致します。現時点では、これらの攻撃者をFIN12に帰属させる十分な証拠はありませんが、それでもこうした動きは、FIN12が攻撃を行う際にひとつの初期アクセス・プロバイダーに依存しているわけではない可能性をさらに裏付けるものです。このような分業体制は珍しいことではなく、サイバー犯罪のエコシステム全体の専門性や特殊性を反映しています。

最初の侵入経路が特定された多くのインシデントでは、最初のアクセス・キャンペーンと同じ日にFIN12の活動が観察されており、FIN12が少なくとも一部の攻撃グループと密接な関係を保ち、アクセスを提供していることが示唆されています。特にFIN12は、TRICKBOTやBAZARLOADERの関連攻撃グループと密接な関係を保っています。FIN12は、これらのファミリーを介して得たアクセスを活用するだけでなく、バックドア、ドロッパー、証明書のコード化など、重複するツールセットやサービスを利用しています。このような共通点があるにもかかわらず、FIN12を別個の攻撃グループとして追跡しているのには理由があります。それは、ランサムウェアの展開において特定の役割を果たしていること、これらのファミリーとは独立して活動できる能力を備えていること、また、これらのマルウェア・エコシステムを介して得られたアクセスを利用してランサムウェアを展開している他の独立した攻撃グループがいることといった理由からです。

スピードを優先

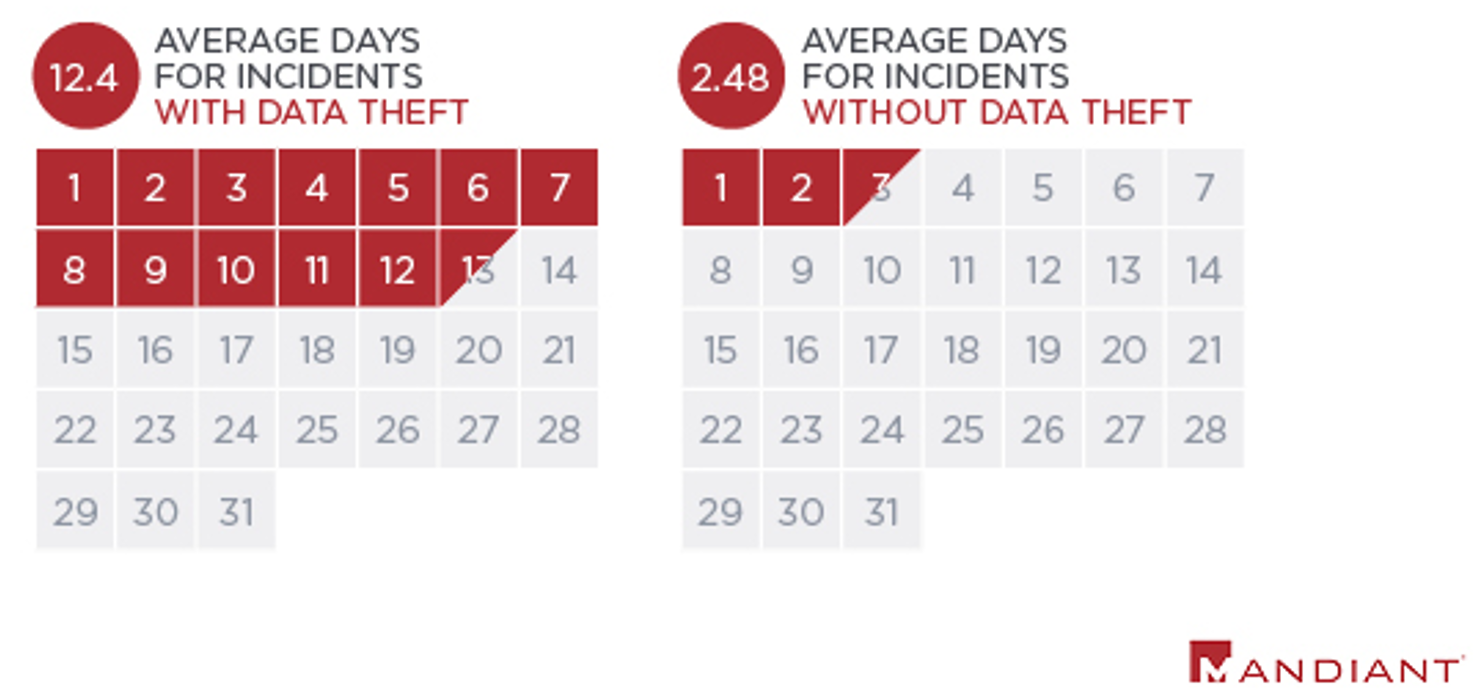

FIN12は、組織への初期アクセス取得を他の攻撃グループに任せ、自らはランサムウェアの展開に特化しており、これによってランサムウェアまでの時間(TTR:Time-to-Ransom)という点で成果を上げています。TTRは、FIN12が最初に環境にアクセスしてから、ランサムウェアを展開し始めるまでの時間として計算しています。2021年上半期、FIN12は2020年と比較して、TTRを大幅に改善し、わずか2.5日と半減しました。このような効率化は、攻撃ライフサイクルの単一フェーズに特化することで可能となり、攻撃グループは専門知識をより早く身につけることができます。また、FIN12は、今日のランサムウェア攻撃者の脅威状況では一般的になっている多面的な恐喝行為を通常行わないという点でも際立っています。FIN12が被害者データの盗用や被害者を晒す行為を控えることを決めた最も大きな要因は、業務のスピードに影響を与えることではないかと考えられます。データ盗難が発生したFIN12案件の平均TTRは12.5日弱で、データ盗難が発生しなかった場合はわずか2.5日と大きなきな違いがあります。FIN12が目的を達成するまでに環境に滞在する日数が増えるごとに、検知されるリスクが高まります。FIN12が追加の恐喝手段を取り入れずに目的を成功させているのは、このような意図があると考えられます。

予想される結果

Ransomware-as-a-Service(RaaS)を運営する攻撃者は、多面的な恐喝攻撃において重要な役割を果たしていますが、これらのサービスのブランディングやコミュニケーションの要素に注目すると、他の重要なプレイヤーが見えなくなってしまいます。FIN12のような侵入型の攻撃者は、間違いなくこれらの活動においてより重要な役割を果たしていると思われますが、あまり注目されていません。これらの攻撃者は、被害者のネットワークを操作したり、ランサムウェア自体を展開したりしており、少なくともいくつかのケースでは、標的の選定に直接関与している可能性があります。この役割に必要なスキルセットは、これまでマルウェアの開発や配布、キャッシュアウト業務の管理に重点が置かれてきたサイバー犯罪のアンダーグラウンドでは、相対的にあまり発達していないかもしれません。また、侵入チームへの参加者を募集し、時には偽装して雇用しようとする攻撃グループの勧誘を常に目にしていますが、これはこの分野の人材不足を反映しているのかもしれません。注目すべきは、侵入グループは通常、特定のRaaSブランドに忠誠を誓っておらず、複数のブランドを簡単に切り替えたり、同時に使用したりできることを示していることです。これらの忠誠心の変化は、FIN12などの侵入オペレーターが、特定の時点で配布することを選択したブランドやランサムウェア・ファミリーに専念するのではなく、セキュリティ・チームや組織が理解し、追跡することが重要である主な理由です。

FIN12レポートをダウンロードしてご一読ください。

謝辞

本レポートの調査、マルウェアの分析、データの解析、執筆、レビューには多くのスタッフが参加しており、彼らの協力なしには本レポートが日の目を見ることはありませんでした。また、分析の基礎となるデータの多くを収集し、正規化してくれたインシデントレスポンダー、Managed Defenseのアナリスト、Advanced Practicesチーム、アンダーグラウンドの研究者の何千時間にも及ぶハードワークにも多大な感謝の意を表したいと思います。Mandiantが発行するすべてのレポートは、大規模なチームワークの賜物であり、さまざまな分野で活躍する世界トップクラスの専門家集団と仕事をする機会に感謝しています。残念ながら、簡略化のために、この業務に貢献したすべての人の名前を挙げることはできませんが、いくつかの個人やチームの努力を特に紹介したいと思います。

以下の担当者やチームが、本報告書の作成チームに重要な分析支援をしてくださいました。

Jordan Nuce

Ioana Teaca

Van Ta

Aaron Stephens

Bryce Abdo

Sandor Nemes

Jessa Valdez

Thomas Pullen

Moritz Raabe

アムステルダムとウクライナのリサーチ・オフィス

最後になりましたが、今回のレポートのためにグラフィックを作成し、何度も編集に付き合ってくれたAna Foremanに感謝します。

Mandiant Security Validationのアクション

Mandiant Security Validationの以下のアクションを使用して、セキュリティ・コントロールを検証することができます。

Network Actions

VID | タイトル |

A100-040 | Malicious File Transfer - RYUK, Download, Variant #2 |

A100-042 | Malicious File Transfer - RYUK, Download, Variant #3 |

A100-044 | Malicious File Transfer - RYUK, Download, Variant #4 |

A100-071 | Malicious File Transfer - RUBEUS Tool, Download |

A100-072 | Malicious File Transfer - SYSTEMBC, Download |

A101-850 | Command and Control - GRIMAGENT, C2 Traffic, Variant #2 |

A101-851 | Command and Control - GRIMAGENT, C2 Traffic, Variant #1 |

A101-852 | Malicious File Transfer - GRIMAGENT, Download, Variant #1 |

A101-853 | Command and Control - GRIMAGENT, C2 Traffic, Variant #4 |

A101-854 | Command and Control - GRIMAGENT, C2 Traffic, Variant #3 |

A101-855 | Malicious File Transfer - GRIMAGENT, Download, Variant #3 |

A101-856 | Malicious File Transfer - GRIMAGENT, Download, Variant #2 |

A101-858 | Malicious File Transfer - WEIRDLOOP, Download, Variant #2 |

A101-859 | Malicious File Transfer - WEIRDLOOP, Download, Variant #1 |

A101-862 | Malicious File Transfer - MALTSHAKE, Download, Variant #2 |

A101-863 | Malicious File Transfer - MALTSHAKE, Download, Variant #1 |

A101-864 | Malicious File Transfer - ICECANDLE, Download, Variant #3 |

A101-865 | Malicious File Transfer - ICECANDLE, Download, Variant #2 |

A101-882 | Malicious File Transfer - FIN12, Get-DataInfo.ps1, Download |

A101-886 | Malicious File Transfer - KERBRUTE, Download, Variant #2 |

A101-909 | Lateral Movement - FIN12, RYUK, Execution with PsExec |

A101-910 | Lateral Movement - FIN12, RYUK, Transfer with PsExec |

A101-911 | Phishing Email - Malicious Attachment, FIN12, WEIRDLOOP |

A101-912 | Malicious File Transfer - FIN12, ADFIND Batch Script |

A101-920 | Phishing Email - Malicious Attachment, FIN12, BAZARLOADER |

A101-921 | Malicious File Transfer - BAZARBACKDOOR, Download |

A101-922 | Command and Control - FIN12, BEACON, Check-In |

A101-923 | Command and Control - FIN12, DNS Query, Variant #1 |

A101-924 | Command and Control - FIN12, DNS Query, Variant #2 |

A101-925 | Command and Control - FIN12, DNS Query, Variant #3 |

A101-926 | Command and Control - FIN12, DNS Query, Variant #4 |

A101-927 | Command and Control - FIN12, DNS Query, Variant #5 |

エンドポイントアクション

VID | タイトル |

A104-003 | Host CLI - RYUK, FIN12, Active Directory Reconnaissance |

A104-004 | Host CLI - Scheduled Task Called by Run Key, Default Privileges |

A104-007 | Host CLI - Scheduled Task Called by Run Key, Highest Privileges |

A104-012 | Protected Theater - RYUK Actor Modify File Permissions |

A104-710 | Protected Theater - RYUK Actor, Kill Services and Processes |

A104-831 | Protected Theater - GRIMAGENT, Schtask and Registry for Persistence |

A104-842 | Protected Theater - FIN12, RYUK, Download and Execution via BITSAdmin |

A104-856 | Host CLI - FIN12, Active Directory Reconnaissance |