DebUNCing Attribution: Mandiant による未分類の攻撃者の追跡方法

先日UNC2452と呼ばれる脅威グループの詳細を発表しましたが、多くの方にとって "UNC" という言葉は聞き慣れないものだったのではないでしょうか。「UNC」グループ、もしくは「未分類(uncategorized)」グループとは、FireEyeが公表以前に社内で使用する、未処理のアトリビューションのことです。先日、このUNCの情報へアクセスを、Mandiant Advantage のお客様に開放しました。Mandiant の専門家がインテリジェンス・レポートを書いたり、侵害対応をしたり、お客様を守ったりするために利用している情報や生の分析に、お客様にも直接アクセスしていただきたかったからです。今回の出来事を踏まえて、UNCの指定に関して少し詳しく解説します。

UNCとは?

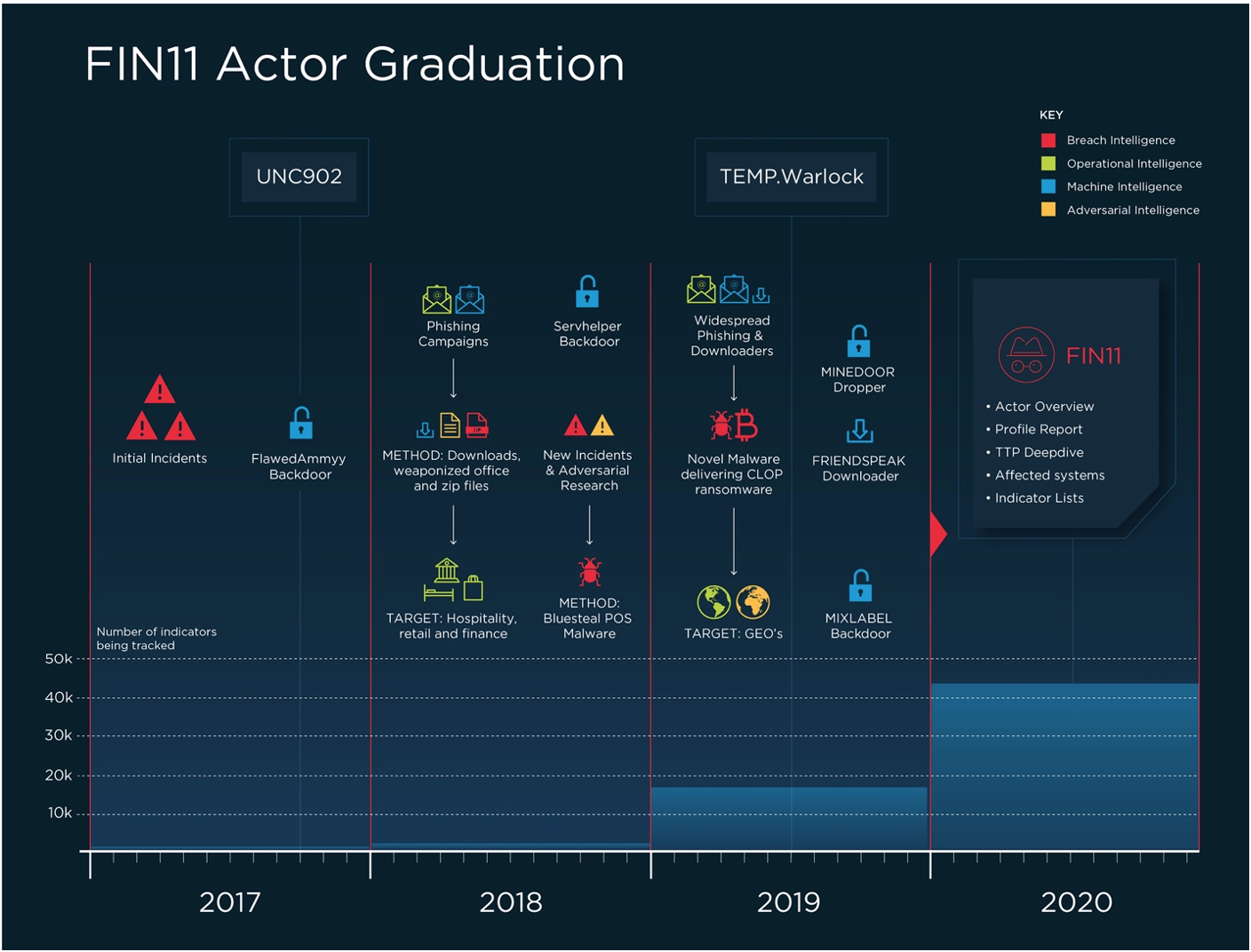

UNCグループとは、サイバー侵害活動のクラスターのことであり、APTやFINといった明確な分類ができる段階にないものを示します。サイバー侵害活動には、攻撃者のインフラや使用するツール、トレードクラフトなどの痕跡が含まれます。UNCは、ひとつのインシデントの中に何度も発見される特徴に基づいて作成されます。他のインシデントや、情報収集活動に関連する新たな痕跡が見つかった時、UNCはバラバラの証拠をまとめるフレームワークとなります。これらのクラスターは、図1に示すように、TEMP.WarlockなどのTEMPとして統合されたり、FIN11などの定義済みグループに「昇格」することもあります。Mandiant Advantage のお客様にUNCグループ情報を公開することで、UNCがAPTやFINに「昇格」して一般公開されるより前にトラックすることができるようにしています。

UNCを気にするべき理由

UNCは時間経過とともに大きく進化する可能性があるということを理解しておくことが大切です。UNC の取り消しは混乱を招きます。だからこそ、FireEyeはUNCをアトリビューション・プロセスにおける、生の、もしくは処理中のステージとみなしているのです。UNCからAPTやFINグループへの進化の道のりは時に、数年に渡る情報収集やリサーチ、分析、大量の証拠の片鱗、膨大な時間に渡る作業を要します。しかし、それだけの価値があるものなのです。アトリビューション分析は、それが成長し成熟するにつれ、ネットワークを守る立場にある者にとって倍々の価値を生みます。そして表1に見るような攻撃の予見や予防を実現するとともに、対応や復旧の分類や優先順位付けを強化するのに役立ちます。初期段階であっても、UNCは強力な脅威インテリジェンス的価値を持つのです。

| UNCの特性 | 脅威インテリジェンス的価値 |

戦術的側面 | 悪用されたマルウェア、ドメイン、 | ブロックリスト、シグネチャ、パッチ適用の優先順位 |

運用的側面 | 活動の頻度、よく使われているツール、 | 既知のTTPに対するモニタリングと緩和策を実施し、 |

戦略的側面 | 動機、目的、背後にあると思われる組織、 | 脅威グループを、組織のリスク・アセスメントに組み込みます。 |

表1:さまざまな段階におけるアトリビューションの脅威インテリジェンス的価値

UNCの活用方法: ケーススタディ

UNC1878

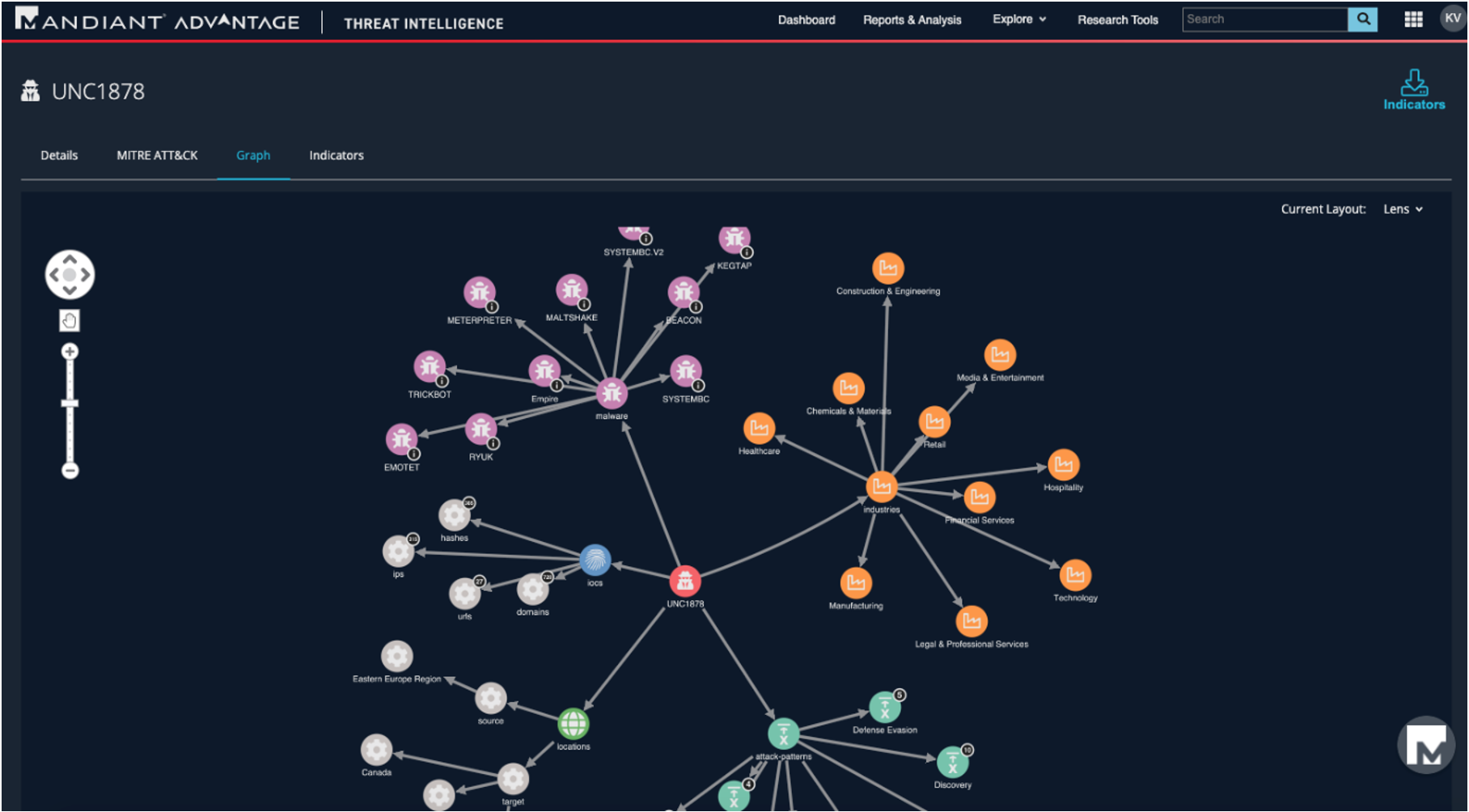

UNC1878について公にしたのは2020年3月で、TrickBot侵害の初期段階において、インタラクティブなバックドアの設置と水平展開が、いかに迅速に行われたかについて説明しました。攻撃者がさらなる行動を起こす前に、同攻撃を検知、封じ込めることができました。この侵害によって私達の研究はさらに進むことになり、後に発生したRYUKランサムウェアを利用した侵害と、元の活動とを結びつけることができました。TrickBotのような広く出回っているマルウェアがランサムウェア感染の前兆となり得ること、そしてUNC1878の足場確立から水平展開までの迅速さにおいて、その時点での脅威インテリジェンス的価値は強調すべきものでした。これは、アラートの優先順位付けとリスク・アセスメントに必要となる、運用的および戦略的に重要な洞察でした。

2020年10月末までに、この活動の追加調査により、さらなるマルウェア・ファミリーとインフラストラクチャが明らかになりました。さらに、同グループが最もよく利用するTTPについて、より明確な見解を得ることができました。また、その両者がいかに時系列で進化していったかも明らかになりました。また、被害組織のパターン化にも成功し、警告を出すことができました。グローバルなパンデミックが発生しているにも関わらず、UNC1878は、ランサムウェアを用いて医療機関を積極的に攻撃していたのです。

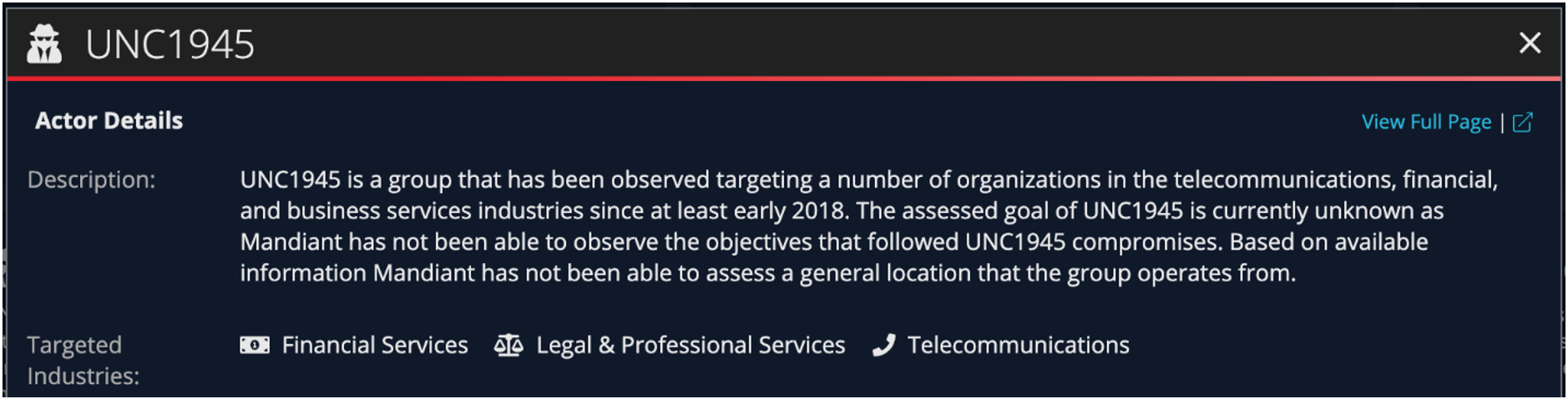

UNC1945

UNC1945は、攻撃者の目標や発生源が特定されていないケースですが、同クラスターの戦術は注意を促すに値します。たとえば、Mandiantは、UNC1945 がOracle Solaris Pluggable Authentication Module(PAM)のゼロデイ脆弱性であるCVE-2020-14871を悪用していることを突き止めました。私たちはベンダーに報告し、ベンダーはパッチをリリースしています。彼らがさまざまなOSを悪用していたこと、また、複数のサードパーティのネットワークや、さまざまなリソースおよびツールにアクセスしていたこともわかっています。これらの情報から、本攻撃者が高度で執拗的であることを窺わせます。私たちは、UNC1945がサードパーティの侵害を介して、特定の金融組織とコンサルティング組織を標的にしているらしいという点を指摘しました。

同脅威に対して運用的防御を実施するためにIOCやシグネチャをダウンロードすると同時に、標的のパターンに基づいて潜在的な戦略的リスクを測定し、第三者に対する侵害ベクターに対抗する戦術的戦略をレビューすることができるようになります。

まとめ

UNCグループは、Mandiantのインシデントレスポンス担当者、研究者、およびアナリストが、悪意ある活動を追跡し、監視結果をアクションに変換することで防御を強化するのに役立ちます。また、ソースとなる素材や生の分析を利用することで、お客様が自身の環境を強化するための手段の一つとして、Mandiant Advantageを通じて提供されています。さらにお客様がUNCの活動を、彼らUNCがAPTやFINといったグループに「昇格」して公になる(場合によっては数年)前からトラックすることを可能にしています。

※本ブログは、2020年12月17日に公開されたブログ「DebUNCing Attribution: How Mandiant Tracks Uncategorized Threat Actors(英語)」の日本語抄訳版です。