APT42: 歪んだ魅力、弱点、そして侵害の実態

本日、Mandiantは、イラン政府が支援するサイバースパイグループであるAPT42の詳細なレポートを公開しました。このグループは、イラン政府にとって戦略的関心のある個人および組織に対して情報収集および監視活動を行うことを任務としています。Mandiantは、APT42がイスラム革命防衛隊(IRGC)の情報機関(IRGC-IO)のために活動していることを、同組織の活動方針と優先事項に沿った標的パターンに基づいて、中程度の信頼度で推定しています。

公開された全レポートは、少なくとも2015年に遡る過去から最近までのAPT42の活動について、その攻撃のTTP(戦術、技術、手順)と標的パターンを網羅し、APT35との歴史的なつながりを解明しています。APT42は、TA453(Proofpoint)、Yellow Garuda(PwC)、ITG18(IBM X-Force)、Phosphorus(Microsoft)、Charming Kitten(ClearSkyおよびCERTFA)に関する公開された報告と一部重なっています。

APT42のレポート(英語)をご一読ください。また、APT42のさらなる詳細については、ポッドキャスト(英語)をご確認ください。

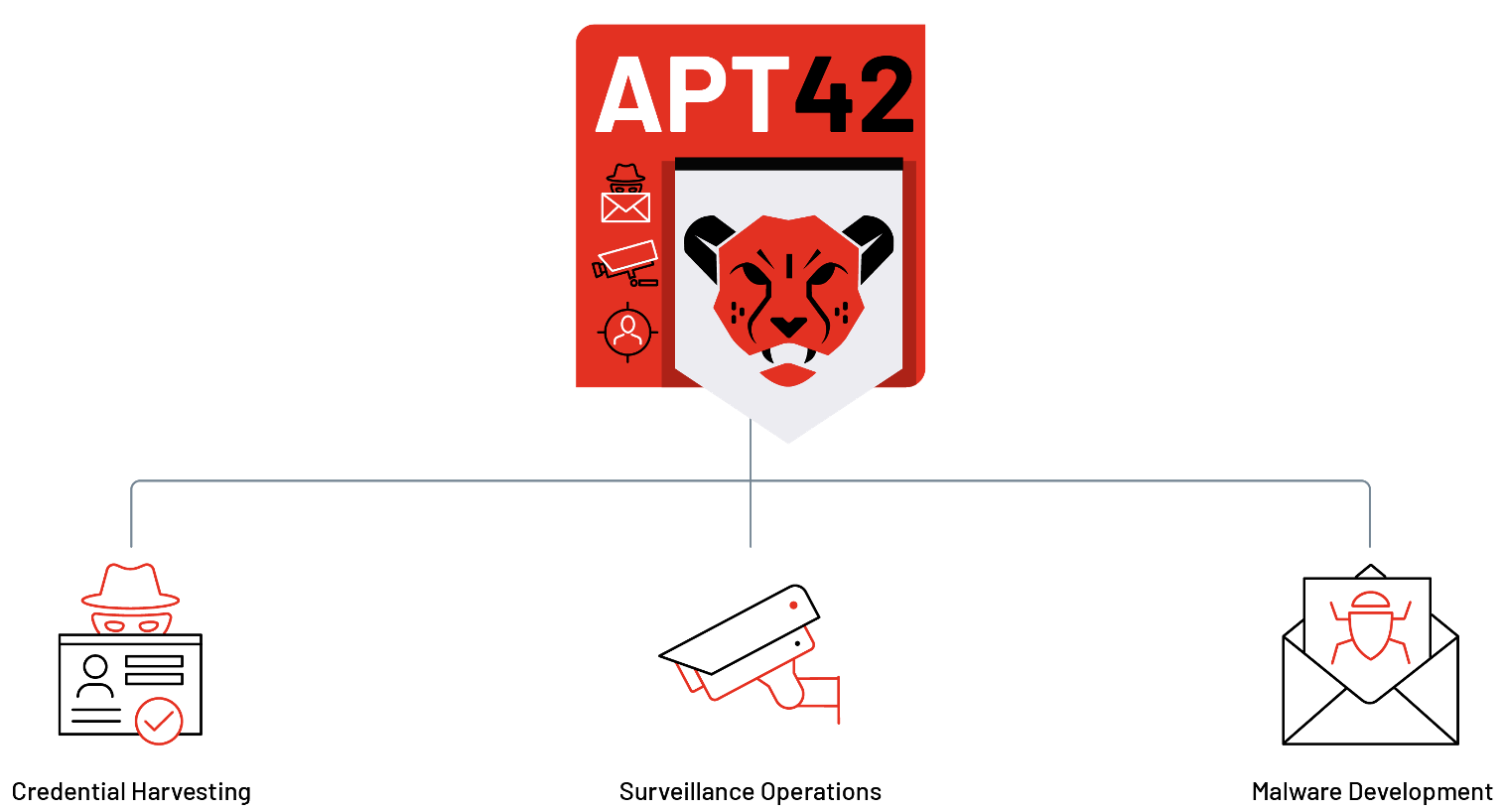

APT42のオペレーション

APT42は、被害組織に所属する人の個人メール、または所属先メールのアカウントにアクセスしたり、モバイルデバイスにAndroidマルウェアをインストールするなどの目的で、相手との信頼関係を構築するために高度に設計されたスピアフィッシングやソーシャルエンジニアリングの手法を使用します。さらに、APT42は、認証情報の窃取や 監視活動を補完するために、まれにWindows用のマルウェアを使用することもあります。

APT42の活動は、大きく分けて3つのカテゴリーに分類されます。

- 認証情報の窃取: APT42は、高度に対象を絞ったスピアフィッシングキャンペーンを通じて、企業や個人の電子メールアカウントを頻繁に標的とし、認証情報を盗む前にターゲットとの信頼関係を構築することに重点を置いています。また、APT42は、認証方法をバイパスするための多要素認証(MFA)コードを収集するために認証情報の窃取を行い、最初の被害組織の従業員、同僚、親戚のネットワーク、デバイス、アカウントにアクセスするために窃取した認証情報を使用しているという指摘がなされています。

- 監視活動:少なくとも2015年後半の時点で、APT42のインフラの一部は、位置追跡、通信監視、および一般的にイラン国内の活動家や反体制派を含むイラン政府にとって関心のある個人の活動を監視するために設計されたAndroidモバイルマルウェアのコマンド&コントロール(C2)サーバとして機能しました。

- マルウェアの展開:APT42は、主にハードディスク上のアクティビティよりも認証情報の窃取を好みますが、いくつかのカスタムバックドアや単純なツール群がその攻撃手段を補完しています。このグループは、目的が認証情報の窃取にとどまらない場合、これらのツールを作戦に組み込んでいるようです。

Mandiantは、2015年初頭から、これらのカテゴリにまたがる30以上のAPT42による標的型攻撃の活動を確認しています。しかし、APT42による侵害工作の総数は、同グループの活動ペースの高さ、同グループが個人メールアカウントを標的としており、自国内に焦点を当てた取り組みを行っていることに一部起因して表に出ていない活動があると考えられること、およびAPT42に関連すると考えられる脅威クラスタに関するオープンソースの業界レポートが広範囲に存在することから、さらに多くなっていることは確実であると思われます。

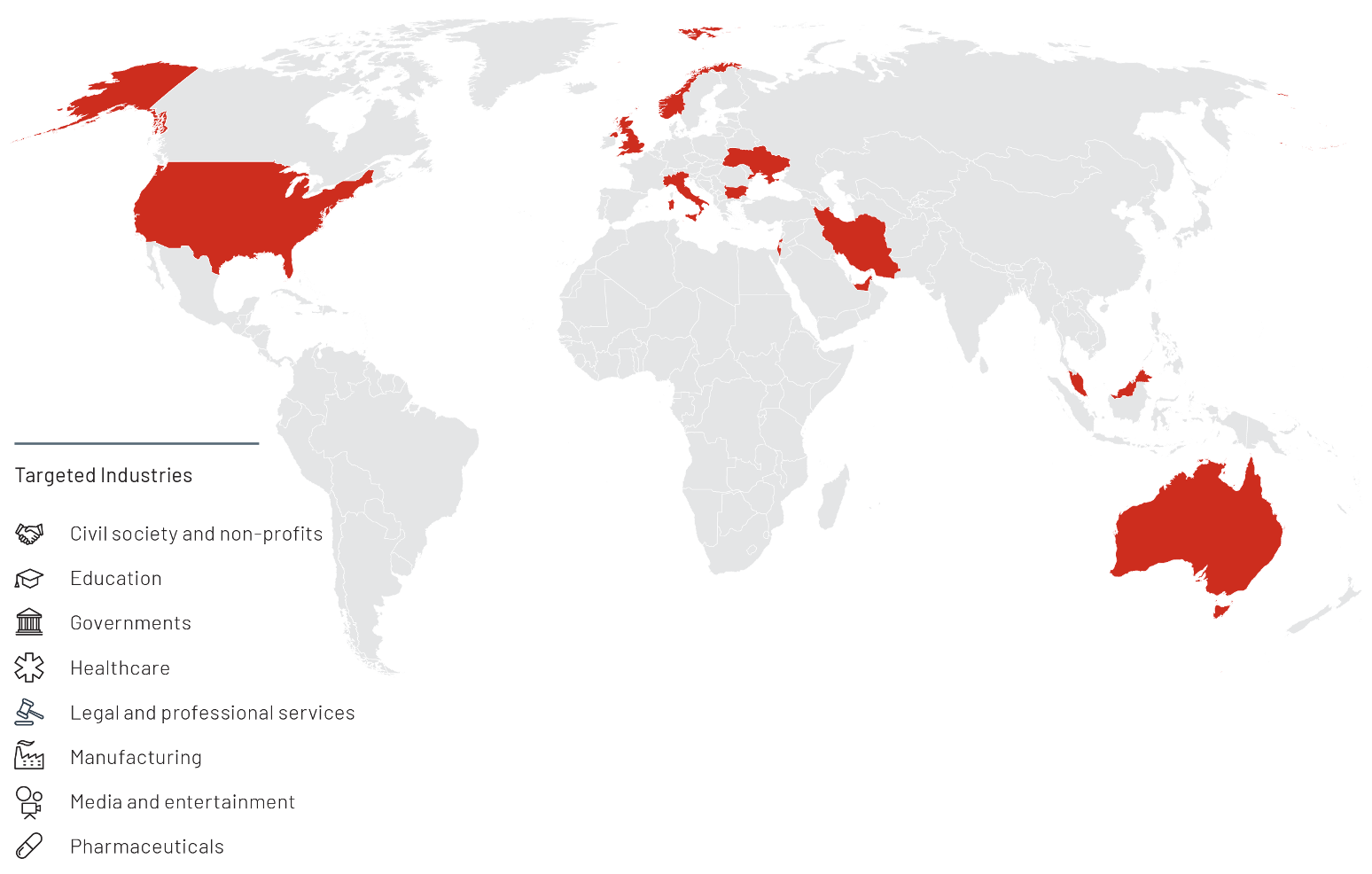

APT42の標的パターン

APT42の活動の標的パターンは、他のイラン系サイバースパイ攻撃者と類似しており、その活動の大部分は中東地域に集中しています。しかし、防衛産業基盤を標的としたり、個人識別情報(PII)の大規模な収集を行ったりすることに重点を置いてきたIRGC系の他のサイバー諜報グループと疑われる団体とは異なり、APT42は主に反政府勢力や敵とみなされる組織・個人を標的とし、特にその個人アカウントやモバイルデバイスにアクセスすることを目的としています。 このグループは一貫して、欧米のシンクタンク、研究者、ジャーナリスト、欧米の現職政府高官、元イラン政府高官、海外のイラン人移民を標的としてきました。

APT42の活動は、2020年3月のCOVID-19パンデミックの発生時に医薬品業界を標的とした攻撃を行ったり、イラン大統領選挙の前に国内外の反対派グループを追及するなど、イランの優先事項の変化に合わせてその焦点を変えていることが示されています。このことは、APT42がイラン政府から信頼され、テヘランが関心を持つ標的に対して柔軟に作戦を調整することで、地政学的な変化に迅速に対応していることを示しています。

APT42とランサムウェア攻撃活動の関連の可能性

Mandiant の報告では、さらにAPT42 とMicrosoftによるオープンソースの報告を取り上げ、APT42とUNC2448 - さまざまな脆弱性のスキャン、Fast Reverse Proxy ツールの使用、および BitLocker を使用したランサムウェア攻撃で知られるイラン系攻撃者 - の関連についても考察しています。 なお、Mandiantでは、APT42とUNC2448の間に技術的な重なりは観測されていません。

- 2021年11月、Microsoftは「Phosphorus」が脆弱なネットワークにBitLockerなどのランサムウェアを展開する目的で、Fortinet FortiOS SSL VPNとパッチ未適用のオンプレミスExchangeサーバを世界的に標的にしていたと報告しましたが、これは、当社がUNC2448として追跡する活動内容と一致しています。Phosphorusに関する以前の報告は、概ねAPT42の認証情報の窃取やスピアフィッシングの活動と一致しています。

Mandiantは、APT42とUNC2448の間に技術的な共通点を確認していませんが、UNC2448はIRGC-IOと関係がある可能性もあります。私たちは、UNC2448 と Revengers Telegram のペルソナは、オープンソースの情報と攻撃者による運用上のセキュリティの不備から、少なくとも 2 つのイランのフロント企業、Najee Technology と Afkar System によって運営されていると中程度の信頼度で判断しています。Lab Dookhtegan Telegramアカウントからの公開リークキャンペーンでは、これらの企業がUNC2448と連携した脅威活動に関与しており、IRGC-IOの代理として活動しているとさらに指摘されています。

- Mandiantは、UNC2448、Revengersというペルソナ、Ahmad Khatibiという個人、Afkar Systemというイランのフロント企業の可能性が高い組織との間のつながりを特定しました。

- Revengersというペルソナは、2021年2月から9月にかけて、テレグラムチャンネルで主にイスラエル企業のデータとアクセス権を販売していました。

- さらに、人為的なミスによるものと思われるインフラの重複から、UNC2448が第2のフロント企業であるNajee Technologyとつながりがあることが判明しました。

- 2022年7月のLab Dookhteganテレグラムチャンネルによる公開された投稿では、Afkar SystemとNajee TechnologyはIRGCの情報機関に代わってサイバー活動を行うフロント企業であると主張されています。

今後の展望

APT42の活動は、外交政策担当者、コメンテーター、ジャーナリスト、特に米国、英国、イスラエルでイラン関連のプロジェクトに携わる人々にとっての脅威となっています。さらに、APT42の監視活動は、イランの二重国籍者、元政府高官、イラン国内または身の危険を感じてイランを離れた反体制者など、個々のターゲットが現実に直面するリスクを浮き彫りにしています。

APT42の活動歴の長さや、インフラのテイクダウン、運用セキュリティの失敗に対するメディアの注目度の高さから、その作戦戦術や職務権限に大きな変化が生じるとは予想されません。しかし、国内および地政学的な状況の変化に伴い、イランの優先事項が変化すると、APT42は作戦の焦点を迅速に変更する能力を持っていることが分かっています。我々は、APT42が、進化するイランの作戦上の情報収集要件に沿ったサイバースパイ活動および監視活動を継続すると、高い信頼性をもって評価しています。

APT42についてのレポート(英語)にはこちらからアクセスいただけます。また、APT42について考察するポッドキャスト「The Defender’s Advantage(英語)」もご確認ください。

※本ブログは、2022年9月7日に公開されたブログ「APT42: Crooked Charms, Cons, and Compromises」の日本語抄訳版です。